脆弱性、特にゼロデイ脆弱性は、攻撃者により頻繁に標的型攻撃の開始点として利用されます。Microsoft Word に存在したゼロデイ脆弱性「CVE-2014-1761」がまさにこの事例に該当します。Microsoft は、2014年3月に公開された「マイクロソフト セキュリティ アドバイザリ (2953095)」で、この脆弱性が「限定的な標的型攻撃」に利用されたことを認めています。その後 Microsoft は、4月の月例セキュリティ情報で、この脆弱性の更新プログラムを公開しました。

しかしながら、この更新プログラムの存在によって、攻撃者による脆弱性の利用が止むことはありませんでした。トレンドマイクロは、現在も問題の脆弱性を利用した標的型攻撃キャンペーンを確認しています。

■標的型攻撃キャンペーン「Taidoor」との関連

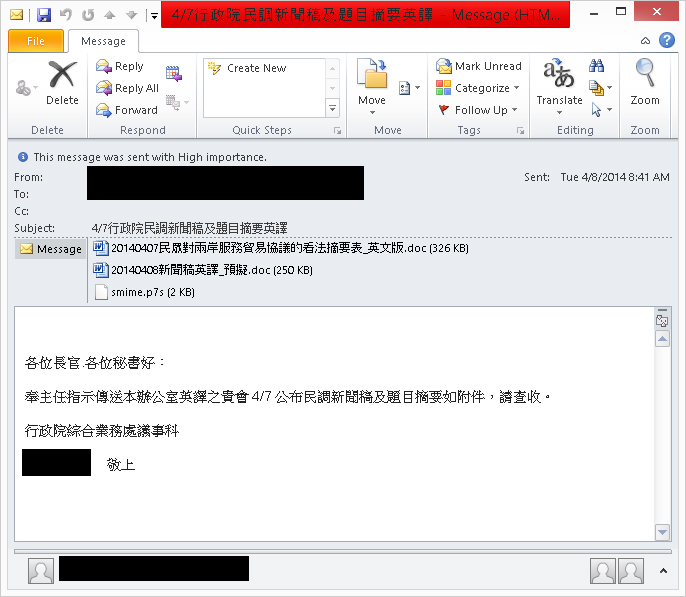

弊社は、台湾の政府機関と教育機関を標的とした 2つの攻撃を確認しました。最初の攻撃には、ある公務員から送信されたように装った Eメールが利用されており、不正なファイルが添付されていました。この添付ファイルは、正規なものに見せるために、全国世論調査に関する題名を利用していました。この添付ファイルは、実際は、「TROJ_ARTIEF.ZTBD-R」として検出され、問題の脆弱性を利用します。そして「TROJ_ARTIEF.ZTBD-R」は、「BKDR_SIMBOTDRP.ZTBD-R」として検出されるファイルを作成します。さらに、この作成された不正プログラムは、「TROJ_SIMBOTLDR.ZTBC-R」および「TROJ_SIMBOTENC.ZTBD-R」の 2つのファイルを作成します。そして、これらの 2つのファイルは、「BKDR_SIMBOT.SMC」として検出される最終的な不正プログラムへと誘導します。

|

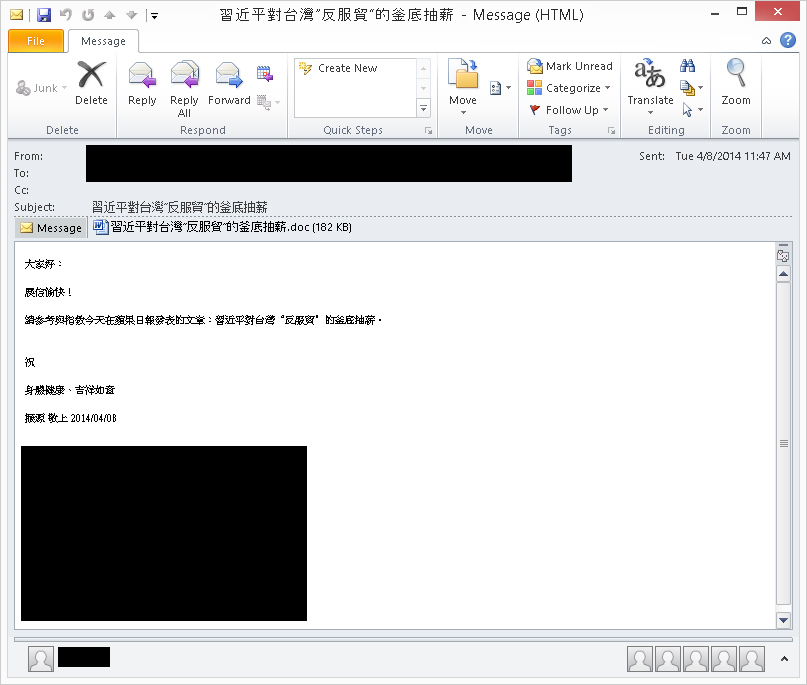

2つ目の攻撃も、台湾の組織が狙われ、標的となった組織は教育機関でした。この攻撃では、Eメールの添付ファイルを利用して、受信者の PC やネットワークにアクセスしました。この Eメール本文には、自由貿易に関する問題について書かれており、また添付ファイルは、事業計画に関する題名が付けられていました。この添付ファイルは、「TROJ_ARTIEF.ZTBD-PB」として検出され、第1 の攻撃同様に、脆弱性「CVE-2014-1761」を利用します。この「TROJ_ARTIEF.ZTBD-PB」は、「BKDR_SIMBOT.ZTBD-PB」として検出されるバックドア型不正プログラムを作成します。この「BKDR_SIMBOT.ZTBD-PB」が実行されると、情報収集に必要なファイルの検索や関心のあるファイルの外部送出、情報探索するためのコマンドを実行することができるようになります。

|

弊社は、これら 2つの攻撃が、類似のネットワークトラフィック構造を利用していることから、2009年以来活動している標的型攻撃キャンペーン「Taidoor」に関連していると断定しました。上述した攻撃は、標的やソーシャルエンジニアリングに利用されるトピック、ゼロデイ脆弱性を利用するという手口といった観点から、以前確認されたキャンペーンと同じ特徴を持っています。

■RAT「PlugX」の不正活動

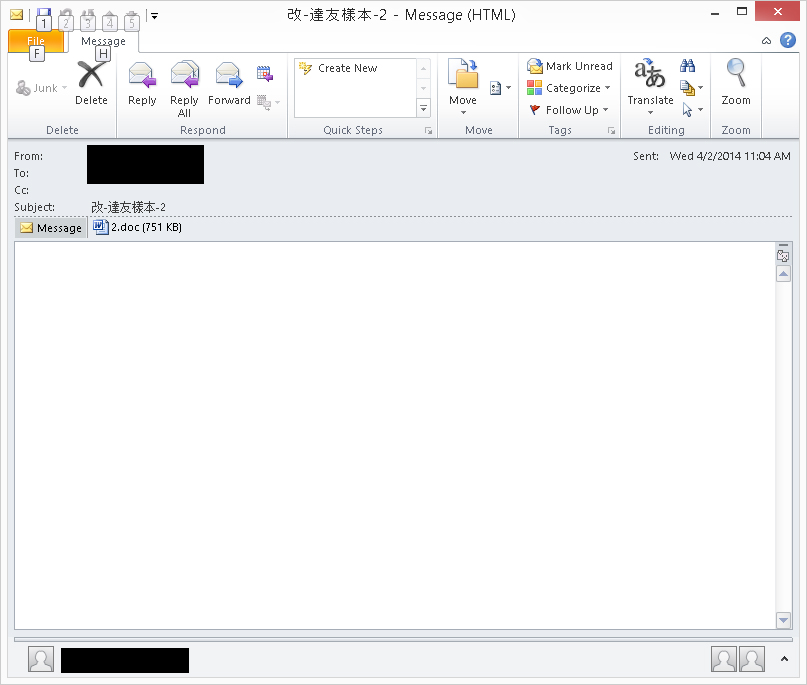

弊社は、台湾の郵政事業を標的とした、脆弱性「CVE-2014-1761」を利用する他の攻撃を確認しました。上述の攻撃と同様に、この攻撃でもネットワークへ侵入する手段として Eメールの添付ファイルが利用されました。この添付ファイルは、特定の出版社からの新刊書のリストを装っています。これは、受信者の好奇心をそそらせようとしたものです。

|

この添付ファイルは、実際は、「TROJ_ARTIEF.ZTBD-A」として検出されます。この「TROJ_ARTIEF.ZTBD-A」は、「PlugX」と呼ばれる「Remote Access Tool(RAT)」を作成します(「TROJ_PLUGXDRP.ZTBD」として検出)。そして、この PlugX は、「BKDR_PLUGX.ZTBD-A」を作成し、以下の多岐にわたる情報収集活動を実行する機能を備えています。

- ファイルのコピー、移動、名称の変更および削除

- ディレクトリの作成

- ファイルの作成

- ファイルの列挙

- ファイルの実行

- ドライブ情報の取得

- ファイル情報の取得

- ファイルの開示、変更

- キー入力操作情報およびアクティブなウインドウの記録

- TCP および UDP接続の列挙

- ネットワークリソースの列挙

- TCP接続状態の設定

- ワークステーションのロック

- ユーザのログオフ

- システムの再起動、リブート、およびシャットダウン

- メッセージボックスの表示

- ポートマッピングの実行

- プロセスの列挙

- プロセス情報の取得

- プロセスの終了

- レジストリキーの列挙

- レジストリキーの作成

- レジストリキーの削除

- レジストリキーのコピー

- レジストリ値の列挙

- レジストリ値の変更

- レジストリ値の削除

- スクリーンキャプチャ

- サービスの削除

- サービスの列挙

- サービス情報の取得

- サービスの変更

- サービスの開始

- リモートシェルの実行

- データベースサーバへの接続と SQLステートメントの実行

- Telnetサーバのホスト

PlugX は、政府関係機関や主要産業を狙った標的型攻撃に利用される RAT です。PlugX は、感染PC 上でリモートユーザによる情報収集活動の実行を可能にします。PlugX により、攻撃者は、PC を完全に制御することが可能になります。

■従業員側の対策

セキュリティ更新プログラムの適用は、一般のユーザおよび企業にとって、今後も最優先の対策である必要があります。セキュリティ更新プログラムが入手可能になり次第、できるだけ早くインストールをすることで、脆弱性を利用した攻撃から企業を守ることができます。また企業は、ゼロデイ脆弱性の存在やサポートのされていない PC の脅威を緩和することのできる仮想パッチの導入も検討すべきです。

従業員の教育も、標的型攻撃から企業を守るための重要な要素です。いまだに防ぐことのできない Eメールを利用した攻撃には、適切なエンドユーザの教育を行うことで、不審な活動や Eメールの識別に役立つことができます。また、従業員の間で不審な Eメールの認識を共有することも、企業全体の認知の向上と防御の強化につながります。

弊社サーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」および「Trend Micro 脆弱性対策オプション(ウイルスバスター コーポレートエディション プラグイン製品)」をご利用のお客様は、以下のフィルタを適用することにより、問題のゼロデイ脆弱性を利用した攻撃から保護されます。

- 1005990 – Microsoft Word RTF Remote Code Execution Vulnerability (CVE-2014-1761)

上記のフィルタに加え、ネットワーク監視ソリューション製品「Trend Micro Deep Discovery」は、問題の脆弱性を標的とした脅威を Advanced Threats Scan Engine(ATSE)により可視化可能です。

【更新情報】

| 2014/05/26 | 18:00 |

本稿で取り上げた不正プログラムの検出名が以下のとおり改称されました。

また、Eメールの参考画像を 3つ追加しました。 |

参考記事:

by Trend Micro

翻訳:木内 牧(Core Technology Marketing, TrendLabs)