マクロを悪用した不正プログラムは、古くから利用されてきました。しかし、2014年後半以降、この不正プログラムを利用した攻撃が目立ってきています。図1は、Microsoft の Wordファイルに表示されるセキュリティの警告です。マクロは初期設定で無効になっています。今回は、この警告がなぜ重要なのかを考える良い機会になるでしょう。

図1:マクロが無効になっていることを伝えるセキュリティの警告

私は何人かの同僚に質問しました。「影響力の大きい、マクロを悪用する不正プログラムと言えば、真っ先に何を思い浮かべる? できれば感染経路が Eメールのもので」。最初に返ってきた共通の回答は「メリッサ(「W97M_MELISSA.A」などとして検出)」でした。在職期間の長い同僚からは、「WM Concept」や「LAROUX」といった名前が挙がりました。さらに、2005年から 2008年頃に多く確認されたマクロを悪用する不正プログラムを別の同僚に挙げてもらったところ、それは記憶をたどる旅となり、この不正プログラムの影響が非常に大きかった 2000年代初めまでさかのぼることになりました。Microsoft Office のセキュリティ設定が強化された時にどのような変化が起こったか、また不正プログラムの脅威像がどのように変わり、そして今、その歴史がどのように繰り返されているかを私たちは知っています。

■「古いワインを新しい瓶に詰める」-古い手法と従来の不正プログラムの新しい組み合わせ

トレンドマイクロは、約 1年前の 2014年4月、「W97M_SHELLHIDE.A」と「TSPY_ZBOT.DOCM」を組み合わせた攻撃を通じて、脅威の全体像においてマクロを悪用する不正プログラムが再び現れたことを確認しました。弊社は、当初、この組み合わせは偶然だろうと考えていましたが、2015年3月に公開した「BARTALEX」に関する記事で報告したように、2014年後半から2015年にかけて、マクロを悪用して不正プログラムを拡散させる手法により、「DRIDEX」や「ROVNIX」、「VAWTRAK」といったオンライン銀行詐欺ツールが PC に感染しました。

さらに、マクロを悪用した不正プログラムの復活は、ある 1つの対象に集中していることに気付きました。それは、企業です。企業は、マクロを利用した不正プログラムが関与するスパムメールの急増に大きな影響を受けています。

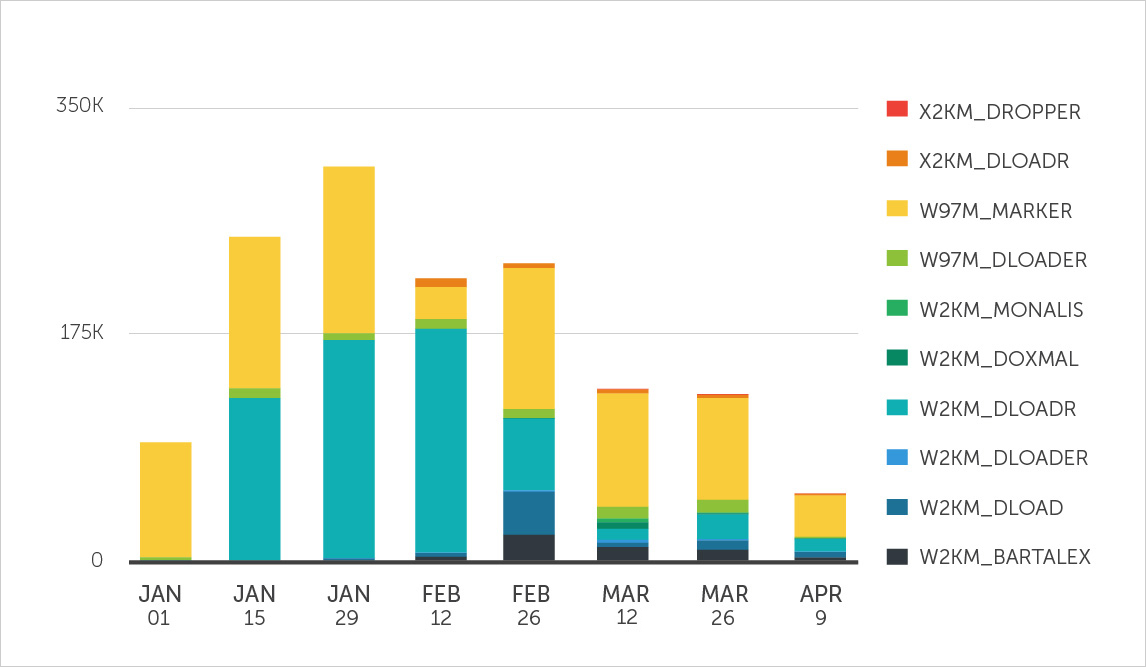

弊社は、図2 が示すとおり、2015年第1四半期、マクロを悪用した不正プログラムを多数検出したことを確認しています。

図2:Microsoft Wordファイルおよび Excelファイルで確認された不正プログラムの検出数

弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のフィードバックによると、図2 の検出数は、PC で検出されたファイル数を表しています。ここから次の結論を導き出すことができるでしょう。

- よく利用される 2つの不正プログラムは、「W97M_MARKER」と「W2KM_DLOADR」である

- 「X2KM_DLOADR」の検出は、2月第2週から始まっている

- 「DRIDEX」を感染させる 2つの重要な不正プログラム「W2KM_DOXMAL」と「W2KM_MONALIS」は 3月第2週から現れた

- 「W2KM_BARTALEX」は 2月第2週に最初に確認され、4月第2週まで続いている

トレンドマイクロは、こうした不正プログラムに感染した PC が Microsoft Windows の古いオペレーティングシステム(OS)を搭載しているかを確認しましたが、ほとんどの PC が現行のバージョンを搭載しており、サポート終了後に問題を抱えている Windows XP やファイルサーバと思われるサーバ用OS はときおり確認されるだけであることが判明しました。

| Windows のバージョン | 割合 |

|---|---|

| Windows 7/Windows Server 2008 R2 | 91.72% |

| Windows XP | 4.19% |

| Windows Vista/Windows Server 2008 | 2.18% |

| Windows Server 2003 | 0.86% |

| Windows 8.1/Windows Server 2012 R2 | 0.67% |

さらに、「Woolen-Goldfish 作戦」では、不正なマクロを埋め込んだ Excelファイルを添付した標的型メールが利用されました。このマクロのコードは DLLファイルを作成するために利用され、不正プログラム「GHOLE」をインストールします。標的型サイバー攻撃では、通常、標的を攻撃するのに有効と判断された脆弱性もしくはゼロデイ脆弱性を利用します。しかし、この攻撃キャンペーンでは、使い古された手法を用いて従来の不正プログラムを利用するという、より単純な攻撃経路が選択されました。

「GHOLE」や「ZBOT」、「DRIDEX」、「ROVNIX」、「VAWTRAK」といった不正プログラムに用いられた手法は、マクロを利用した不正プログラムや感染経路として Eメールを利用することだけでなく、いずれも過去に確認されたものばかりです。「古いワインを新しい瓶に入れる」という言葉をどこかで目にしましたが、これは、ワインを貯蔵庫に長期間寝かせておき、適切な時期が来たら新しい瓶に詰める、という意味です。これはまさに今と同じ状況です。時機が到来し、従来の脅威が古い手法を用いて再び利用されています。そして、その影響力は他の脅威と比べて遜色ないほど大きいと弊社は考えています。

Part2 では、マクロを利用した不正プログラムの手法について特に取り上げます。

協力執筆者:Jamz Yaneza、Jeffrey Bernardino および Renato Geroda

参考記事:

- 「 Macro Malware: When Old Tricks Still Work, Part 1」

by Jay Yaneza (Threats Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)