2015年1月初旬、不正なマクロに関する脅威の増加についてMicrosoft は、注意を促しました。問題の不正なマクロは、スパムメール経由で拡散され、Microsoft Office の WordファイルおよびExcelファイルに埋め込まれています。そして、トレンドマイクロでも同様に、この脅威の急増を確認しています。

マクロは、特定の作業の自動化を支援する一連のコマンドやコードのことです。しかしサイバー犯罪者は、不正プログラムを自動実行させるために再びこの機能を重用し始めています。以下は、マクロを利用した不正プログラムについて弊社が最近取り上げたブログ記事です。

- オンライン銀行詐欺ツール「DRIDEX」、文書ファイルに埋め込まれた不正なマクロ経由で感染

- ROVNIX Infects Systems with Password-Protected Macros(英語情報)

- 不正なマクロを利用し、Windows PowerShellを悪用するオンライン銀行詐欺ツール「VAWTRAK」を確認

■不正プログラム「BARTALEX」を拡散するスパムメール

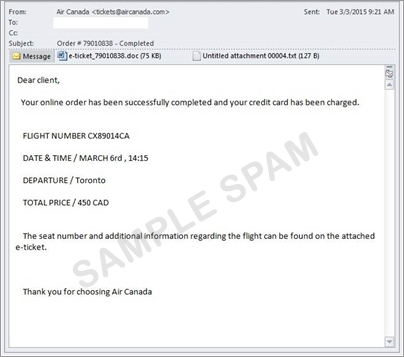

図1 のスパムメールは、航空会社「Air Canada」の電子航空券を装った文書ファイルが添付されています。添付ファイルには、航空会社に関する情報がまったく書かれていません。文書ファイルを開封すると、そのファイルには、不正なマクロが埋め込まれています。弊社の製品では、この不正なマクロを「W2KM_BARTALEX.EU」として検出します。

図1:Air Canada を装った電子航空券。不正なマクロが組み込まれた文書ファイルが添付されている

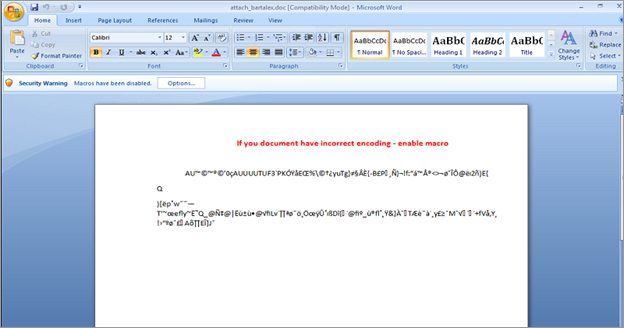

図2:Microsoft Word 2010で開封すると、マクロ機能を有効にするよう指示がで出る

弊社は、これまで不正なマクロを利用する不正プログラムについて報告していますが、「W2KM_BARTALEX」は、その中でも最も新しい不正プログラムです。この「W2KM_BARTALEX」は、「UPATRE」と同様に、情報窃取型不正プログラムのダウンローダであり、感染PC のオペレーティングシステム(OS)に応じて、ファイルを作成します。「W2KM_BARTALEX」は、マクロ機能そのものを悪用して他の不正プログラムをダウンロードする不正プログラムと異なり、バッチファイル(拡張子:bat)や VBScript(拡張子:vbs)、PowerShell Script(拡張子:ps1)を作成して、より深刻な被害をもたらすファイルをダウンロードします。

Windows Vista およびそれ以降の OS の場合、「W2KM_BARTALEX」は、ファイル ”adobeacd-update.bat” を作成します。このファイルは、Microsoft が開発したコマンドコンソールおよびスクリプト言語である「Windows PowerShell」の機能を利用して、ファイル “executesadobeacd-update.ps1” を実行します。「Windows PowerShell」の機能は、今年2月、オンライン銀行詐欺ツール「VAWTRAK」が関連した攻撃で利用されたことが確認されています。

■マクロを悪用した不正プログラムの最近の攻撃は、氷山の一角か

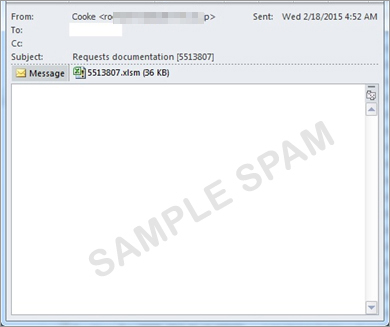

弊社がこれまでに確認した不正なマクロに関連したスパムメールで利用されたファイル拡張子は主に「DOC」、「DOCM」、「XLS」です。今月2月には、「XLSM」を利用した攻撃が確認されています(図3)。

図3:マクロを利用した最近のスパムメールの攻撃では、拡張子「XLSM」のファイルが利用されている

不正なマクロを悪用したスパムメールの送信活動では、支払い送金、請求通知書、税金や支払伝票、入金確認、発注書などがソーシャルエンジニアリングの「エサ」として利用されます。大抵のスパムメールは、本物に見せるためにメールの件名に出荷番号とされるものまで記載しています。

今回のスパムメール送信活動で拡散された「W2KM_BARTALEX.」を加えて、今年はより多くの不正プログラムがスパムメールの全体像に加わると弊社は考えています。「W2KM_BARTALEX.」は最近追加された不正プログラムですが、その他に、マクロを利用した不正プログラムの検出名には、「X2KM_DLOARDR」、「W97M_MDROP」、「X2KM_DRILOD」、「W97M_SHELLHIDE」があります。これらの不正プログラムは、オンライン銀行詐欺ツール「ROVNIX」、「VAWTRAK」、「DRIDEX」、「NEUREVT」(別名:Beta Bot)といった最終的な不正活動を実行する不正プログラムへ誘導します。

■マクロを利用した不正プログラムが徐々に増加

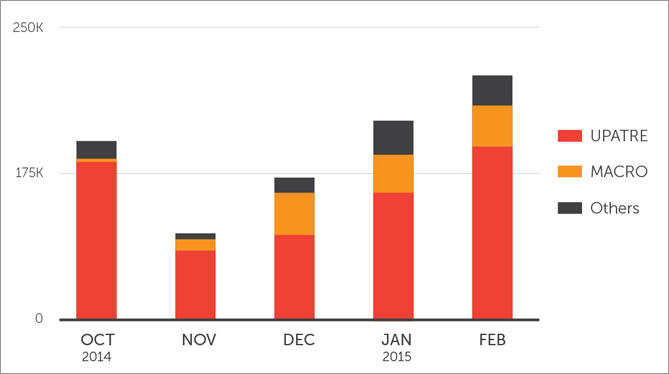

図4は、スパムメールの全体数に対する不正なマクロを利用する不正プログラムと「UPATRE」に関連するスパムメールの比較を示したものです。多くの場合、スパムメールに添付される不正プログラムとして確認されるのは「UPATRE」ですが、2014年12月以降、マクロを利用した不正プログラムが添付されたスパムメールの数は緩やかに上昇しており、この傾向は今後数カ月続くと考えられます。

図4:スパムメールの全体数に対する不正なマクロを利用する不正プログラムと「UPATRE」に関連するスパムメールの割合

■トレンドマイクロの対策

毎回述べているように、ユーザはEメールを開封するときは注意して下さい。送信者が親しい友人や知り合いであってでもです。身に覚えのないメールアドレスから送信されたメールは無視して下さい。特に添付ファイルは開封しないで下さい。さらに、アプリケーションのマクロのセキュリティ機能が有効になっているかを確認して下さい。

トレンドマイクロ製品「ウイルスバスター クラウド」をご利用のユーザは、今回の攻撃やウイルス、フィッシング詐欺、その他のオンライン上の脅威から保護されています。また、トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

なお、今回の事例に関連するハッシュ値は以下のとおりです。

- c8683031e76cfbb4aba2aea27b8a77833642ea7d(W97M_MDROP)

協力執筆者:Ryan Gardo

参考記事:

- 「Macro-based Malware Increases Along with Spam Volume, Now Drops BARTALEX」

by Maydalene Salvador (Anti-spam Research Engineer)

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)