マルウェア検出の技術は進歩していますが、その検出を回避しようとするサイバー犯罪者側の動きも、様々なものが見られています。現在では多くのセキュリティベンダーが取り入れている、機械学習型検出では、不正コードの特徴などマルウェア特有の共通点を学習し、不審なプログラムファイルを警告します。これに対しサイバー犯罪者は、正規ファイルの情報をマルウェア内に取り込むことにより、特徴を変化させて検出を回避しようとする試みを行うことがあります。この機械学習型検出に対する回避の試みの例として、米ドナルド・トランプ大統領のニュースを利用したとみられるマルウェアが相次いで確認されました。

■トランプ大統領弾劾裁判ニュースを利用した「Trickbot」

2020年1月末、トランプ大統領に関する記事の一部が「Trickbot(トリックボット)」の検出回避に利用されていたと、セキュリティ会社「SentinelLab」の「Vitali Kremez」氏とセキュリティリサーチャグループである「MalwareHunterTeam」が報告しました。2016年に初めて確認されたTrickbotは、個人を特定できる情報(PII)を窃取するバンキングトロジャン(オンライン銀行詐欺ツール)です。

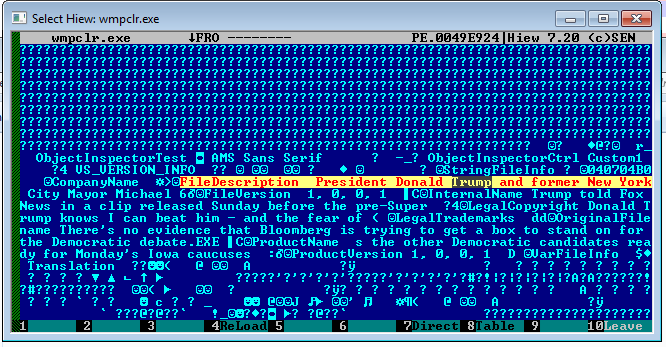

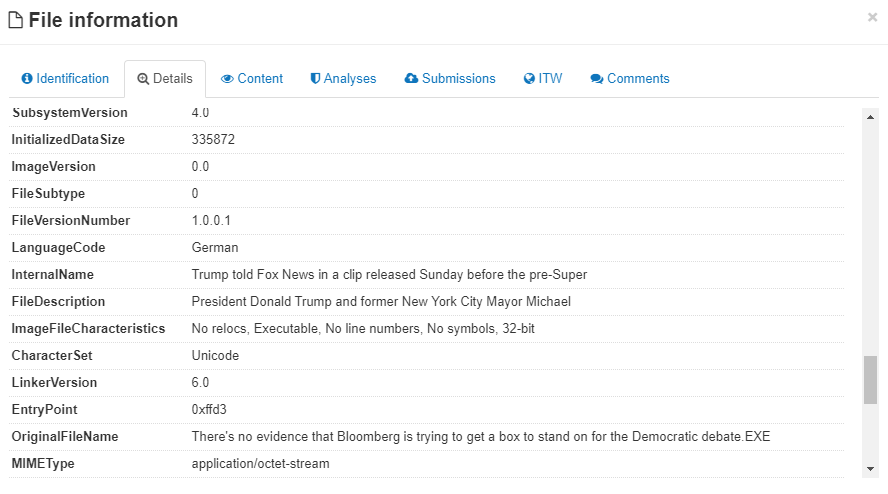

確認された手口では、英国のオンライン新聞「The Independent 」によるトランプ大統領の弾劾裁判記事から文字列を抜き出し、マルウェアのファイルバージョン情報の「InternalName」、「FileDescription」、「OriginalFileName」として埋め込んでいました。別の亜種では、トランプ大統領の弾劾裁判に関するCNNの記事の文章の一部が画像ファイルのEXIF情報へ追加されていました。Kremez氏によれば、これは、不正なファイルでないと判断される文字列をバイナリに追加することによって、静的な機械学習検出の回避を意図した手法と考えられています。

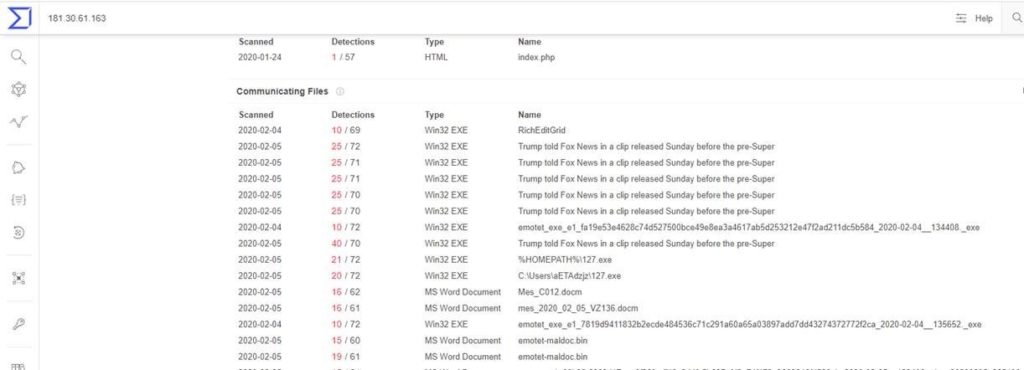

■トランプ大統領インタビュー記事を利用した「EMOTET」

また、トレンドマイクロのリサーチャは、トランプ大統領に関する別の記事である、今年のスーパーボウル前のインタビューの記事を利用する「EMOTET(エモテット)」を確認しています。EMOTETは、バンキングトロジャンとして、トレンドマイクロのリサーチャによって2014年に初めて確認されました。現在では、EMOTETは巧妙化し、情報窃取と遠隔操作のために使用されるマルウェアとしてさらに攻撃力を増しています。最近では、前出のTRICKBOTなど他のマルウェアをペイロードとして送り込む役割を果たす活動や、検出回避の手法を強化したバージョンも確認されています。

■被害に遭わないためには

セキュリティ専門家がシステムのセキュリティを強化するための新しい方法を考案すると、サイバー犯罪者もまたセキュリティソリューションを回避するための方法を発案します。このような脅威から企業や組織を保護するため、以下のサイバーセキュリティのベストプラクティスが役立ちます。

- 新しく確認された脆弱性を利用する攻撃を回避するために、更新プログラムの適用やシステムのアップデートのインストールを行う

- 誤作動や遅延が頻繁に発生する場合はマルウェア感染が原因である可能性を考慮し、調査を行う

- パスワードやセキュリティ設定は初期設定のままで放置せず、必要に応じた設定に変更する

- サイバー犯罪の手口を共有し、セキュリティリテラシトレーニングを実施する

- 最小特権の原則に基づいてアクセス制御する

今回解説したTrickbotおよびEMOTETが利用する侵入の手口は、ソーシャルエンジニアリングの手法を用いた電子メールの添付ファイルであるケースがほとんどです。これは、TrickbotとEMOTETで通常用いられる拡散方法です。また、注目されているニュースをマルウェア拡散に利用する手口は、これまでにも他の事例で確認されています。被害に遭わないために、ユーザは電子メールを精査し、特に不明な送信元からのメールのリンクをクリックしたり添付ファイルを開封したりしないように注意してください。

■トレンドマイクロの対策

EMOTET のような脅威に対抗するためには、ゲートウェイ、エンドポイント、ネットワークおよびサーバにいたる多層的で積極的なセキュリティ対策が必要です。

マルウェアの拡散に使用される不正メールに対しては、「E-Mail レピュテーション(ERS)」技術によりブロックに対応しています。また、メールやメッセージから誘導される不正サイトや侵入したマルウェアが使用する不正サイトに関しては、「Web レピュテーション(WRS)」技術によりブロックに対応しています。

本記事内で取り上げたマルウェアについては「ファイルレピュテーション(FRS)」技術により順次検出対応しています。従来型の技術での検出を免れるために継続して登場する新たな亜種に対しても、機械学習型検索や振る舞い検知、サンドボックスなどの多層の対策技術により防護可能です。

特に最近猛威をふるっているEMOTETに対しては、脅威の概要と対策をまとめた特設ページを用意しております。EMOTETに関する技術的対策の考え方とトレンドマイクロの具体的な対策については特設ページを参照ください。

■侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(Indicators of Compromise、IoCs)はこちらを参照してください。

【更新情報】

| 2020/2/20 11:20 | 図1 「トランプ大統領関連記事が確認できる「EMOTET」」 を追加しました。 | |

| 2020/2/20 11:20 | 侵入の痕跡(Indicators of Compromise、IoC)を追記しました。 |

参考記事:

- 「Trickbot, Emotet Use Text About Trump to Evade Detection」

by Trend Micro

翻訳: 室賀 美和(Core Technology Marketing, Trend Micro™ Research)