トレンドマイクロでは、日本にも影響が確認されている不正広告キャンペーン「AdGholas(アドゴラス)」に対し、監視と調査を継続しています。そして今回、「AdGholas」関連の攻撃でのみ利用が確認されている脆弱性攻撃ツール(エクスプロイトキット)「Astrum Exploit Kit (Astrum EK)」が不正トラフィックの検出を困難化させるため「Hyper Text Transfer Protocol Secure (HTTPS)」を利用していることを突き止めました。ブラウザとアプリケーション間の接続が「Transport Layer Security(TLS)」で暗号化される HTTPS は、ネットバンキングやオンラインショッピングなどの機密性が必要とされる通信を保護するために使用されていますが、それを悪用した活動と言えます。「Astrum EK」については「ディフィー・ヘルマン鍵交換(DH鍵交換)」を利用し、監視ツールあるいはセキュリティリサーチャによる不正ネットワークトラフィックの解析を阻止する手口が 2017年5月に確認されており、さらなる「改良」が加えられたものです。

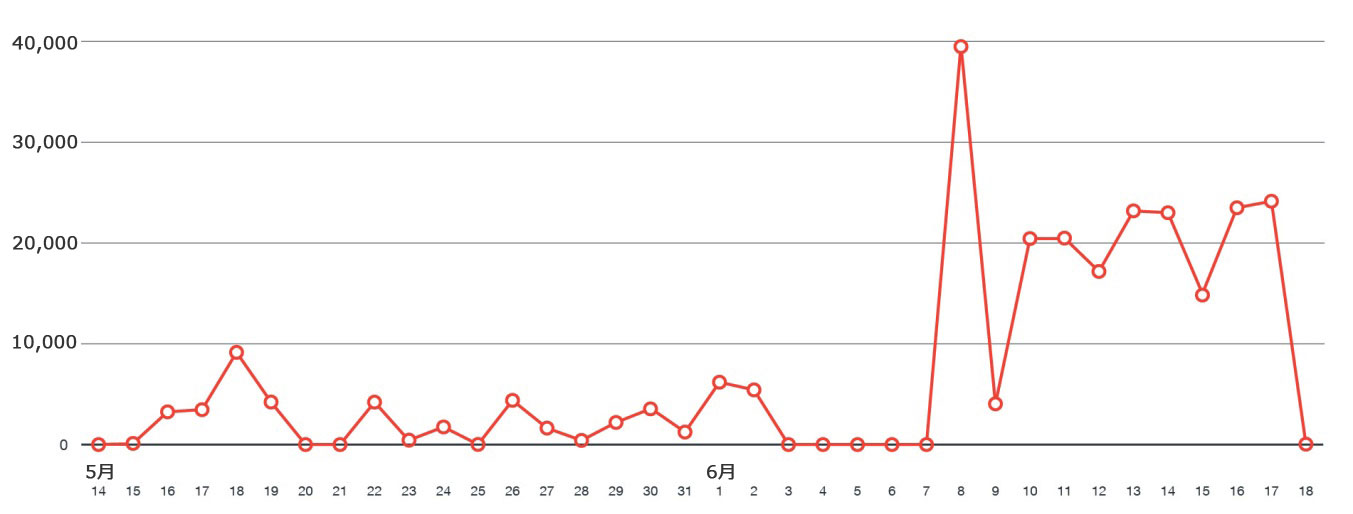

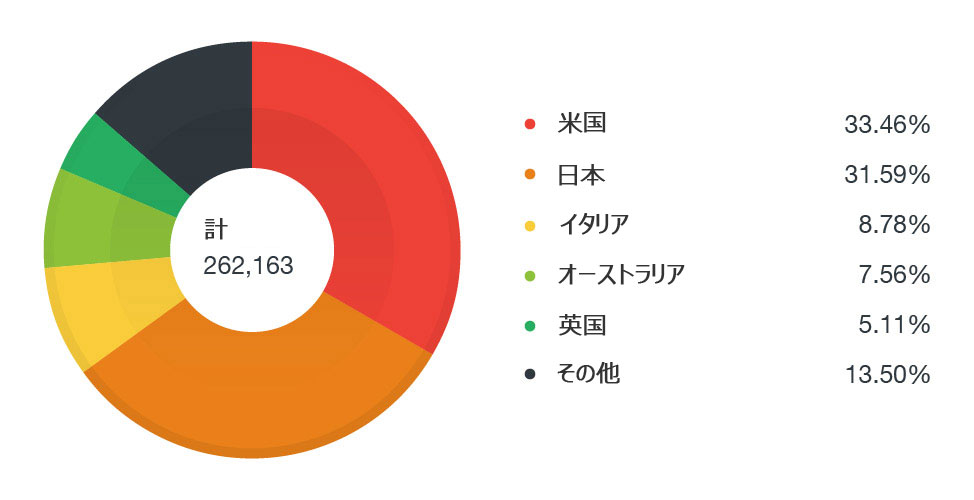

トレンドマイクロでは、2017年5月14日から 6月18日の期間、「AdGholas」に関連する活動を 262,163件確認しました。これらの活動は主に米国、日本、イタリア、オーストラリア、英国などに影響を与えています。

図1:2017年5月14日から 6月18日までの「AdGholas」の活動

図2:「AdGholas」の影響を受けた国分布

今回「AdGholas」が使用した「Astrum EK」は、HTTPS の悪用によりセキュリティリサーチャやエンジニアの解析およびフォレンジック分析を阻止できる機能を備えているため、各国に拡散された実際の不正活動を特定することは困難でした。しかし、ProofPoint のセキュリティリサーチャである Kafeine氏との協働解析を通じて活動の特定を可能にすると共に、最近英国で相次いで発生したランサムウェアによる攻撃との相関についても確認することができました。

図3:「AdGholas」による不正広告の一例

「AdGholas」は、2016年7月「Astrum EK」を利用し、Internet Explorer(IE)の当時ゼロデイの脆弱性を利用した攻撃を行いました。この IE の脆弱性は、その後他のエクスプロイトキットにも悪用されることになりました。また「AdGholas」は、そのキャンペーンの規模の大きさ、また「steganography(ステガノグラフィ)」といった手法の採用でも注目されてきました。

エクスプロイトキットについては 2016年を通じて減少傾向が見られていました。しかし、ランサムウェア「WannaCry」の騒動の直後、2017年5月15日に、解析回避機能を備えた「Astrum EK」の活動再開が確認されました。そして、それは不正広告キャンペーン「AdGholas」によって拡散されたことがわかりました。「AdGholas」は、ダウンローダやオンライン銀行詐欺ツール(バンキングトロジャン)「URSNIF(別名Dreambot/Gozi)」(「BKDR_URSNIF」として検出)や「RAMNIT(「TROJ_RAMNIT」、「PE_RAMNIT」として検出)」など多様な不正プログラムを拡散します。

ProofPoint は、6月14日から 15日の間に、「Astrum EK」がいつもの不正活動とは異なり、ランサムウェアを拡散しているのを確認しました。弊社も、CRYPAURAファミリの亜種(「RANSOM_CRYPAURA.SHLDJ」「RANSOM_CRYPAURA.F117FF」などとして検出)を確認しています。その中には CRYPTOMIX の亜種、「MOLE(「CRYPAURA.MOLE」として検出)」があります。Google ドキュメントの共有URL を悪用して拡散するランサムウェア「MOLE」は、4月下旬に確認されました。

図4:「Astrum EK」が利用するシャドードメインへの証明書

また「Astrum EK」は、HTTPS を用いて不正なトラフィックを暗号化し隠ぺいしており、シャドードメインまたはゴーストドメインと呼ばれるダミーの Webページに無料の HTTPS証明書を配布することでこの隠ぺい活動を可能にしています。シャドードメインは、もともとは、検索エンジンの上位に特定の Webサイトを表示させることを目的とした SEO(検索エンジン)を不正に最適化するためのもので、実際のコンテンツが掲載されている Webサイトに誘導するためだけに利用される Webページです。「Astrum EK」の場合では、エクスプロイトキットのサーバにシャドードメインがマッピングされており、6時間ごとにドメインを交代します。これにより不正活動や攻撃の検出をさらに困難にします。

■被害に遭わないためには

「Astrum EK」のようなエクスプロイトキットは、個人情報や金銭の窃取、重要なファイルの暗号化など、多くの脅威をもたらし、企業にとっては収益と事業継続に対するリスクとなります。「Astrum EK」と「AdGholas」の強力なコンビから保護するには十分なセキュリティ対策が必要です。被害を軽減するためのベストプラクティスを以下に示します。

- 更新プログラムを適用し、システムを最新の状態に:エクスプロイトキットは脆弱性を利用しますが、「Astrum EK」の場合 Adobe Flash Player のセキュリティ上の不具合を 3つ以上利用することが知られています。最新の更新プログラムを適用することで、侵入口として脆弱性を利用する脅威から保護することができます。サイバー犯罪者は、脆弱性が公開されてから更新プログラムが配布されるまでのタイムラグを狙うことがあります。企業はしっかりとした更新プログラム管理方針を採用し、更新プログラムが入手できない場合には仮想パッチを適用する等を検討してください。

- 不正な Webサイトから Webブラウザを保護:エクスプロイトキットは、ユーザを誘導するため不正広告を用いて Webブラウザの脆弱性を利用するため、Webブラウザの更新は必須です。更新プログラム適用の自動化も検討してください。マルウェアをホストする Webサイトをブロックし、URLフィルタリング機能を実装することで、ユーザが不正な Webサイトへアクセスするのを防ぐことができます。

- ネットワークとエンドポイントを随時監視:不明な場所からの不審なトラフィック(正規のものに偽装することがある)は、感染または侵入、あるいは侵入の試みを示唆している場合があります。ファイアウォールは、侵入検知・防止システムと同様、IT管理者やシステム管理者が注意を払うための目印として役立ちます。ホワイトリスト方式によるフィルタリング、アプリケーションとプロセスの監視は、エンドポイントの保護に役立つ対策の例です。

- 管理者権限の適用範囲を最小限に:使用していない、あるいは不要なサードパーティのコンポーネント(不審なソースからダウンロードされたWebブラウザの拡張機能や実行ファイルなど)を無効にし、不必要な管理者権限アクセスを制限することで、システムへの攻撃の可能性を軽減することができます。ネットワークのセグメント化とデータの分類は、ランサムウェアなどの脅威によるデータ漏えいや損失などのリスクを軽減します。

- サイバーセキュリティに対するトレーニングの実施:脅威の侵入経路は多様です。そのため、エンドユーザおよび企業の職場環境では、サイバーセキュリティ衛生を実践する意義を十分に理解する必要があります。脅威の侵入口となる Eメールの取り扱い、ソーシャルエンジニアリングで細工されたリンクや Webサイトに十分注意するなど、サイバーセキュリティに対する認識を育成することが役立ちます。

■トレンドマイクロの対策

法人向けのエンドポイント製品「ウイルスバスターコーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」では、「FRS」技術によりウイルス検出と同時に、挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。特に「ウイルスバスターコーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現します。

トレンドマイクロの個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド」は、不正なファイルやスパムメールを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。

侵入の痕跡(Indicators of Compromise、IoCs)

関連するハッシュ(SHA256)

- 846416b8b5d3c83e0191e62b7a123e9188b7e04095a559c6a1b2c22812d0f25e — RANSOM_CRYPAURA.SHLDJ

- 7b3075b1a8cc0163d1e12000338adf3ed8a69977c4d4cacfc2e20e97049d727a — Ransom_CRYPAURA.F117FF

不正広告キャンペーン「AdGholas」に関連する IPアドレスやドメインは、以下のとおりです。

- ad14[.]traffic-market [.]com

107[.]181[.]174[.]121 - avia-on[.]com

195[.]123[.]218[.]25 - aviasales-online[.]com

5[.]34[.]180[.]215 - ebooking-hotels[.].com

185[.]82[.]217[.]43 - hotels-onlinebook[.]com

107[.]181[.]174[.]140 - avia-discount[.]com

195[.]123[.]212[.]72 - hotels-ebook[.]com

185[.]82[.]217[.]127 - avia-bookings[.]com

82[.]118[.]17[.]132 - avia-book[.]com

195[.]123[.]209[.]229

「Astrum EK」に関連する IPアドレスやドメインは、以下のとおりです。

- rsse[.]sansanich[.]net

192[.]200[.]125[.]110 - arly[.]ipyjama[.]com

188[.]138[.]125[.]39 - reta[.]carat-slim[.]com

185[.]106[.]120[.]95 - requ[.]scorpyking-slim[.]com

192[.]52[.]167[.]220 - unvai[.]albrightalliance[.]com

185[.]45[.]193[.]123

※調査協力:ProofPointのセキュリティリサーチャ Kafeine氏

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)