史上最大規模(当時)の情報漏えい事例が米国で起きた 2013年は、セキュリティ業界にとって忘れられない年となったでしょう。米国大手小売業「Target」は、昨年のクリスマスのショッピングシーズンに、情報を窃取する POSマルウェア「BlackPOS」を利用した攻撃で、情報漏えいの被害を受けました。この攻撃により、サイバー犯罪者は 4千万件のクレジットカードおよびデビットカードの番号、また 7千万人にのぼる Target の顧客の個人情報を窃取したと推測されています。

Target の情報漏えい事例が公表されてからは、小売業は相次いで情報漏えい事例を報告するようになりました。こうした情報漏えい事例では通常、POSマルウェアを利用してクレジットカード情報が窃取されます。2014年9月初旬、米国のセキュリティ専門家 Brain Krebs氏は、新種の「BlackPOS」を利用した攻撃により、米国大手ホームセンター「Home Depot」で大規模な情報漏えいが起きたことを報告しました。米国内にある Home Depot のほとんどの店舗が被害を受けたとされており、窃取された情報量という点では、Target の情報漏えい事例を超える可能性があります。

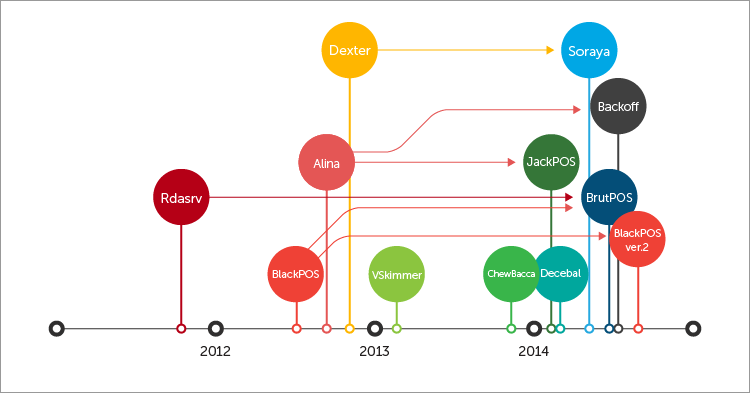

情報漏えい事例の件数増加に加え、2014年は POSマルウェアのファミリ数も増加しました。図1 は、POSマルウェアファミリの進化を表したものです。

|

POSマルウェアは、Visaカードが2008年10月2日に発行した「Visa’s Data Security Alert」で最初に存在が確認されました。その当時、サイバー犯罪者は POSシステム上にデバッグツールをインストールして、「Random Access Memory(RAM)」からトラック1および2 内のクレジットカード情報を記録しようとしていました。2009年には、米国大手電気通信業の「Verizon」が、POSマルウェアおよびその被害件数を報告しました。この報告書によると、標的になったのは主に小売業やサービス業でした。その後、2011年末頃から、POSマルウェアのファミリは本格的に進化し始めました。図1 が示すように、新種の POSマルウェアファミリが次々と確認され、新たな不正侵入や情報送出の手法が明らかになっています。図1 ではっきりとわかることは、新種の POSマルウェアが2014年に集中して出現していることです。2011年~2013年に出現したPOSマルウェアは 6種類ですが、2014年だけですでに同数の POSマルウェアを弊社で確認しています。矢印が表すように、これらの新種の POSマルウェアは、先行のPOSマルウェアの機能を借用したものか、もしくは直系となっています。

2014年に確認された 6つの新種の POSマルウェアのうち、6月から 8月に確認された 4つは以下のとおりです。

- Soraya:6月に初めて確認され、「Dexter」や「ZBOT」の影響を受けています。トラック1および2 のクレジットカード情報を収集するほか、「ZBOT」が用いる手法を借用しており、API「NtResumeThread 」にフックし、新しいプロセスに自分自身を組み込みます。この POSマルウェアはまた、ログイン情報や権限を取得する「ZBOT」の機能を用い、ブラウザの「HTTP POST」機能をフックします。トレンドマイクロの製品で、この「Soraya」の亜種は「TSPY_SORAYA.A」として検出されます。

- BrutPOS:7月に確認されました。「BlackPOS」の亜種が備える機能を借用しているようです。この POSマルウェアは、弱いパスワードもしくは初期設定のパスワードを利用して POS端末を攻撃し、「リモート・デスクトップ・プロトコル(Remote Desktop Protocol, RDP)」のポートを開放します。「BrutPOS」はまた、POSシステム に侵入するためにパスワードを可能な限り組み合わせた「総当たり攻撃」を用います。この POSマルウェアの亜種は、弊社の製品では「TROJ_TIBRUN.B」、「TROJ_TIBRUN.SM」と検出されます。

- Backoff:7月に初めて確認された「Alina」の後継です。改良された情報検索機能を備え、また PC上で「Backoff」が常に実行されているかを監視するためのプロセスを作成します。このサイバー犯罪者は、一般に入手可能なツールを利用して POSシステム上の RDPソフトウェアに総当たり攻撃で侵入し、「Backoff」をインストールします。弊社の製品では、「Backoff」の亜種は「TSPY_POSLOGR.A」、「TSPY_POSLOGR.B」、「TSPY_POSLOGR.C」として検出されます。

- BlackPOS ver 2.0:8月に初めて確認されました。米大手小売業「Target」への不正侵入した際に利用された「BlackPOS」の情報送出手法を模倣しています。「BlackPOS ver 2.0」はまた、不要な注意を引くのを避けるため、感染した POSシステム上にインストールされているセキュリティ対策製品を装うという独自の機能を追加しました。この POSマルウェアは、Home Depot を標的にした最新の大規模情報漏えい事例で利用された可能性が報告されています。トレンドマイクロの製品では、「TSPY_MEMLOG.A」として検出されます。

なお、POSマルウェアが作成された正確な日付を追跡することはかなり困難なため、これらの POSマルウェアは、確認されるよりもかなり以前から存在していた可能性があります。

POSマルウェアに関する問題については、弊社のリサーチペーパーもご参照ください。リサーチペーパー「POSシステムへの攻撃 小売り・サービス業界への脅威」では、小売業やサービス業の POSシステムを狙う脅威について取り上げています。また「PoS RAM scraper malware: Past, Present, and Future(英語情報)」では、主に以下の点について詳細に述べています。

- POS を利用した決済システムの詳細について言及しています。顧客がクレジットカードを POS端末に通した時から、購入したものに対して請求が行なわれるまでの流れを説明します。

- 支払カードの磁気ストライプに含まれる情報の種類について説明します。

- 初期の単純な POSマルウェアから、現在の高度化した POSマルウェアまでの進化について見ていきます。

- POSマルウェアのさまざまな感染手法について調査します。これまでに企業に被害を与えた、最も多用されている POSマルウェアが利用する手法の概要を述べます。

- POSマルウェアが利用する情報送出手法の詳細を述べ、サイバー犯罪者によって送出された情報がどのようになるかを調査します。

- 次世代の POSマルウェアや、今後 POSシステムへの攻撃に利用される感染経路を予想します。

このリサーチペーパーではまた、POSマルウェアから企業を保護するための防御策を提供しています。

参考記事:

by Numaan Huq (Senior Threat Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)