執筆者: Erika Mendoza and Jay Yaneza (Threats Analysts)

2015年9月頃に確認された「Black Atlas 作戦」は、すでにさまざまな企業に侵入しているようです。例えば、複数の州で事業展開している医療機関や、歯科医院、機械製造業、保険業務に特化したテクノロジー企業、複数の州に店舗を持つガソリンスタンド、美容雑貨店などで攻撃が確認されています。「Black Atlas 作戦」は、窃取した情報を送出するために「Gorynych」もしくは「Diamond Fox」と呼ばれるモジュールで構成されるボットネットを利用して、世界中の中小企業に侵入し続けています。なお、本稿は 12月1日(日本語版12月4日)に公開した『「Black Atlas作戦」:世界中の中小企業のカード決済システムに侵入。「BlackPOS」や攻撃ツールを駆使』の続編となります。

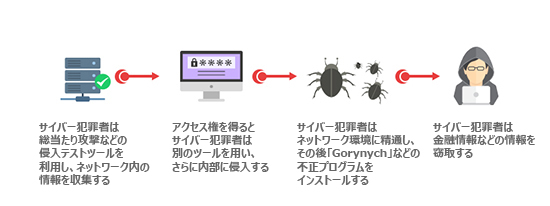

図1:「Black Atlas作戦」の感染フロー

■侵入テストツールを利用した初期潜入

「Black Atlas作戦」は、攻撃対象のネットワーク環境を調査し、侵入するために、オンライン上で利用できるさまざまな侵入テストツールを用います。最初の各侵入テストツールでは、スキャニングを実行し、テスト計画を練るために利用されます。また、パスワードを解読するために総当たり攻撃や辞書攻撃にもしばしば利用されます。2組目は、計画を実行するためのツールで、VNCビューワや「リモート・デスクトップ・プロトコル(Remote Desktop Protocol、RDP)」、Windows に内蔵された「Remote Desktop Connection(RDC)」といった遠隔操作サービスを主に狙います。

組織が攻撃者に容易に侵入を許してしまうものは、推測されやすいパスワードです。ユーザの認証情報が窃取されて悪用された場合、攻撃者のネットワーク内での縦横無尽な動きを検出することはより困難になります。それは、利用されるツールが不正なものとして見なされないからです。ネットワーク管理者は、パスワード作成や管理について厳格な方針を実施して下さい。また、パスワード管理ソフトを使用するのも良いでしょう。さらに、事前調査のためのポートや脆弱性の有無の確認、総当たり攻撃の試みといった不正活動を記録するために、侵入検知システムを実装することも可能です。

■POSマルウェアの侵入に「バックグラウンド・インテリジェント転送サービス」を利用

サイバー犯罪者はネットワークを調査すると、POSマルウェアを侵入させます。POSマルウェアの侵入には、正規の機能を悪用します。Windows の「バックグラウンド・インテリジェント転送サービス(Background Intelligent Transfer Service、BITS)」または “bitsadmin.exe” と呼ばれる機能は、Microsoft とファイルを送受信するために使用されます。通常はシステムの更新プログラムをダウンロードするために使われるものです。この機能を悪用することで、容易にファイアウォールを回避することができ、不正なダウンロードを実行する不正プログラムは長期に渡ってこの機能を利用することができます。

「Black Atlas作戦」では、サイバー犯罪者は「NewPOSThings」をダウンロードするために BITS を利用しました。「NewPOSThings」は、RAM の情報やキー入力操作情報の収集、接続状態を報告する「キープアライブ」、データ転送などの不正活動を実行することで知られる POSマルウェアです。今回の作戦ではまた、販売時点情報管理(POS)システムのカード情報を収集する「Neutrino」もしくは「Kasidet」と呼ばれる POSマルウェアの亜種も利用することができます。また、今回の作戦に関連した事例で、「BlackPOS」や「CenterPOS」、「Project Hook」、「PwnPOS」が利用されたことも弊社は確認しています。これらの POSマルウェアは、サイバー犯罪者が所有するサーバ内で確認されました。

IT管理者は、これまでに確認された POSマルウェアに関する最新の情報を入手するようにして下さい。弊社では、今回の攻撃に関する不正プログラムの「侵入の痕跡(Indicators of Compromise、IOC)」に関するリストを公開しています。詳しくは後述の「トレンドマイクロの対策」でご確認下さい。

■「BlackPoS」のために改良された「Gorynych」の機能

POSシステム上のカード情報を窃取する攻撃を一変させる新たな不正プログラムが登場しました。それが、「Gorynych」もしくは「Diamond Fox」と呼ばれるボットネットを形成する不正プログラムです。「BKDR_GORYNYCH」は技術的には POSマルウェアではありません。なぜなら、POSシステムを狙うために設計されたものでなく、「Black Atlas 作戦」以外でも利用されているからです。しかし、「Black Atlas作戦」を実行するサイバー犯罪者は、POSマルウェア「BlackPoS」の出力ファイルを検索することに特化した「Gorynych」を作成しました。「BlackPoS」は、攻撃対象のクレジットカード情報を窃取する POSマルウェアです。「Gorynych」のコントロールパネルには画像があり、「Kartoxa」と名付けられていました。これが「BlackPoS」を意味することから、この 2つの POSマルウェアと今回の作戦との関連性が明らかになりました。

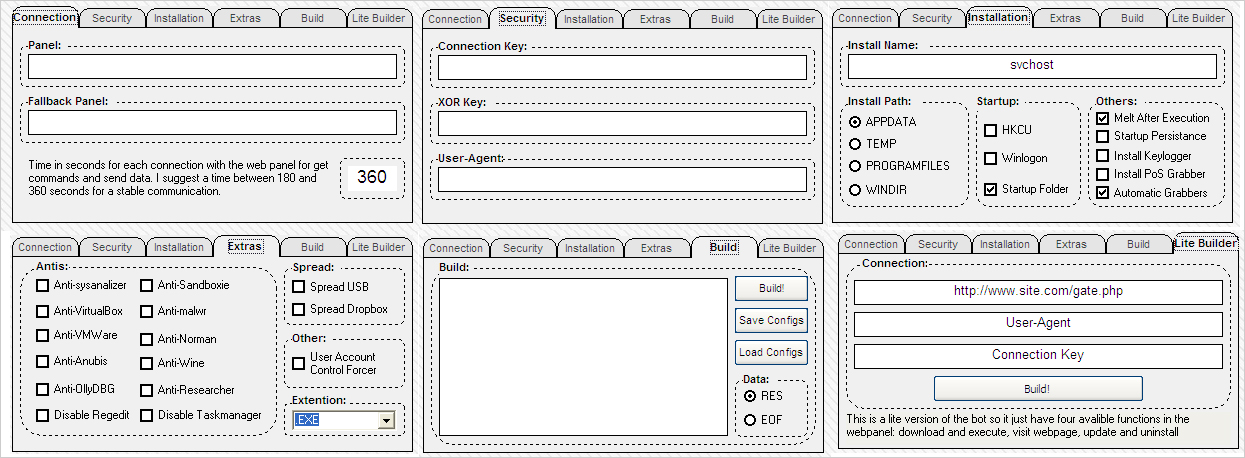

「Gorynych」は、POS のプラグインの他、通常はコマンド&コントロール(C&C)サーバのサブディレクトリからダウンロードされるその他のモジュールで構成されています。これらのモジュールには、スクリーンショットやパスワード、Eメールなどを取得するプラグインが含まれています。プラグインがない場合は、「Gorynych」は、解析回避、情報収集、インストールなどの不正活動を主に実行します。「Diamond Fox」の作成ツールでは、キー入力操作情報や POS情報を収集する機能は初期設定で無効になっています。しかし、「Black Atlas作戦」では、これらの機能は有効になっており、サイバー犯罪者は当初から POSシステムを狙っていたことが判明しています。

図2:「Diamond Fox」(「Gorynych」)の作成ツール

「Gorynych」はプラグインをダウンロードすると、HTTP POST を利用して gate.php 経由でサーバと通信します。この POSマルウェアは、自身のユーザエージェントを利用します。これは環境設定ファイルで確認できます。また、パラメータにはシステム情報が含まれており、主に「Gorynych」のコントロールパネルの証明書としてボットの詳細情報を記載するために利用されます。記載された情報は簡単な XOR で暗号化されます。「Gorynych」に関連したハッシュ値や IPアドレスなどは後述の「Black Atlas Indicators of Compromise」をご参照下さい。

■トレンドマイクロの対策

すべてのネットワークはそれぞれ独自の特徴やパターンがあるため、単一の POSのセキュリティ対策で最大の結果を望むことはできません。POSマルウェアに対処する最善の方法は、よく知られているセキュリティ対策や技術の中で、どれが現在のネットワーク環境を最も向上させることができるかを調査することであることが、POSマルウェアに関する弊社のこれまでの調査により明らかになっています。

トレンドマイクロでは、今後も「Black Atlas 作戦」を監視し、必要に応じて報告します。技術的な詳細は、「Technical Brief(英語情報)」で確認できます。また IOC に関しては、「Black Atlas Indicators of Compromise(英語情報)」をご参照下さい。

ネットワークのセグメント化や、クレジットカード保有者の情報を保存した場所を他のネットワークから切り離すことは、どの規模の組織でも標準化すべきです。大企業は、不必要な情報を削除し、どのような情報が残されているかを確認することが重要です。また、最も重要な制御は定期的なセキュリティチェックを通じて実行されていることを確認することも大切です。IT管理者は、イベントログを監視し、確認する必要があります。

また、小規模な組織は、ファイアウォールや遠隔操作サービスに「アクセス制御リスト(Access Control List、ACL)」を設定し、POSシステムやインターネットに接続するその他のデバイスの初期設定の認証情報を変更すべきです。また、これらの情報を扱うサードベンダも同様の対策を実施していることを確認して下さい。パスワードやネットワークおよびシステムのセキュリティに関する重要な制御や、大企業が使用するログ監視なども適用することもできます。どのような規模の企業にあっても、重要なことは、セキュリティ対策を最優先にするために、脅威状況を評価することが重要です。

POSシステムのネットワークセキュリティを向上させるために、IT管理者は以下のリンクから 26 のセキュリティ対策技術および戦略に関する弊社のリサーチペーパー(英語情報)をご参照下さい。

- Defending Against PoS RAM Scrapers: Current Strategies and Next-Gen Technologies

- Protecting Point of Sales Systems from PoS Malware

POSシステムやその他の POS環境への侵入を防ぐために、弊社の「カスタムディフェンス」は、最新の不正プログラムやその他の攻撃手法を検出し、解析および対応するさまざまなセキュリティ対策を提供します。また、ホワイトリスト登録済みのアプリケーションのみを実行可能とするセキュリティ対策により、権限のないアクセスや人為的なミスから POS の情報とシステムを保護します。

参考記事:

- 「Operation Black Atlas, Part 2: Tools and Malware Used and How to Detect Them」

by Erika Mendoza and Jay Yaneza (Threat Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)