Linux などで使用されるオープンソースプログラム「Bourne Again shell(bash)」に存在する脆弱性「Shellshock」の重大性を考えると、この脆弱性を利用した攻撃をさらに確認しても不思議はありません。「Shellshock」に関する報告があってから数時間後、この脆弱性を利用してシステムに侵入する不正プログラム「ELF_BASHLITE.A」が確認されました。また「PERL_SHELLBOT.WZ」や「ELF_BASHLET.A」といったその他の不正プログラムも確認されています。これらは、複数のコマンドを実行する機能を備えており、これによりPC やサーバが乗っ取られることになります。

これらの不正プログラムによる攻撃だけではなく、いくつかの有名な機関に対する「分散型サービス拒否(DDoS)攻撃」が報告されました。トレンドマイクロは継続してこの脆弱性を利用する攻撃について調査していますが、その過程で、この脆弱性を利用してブラジルの機関を狙ったエクスプロイトコードを確認しました。この攻撃は、標的としたサーバが脆弱であるかを確認するものでした。つまり、この企みの背後にいる攻撃者は、機密情報を収集しており、必要な情報を窃取すると、引き続いて攻撃を開始し、結果、標的としたネットワークへ侵入する可能性があります。

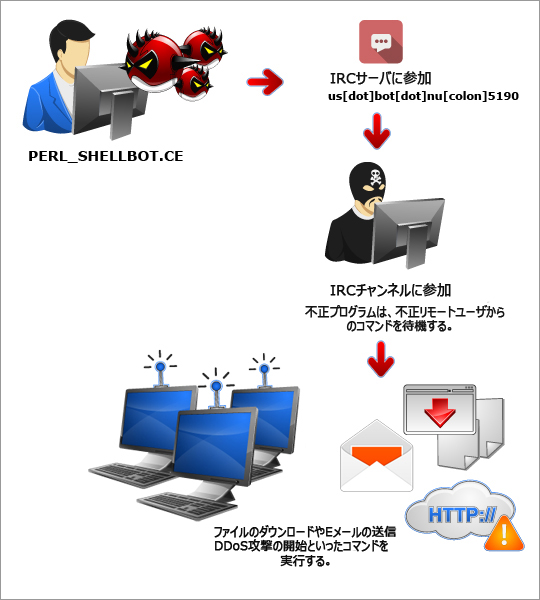

弊社は、「Shellshock」を利用する可能性がある攻撃について引き続き監視しています。調査の過程で、弊社はbashに存在する脆弱性を利用するアクティブなInternet Relay Chat (IRC)ボットを確認しました。弊社の製品では、この IRCボットを「PERL_SHELLBOT.CE」として検出します。感染システムは、ポート 5190を介して IRCサーバ(us[dot]bot[dot]nu)に接続し、IRCチャンネル「#bash」に参加します。その後、このボットは遠隔からの攻撃者のコマンドを待機します。弊社は、コードを解析しこのボットが以下のコマンドを実行する機能を備えていることを確認しました。

- DDoS攻撃を実行

- UDP フラッド攻撃

- TCP Syn フラッド攻撃

- HTTPフラッド攻撃

- 「Client-to-client protocol(CTCP)」 を介して IRC を起動および切断、メッセージおよび通知の大量送信

- 任意のファイルをダウンロード

- サーバに接続(IP:Port)

- 開放ポートのスキャン(<ip>)

- Eメールを送信(<subject>, <sender>, <recipient> <message>)

- IP に ping送信 (<ip>,<port>)

- DNS の名前解決(<ip/host>)

- ボット設定を確認

|

弊社は、2014年9月27日時点において、このボットがチャンネルを変更するコマンドを実行したことを確認していますが、閉鎖を逃れるため検出回避の手法だと考えられます。9月27日時点で弊社は、400以上のアクティブなボットが IRCチャンネルに接続しており、これらが接続する IRCサーバの大半が主に米国や日本、カナダ、オーストラリアに設置されていることを確認しました。

これまで確認された脅威や攻撃の試み、アクティブな IRCボットの登場により、「Shellshock」の重大性やこの脆弱性が実際に与える影響が明らかになってきました。ユーザや企業に影響を与えることが明確に示されました。弊社は、継続してこの脆弱性を利用した攻撃や脅威を警戒し監視していきます。「Shellshock」に関する詳細は、「セキュリティブログ」ならびに「Shellshock 特設ページ」もご参照下さい。

関連記事:

- bashに存在する脆弱性「Shellshock」を利用したボットネットによる攻撃を確認

/archives/9983 - 「Shellshock」:どのように被害をもたらすか

/archives/9974 - bashに存在する脆弱性「Shellshock」を利用した攻撃を確認、不正プログラム「BASHLITE」へ誘導

/archives/9959 - bashに存在する脆弱性 「Shellshock」:「CVE-2014-7169」および「CVE-2014-6271」

/archives/9957

※協力執筆者:Alvin BacaniおよびKarla Agregado、Mark Manahan

参考記事:

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)