これまでも本ブログでお伝えしているように、bash に存在する脆弱性「Shellshock」を利用した攻撃が、世界で次々と確認されています。今回はトレンドマイクロが様々な攻撃から確認した攻撃の実態を報告します。調査を進める上で、ワーム活動を持つ不正プログラムや標的型攻撃での使用が確認されました。

■「Shellshock」脆弱性を利用するネットワークワーム

トレンドマイクロではこの脆弱性により流布されている様々な不正プログラムを解析しています。その中で「PERL_SHELLBOT.SM」の一部の亜種が、自律的に脆弱性を持ったWebサイトを検索して侵入するネットワークワーム活動を行うことを確認しました。「Shellshock」脆弱性がネットワークワーム活動に利用されていることを確認したのは初めてです。

このワームは Web検索エンジンの Google を使って TLD(トップレベルドメイン)をキーに Webサイトを検索します。そして検索された Webサイトが「Shellshock」脆弱性の影響を受けるかどうかを調べ、脆弱性が存在する場合は攻撃を行います。この日本版ブログの読者にとっては幸運なことに、日本の TLD である ”jp” は検索候補に入っていませんでした。しかし、当然今後は日本を狙う亜種が登場する可能性があり、警戒が必要です。

■標的型攻撃での「Shellshock」脆弱性の利用をブラジルと中国で確認

トレンドマイクロでは、標的型攻撃とみられる事例でこの脆弱性が使用されたことを、ブラジルと中国で確認しました。

中国で確認された攻撃は金融機関を狙ったものでした。攻撃者は、特定の金融機関が保有する複数の IP に対し、「Shellshock」脆弱性、特に「CVE-2014-06271」があるかを確認しようとしていたことが明らかになりました。さらに解析を進めていくと、解析した IP のうち 3つは、この脆弱性を抱えていることが判明しました。攻撃者は、脆弱性を利用してコマンド「/bin/uname –a」を利用しようとしていました。コマンド「uname」は、オペレーティングシステム(OS)や PC の種類、プロセッサといったシステムの情報を表示するコマンドです。 PC情報の収集だけならば、一見すると被害はないように思われます。しかし弊社が以前から述べているように、情報収集はより被害の大きい不正活動を行うための準備段階です。標的型攻撃では、攻撃対象組織の持つセキュリティ上の弱点を調べあげ、侵入時に使用します。特に中国の大型連休、国慶節が10月1日から始まることを考慮すると、攻撃を試みた時期は非常に興味深いです。この試みが攻撃の初期段階となり、連休中に実際の攻撃が発生するとの推測は非常に妥当なものと思われます。どこの国でも大型連休の際には IT管理者も休暇で不在なことが多く、発生した攻撃への対処が遅れがちになります。

また、ブラジルでは政府関連機関に対し、脆弱性攻撃による侵入が発生したことを確認しました。この攻撃は情報収集などの準備段階でトレンドマイクロのネットワーク監視ソリューション製品「Trend Micro Deep Discovery」により検知されました。この攻撃の中では「ELF_BASHWOOP.A」の侵入が試行されましたが、感染など具体的な被害には至らなかったことも確認されました。

|

■C&Cサーバの調査から見る「Shellshock」脆弱性への攻撃の影響範囲

本ブログでこれまで報告した攻撃は、いずれもバックドア型不正プログラムが流布させることが目的でした。これらの不正プログラムは、複数の共通のコマンド&コントロール(C&C)サーバに接続し、主に DDoS攻撃を行うボットです。

トレンドマイクロではこれらの不正プログラムが接続する C&Cサーバを解析することで、この脆弱性が与える影響の範囲の広さを明らかにすることができました。解析した C&Cサーバの 1つ(89[dot]238[dot]150[dot]154[colon]5)は英国に設置されているものでした。この C&Cサーバは「ELF_BASHLITE.SM」および「ELF_BASHLITE.A」に関連することが明らかになっていましたが、さらに「ELF_BASHWOOP.A」にも利用されていることが判明しました。C&Cサーバへの接続において、「ELF_BASHLITE.SM」との唯一の違いは接続先のポートだけです。「ELF_BASHWOOP.A」は port 9003 に接続しますが、「ELF_BASHLITE.SM」は port 5 に接続します。

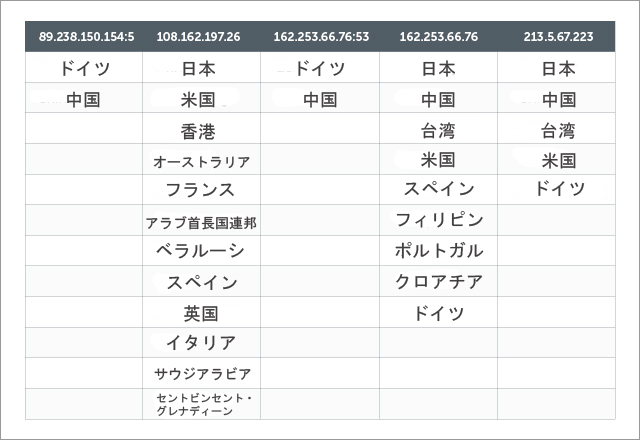

同じ C&Cサーバを利用するということは、これらの不正プログラムの背景にいる攻撃者は同じグループであるという推測が成り立ちます。解析を行ったもう 1つの C&Cサーバ(162[dot]253[dot]66[dot]76[colon]53)は米国に設置されており、これについても「ELF_BASHLITE.A」および「ELF_BASHLITE.SM」で利用されていることが確認できました。下記は、主な C&Cサーバにアクセスした国別リストです。ボットは感染後、C&Cサーバへ接続を行うため、アクセス元の国にはこれらの不正プログラムに感染した端末があることが推測されます。

|

これらの不正プログラムに対し、C&Cサーバから実行可能なコマンドは、ボットネットの制御、また DDoS攻撃の実行に関係していました。実際に、Internet Relay Chat(IRC)の利用者にコマンドで長文のメッセージを送付し、接続を切断させた DoS攻撃を確認しています。こうしたコマンドには、UDP および TCP Syn フラッド攻撃、攻撃スレッド停止やボットネット停止などのコマンドが含まれていました。

■トレンドマイクロの対応

トレンドマイクロでは引き続き、「Shellshock」脆弱性を利用した攻撃を監視し、ユーザや企業を脅威から保護します。

本ブログで取りあげた不正プログラムはすべて、SPNの機能である「ファイルレピュテーション(FRS)」技術により既に検出対応を行っています。また、C&Cサーバなどの不正サイトについてはすべて「Webレピュテーション(WRS)」技術により、アクセスをブロックします。

「Trend Micro Deep Discovery」 シリーズでは、ネットワークの可視化や、標的型攻撃および先端脅威の検出および対応を行うインテリジェンスを提供しています。

トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」をご利用のユーザは「Shellshock」脆弱性への遠隔攻撃からサーバを保護することが可能です。同様に、家庭内のIoEデバイスを守る新しいセキュリティ技術「Trend Micro Smart Home Network」でも「Shellshock」脆弱性への遠隔攻撃からの保護が可能です。

「Shellshock」に関する詳細は、「セキュリティブログ」ならびに「Shellshock 特設ページ」もご参照下さい。

関連記事:

- 日本への「Shellshock」脆弱性攻撃、組み込み機器にも着弾

/archives/10025 - bashに存在する脆弱性「Shellshock」を利用したボットネットによる攻撃を確認

/archives/9983 - 「Shellshock」:どのように被害をもたらすか

/archives/9974 - bashに存在する脆弱性「Shellshock」を利用した攻撃を確認、不正プログラム「BASHLITE」へ誘導

/archives/9959 - bashに存在する脆弱性 「Shellshock」:「CVE-2014-7169」および「CVE-2014-6271」

/archives/9957

参考記事:

- 「Shellshock Exploit Attempts Continue in China」

- 「Shellshock Updates: BASHLITE C&Cs Seen, Shellshock Exploit Attempts in Brazil」

翻訳:品川 暁子/臼本 将貴(Core Technology Marketing, TrendLabs)