Linux などで使用されるオープンソースプログラム「Bourne Again shell(bash)」に存在する脆弱性「Shellshock」が確認されてから、トレンドマイクロでは、この脆弱性を利用した攻撃を把握するために、脅威状況を監視し続けています。10月2日の本ブログ記事では、主に日本を狙ったと推測される攻撃が NAS のような組み込み機器にも着弾していることを報告しましたが、今回、同攻撃について攻撃内容の詳細解析を行いました。

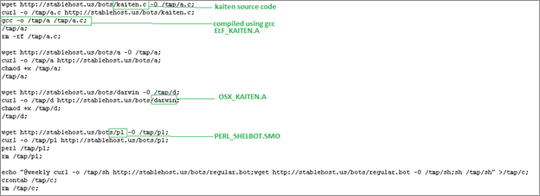

前回の記事で確認した攻撃では、脆弱性「Shellshock」を利用し、不正なシェルスクリプトである「TROJ_BASHKAI.SM」を実行することがわかっています。「TROJ_BASHKAI.SM」は実行されると、不正プログラム「KAITEN」のソースコードをダウンロードするために、以下の不正な URL に接続します。

- http://www[dot]computer-services[dot]name/b[dot]c

- http://stablehost[dot]us/bots/regular[dot]bot

http://www[dot]computer-services[dot]name/b[dot]c に接続すると、この不正プログラムは「KAITEN」のソースコードをダウンロードし、標準の gcc コンパイラを利用してソースコードをコンパイルします。つまり、URL に接続しても実行ファイルはすぐにダウンロードされません。かわりに、ソースコードをビルドおよびコンパイルします。その結果、「ELF_KAITEN.SM」として検出される実行ファイルが作成されます。

感染 PC 上でダウンロード、コンパイルする手法は、予防策のように見えるかもしれません。実行ファイルとして ELF ファイルが直接ダウンロードされると、他の Linux OS ディストリビューションとの互換性に問題が生じる可能性があります。感染 PC上でコンパイルされることにより、不正プログラムが適切に実行されることになります。

また、この不正活動は回避技術として見ることもできます。ネットワーク運用上の懸念から、ネットワークのセキュリティシステムには、実行ファイル以外のファイルを検出対象から外すものもあります。このように構築されたシステムは、このソースコードを検出対象から外す可能性があります。ソースコードは基本的にテキストファイルだからです。さらに、ソースコードを再コンパイルする際、それぞれの Unix のプラットフォームごとに異なるバイナリファイルおよびハッシュを持つことになります。そのため、コンパイルされたバイナリファイルを検出することがさらに困難になります。

「ELF_KAITEN.SM」は x[dot]secureshellz[dot]net で IRC サーバに接続し、IRC チャンネル「#pwn」に参加してコマンドを待機します。以下は、攻撃者が利用したコマンドの例です。

- UDP フラッド攻撃の実行

- TCP Syn フラッド攻撃の実行

- ファイルのダウンロード

- 生の IRC コマンドの送信

- リモートシェルの開始

- PUCH-ACK フラッド攻撃の実行

- クライアントの無効化、有効化、終了

一方、http://stablehost[dot]us/bots/regular[dot]bot に接続した場合は、3つの独立したファイルをダウンロードします。その 1つは「KAITEN」のソースコードで、同様に「ELF_KAITEN.A」にコンパイルされます。この動きは「ELF_KAITEN.SM」と類似していますが、linksys[dot]secureshellz[dot]net[colon]25 に接続し、チャンネル「#shellshock」に参加する点で異なります。

ダウンロードされる 2番目のファイルは、「OSX_KAITEN.A」として検出される Mac OS X の不正プログラムです。これも「ELF_KAITEN.A」と同様の動きをします。3番目のファイルは「PERL_SHELBOT.SMO」として検出されるシェルボットです。これは IRC に管理される強力なシェルボットで、他の 2つのファイルと同じサーバに接続しますが、別のチャンネル「#scan」に参加します。「KAITEN」は脆弱性を抱えるサーバを自ら検索しませんが、「PERL_SHELLBOT.SMO」はさまざまな検索エンジンを介して脆弱性を抱える Webサイトを検索します。

「KAITEN」やシェルボットのダウンロードのほか、「TROJ_BASHKAI.SM」として検出される通常のボットは、ファイル「/tmp/c」を作成します。このファイルは、毎週 第2 の URL からファイルをダウンロードするスケジュール作成に利用されます。これにより、不正プログラムは最新の状態を保つことができます。

|

■「KAITEN」のダウンロードから推測できること

「KAITEN」は、DDoS攻撃に利用される IRC が管理する古い不正プログラムです。攻撃者は、企業を狙う DDoS攻撃のような古い不正活動を復活させるために、脆弱性「Shellshock」を利用した可能性があります。もしくは、「Shellshock」を利用した攻撃者は、「KAITEN」を介した DDoS攻撃を加えて感染連鎖を拡大しようとしたと考えられます。

一般的に、「Shellshock」を利用した攻撃により感染した PC は、ボットネットの一部になり、DDoS攻撃を開始するために利用される可能性があります。さらに、Mac OS を狙ってダウンロードする不正ファイルの出現ではっきりと分かるように、攻撃者は対象のプラットフォームを拡大しています。

以前の報告で、Mac OS X のほとんどのユーザは初期設定で「Shellshock」の影響を受けないとされていました。しかし、アドバンス Unix サービスを有効に設定しているユーザは、この脆弱性の影響を受けます。アドバンス Unix サービスは、Secure Shell(SSH)を介した遠隔からのアクセスを可能にするため、ネットワーク管理者は容易にシステムにアクセスし、サーバを管理することができます。このサービスはサーバとして使用される機器のほとんどに有効で、Webサーバは「Shellshock」を利用した攻撃に頻繁に標的にされるサーバです。

弊社では、今後も引き続き「Shellshock」に関する動向を探るため脅威状況を監視していきます。「Shellshock」を利用した脅威については下記の関連記事もご参照下さい。

協力執筆者:Rhena Inocencio、Lenart Bermejo、Anthony Melgarejo および Dexter To

関連記事:

- 「Shellshock」関連の脆弱性をさらに確認、さまざまなプロトコルに影響

/archives/10041 - 「Shellshock」脆弱性を利用する様々な攻撃を解析:ワーム活動、標的型攻撃、C&Cサーバ

/archives/10039 - 日本への「Shellshock」脆弱性攻撃、組み込み機器にも着弾

/archives/10025 - bashに存在する脆弱性「Shellshock」を利用したボットネットによる攻撃を確認

/archives/9983 - 「Shellshock」:どのように被害をもたらすか

/archives/9974 - bashに存在する脆弱性「Shellshock」を利用した攻撃を確認、不正プログラム「BASHLITE」へ誘導

/archives/9959 - bashに存在する脆弱性 「Shellshock」:「CVE-2014-7169」および「CVE-2014-6271」

/archives/9957

参考記事:

by Trend Micro

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)