サイバー犯罪に対する最近の取り組みにおける成功例の 1つは、2014年6月初旬の「ZBOT」の亜種「Gameover」のネットワーク閉鎖でしょう。おそらく、この事例により高い重要性を持たせたのは、主要な脅威の 1つである「CryptoLocker」に影響を与えたことです。「CryptoLocker」は、「身代金要求型不正プログラム(ランサムウェア)」として悪名高い不正プログラムです。

しかし、このようにネットワークを閉鎖したとしても、ファイルを暗号化するランサムウェアのサイバー犯罪者による利用を抑止することはできませんでした。実際、トレンドマイクロでは、この種の新しいランサムウェアが、新たな暗号化と回避の手法を用いているのを確認しています。

■「Cryptoblocker」とその暗号化技術

「TROJ_CRYPTFILE.SM」として検出される「Cryptoblocker」の亜種は、他のランサムウェアの亜種と同様に、特定量のファイルを暗号化します。しかし、この亜種には制限があります。まず、100MB のサイズを超えるファイルには感染しません。さらに、以下のファルダ内のファイルも暗号化されません。

- C:\\WINDOWS

- C:\\PROGRAM FILES

- C:\PROGRAM FILES(X86)

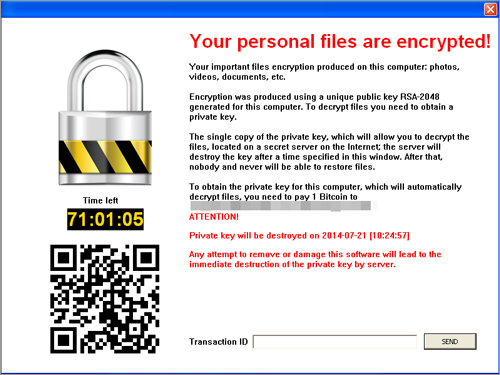

さらに、この「Cryptoblocker」の亜種は、他のランサムウェアの亜種と異なり、ファイルを復号化する方法を指示したテキストファイルを作成しません。代わりに、図1 のようなダイアログボックスを表示します。テキストボックス内の取引IDを入力すると、「取引内容は送信され、まもなく認証されます」というメッセージが表示されます。

|

また別の異なる点は、暗号化の一連の流れです。この不正プログラムは、Microsoft Windows の Operating System(OS)の API の 1つである「CryptoAPI」を利用しません。これが、他のランサムウェアと大きく異なる点です。CryptoAPI は、RSA鍵を生成するために利用されますが、このランサムウェアは利用しません。RSA鍵によって復号化がより難しくなることを考えると、これは興味深い点です。弊社では、このランサムウェアのコード内で「Advanced Encryption Standard(AES)」を確認しています。

さらに詳しく調査を進めていくと、コードの解凍後もコンパイラノートがそのまま残されているということがわかりました。通常であれば、コンパイラノートは削除されるため、これは注目すべき点です。こうした情報は、セキュリティ専門家が不正プログラム作成者のファイルを検出し、ブロックするために利用することができます。このコンパイラノートの存在は、「Cryptoblocker」の裏にいる人物が、ランサムウェアをおそらく初めて作成したことを暗示しています。

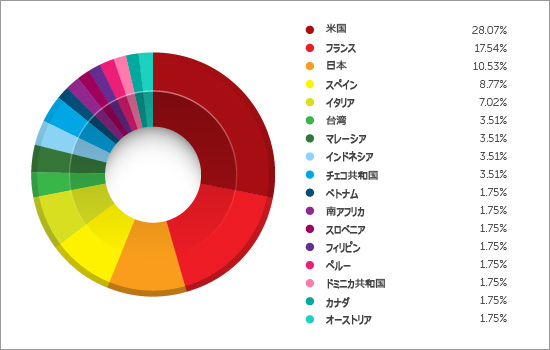

弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のフィードバックによると、「Cryptoblocker」の影響を最も多く受けた国は米国で、フランス、日本が次に続きます。その他、スペインとイタリアが、トップ5 に入っています。

|

■「Critroni」と「Tor」の利用

匿名通信システム「The Onion Router(Tor)」のネットワークは、サイバー犯罪との関係性により、多くの注目を集めました。サイバー犯罪者は、このネットワークを利用して、不正活動を隠ぺいし、法的執行機関の目を逃れています。

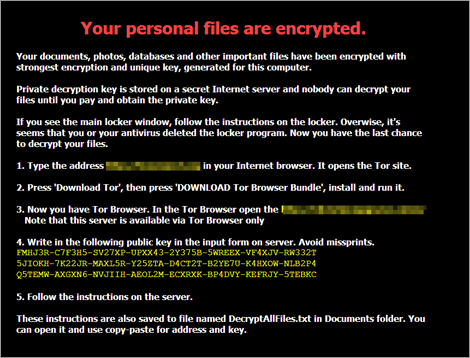

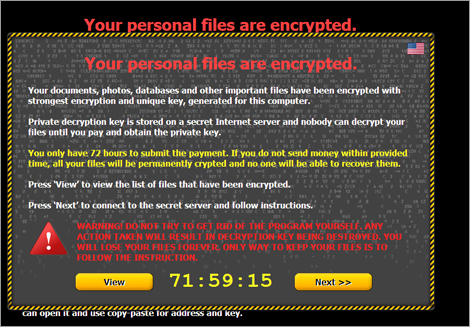

トレンドマイクロは、今年7月、「TROJ_CRYPCTB.A」として検出される亜種を確認しました。この亜種は、「Critroni」もしくは「Curve-Tor-Bitcoin(CTB)Locker」として知られ、Tor を利用して自身のコマンド&コントロール(C&C)サーバとの通信を隠ぺいする不正プログラムです。感染PC のファイルを暗号化した後、PC の壁紙を図3 の画像に変更します。

|

壁紙は、身代金要求のメッセージを表示します。ユーザは、指定された期限前に仮想通貨「Bitcoin(ビットコイン)」で身代金を払わなければなりません。そうしなかった場合、すべてのファイルは永久に暗号化されたままになります。

|

弊社のシニア・スレットリサーチャー Jamz Yaneza によると、この不正プログラムには、RSA や AES のかわりに、楕円曲線暗号が利用されています。この点を考慮すると、このランサムウェアとビットコインの関係性は、「楕円曲線電子署名アルゴリズム(ECDSA)」に依存していると言えるでしょう。

Tor のネットワークの匿名性を悪用するランサムウェアを弊社が確認したのは、これが初めてではありません。2013年末にも、「Cryptorbit」と呼ばれるランサムウェアの亜種が、身代金支払いのために、あらかじめ設定された Tor を組み込んだ「Torブラウザ」を利用するようにユーザに要求しました。弊社ではまた、自身のC&Cサーバとの通信に Tor を利用する Android版ランサムウェアも確認しています。

■正規のアプリを利用する「BAT_CRYPTOR.A」

弊社は、今年6月、Microsoft が開発したコマンドコンソールおよびスクリプト言語である「Windows PowerShell」の機能を利用してファイルを暗号化するランサムウェア「POSHCODER」を報告しました。さらに最近も、暗号化に正規のアプリを利用する「POSHCODER」に似た別のランサムウェアを確認しています。

「BAT_CRYPTOR.A」として検出されるこの亜種は、ファイルの暗号化に「GNU Privacy Guard application(GnuPG)」を利用します。しかし、弊社の解析によると、この不正プログラムは、PC に GnuPG がない場合でも、暗号化を行います。感染連鎖の一部として、このドロッパーは暗号化に利用するために GnuPG のコピーを作成します。この一連の動きは、バッチファイルに記述されています。

この不正プログラムは、作成された鍵が保存されているディレクトリ「<appdata>/gnupg/*」を削除します。そして、「genkey.like」を利用して、公開鍵「pubring.gpg」および秘密鍵「secring.gpg」の 2つの新しい鍵を生成します。

この公開鍵「pubring.gpg」は、PC上のファイルを暗号化するために利用されます。ファイルを復号化する秘密鍵は、感染PC上に残されます。しかし、この鍵も「secrypt.like」を利用して暗号化されるため、暗号化を複雑にします。新しく暗号化された秘密鍵は、「KEY.PRIVATE」と名前を変更します。

「BAT_CRYPTOR.A」は、ファイル名「<ファイル名および拡張子>.paycrypt@gmail_com.」を利用して暗号化したファイルの名前を変更します。脅迫状は、ファイルを復号化する方法の詳細を知るために、メールアドレスに連絡するようユーザに指示します。

■ユーザが気をつけるべきこと

こうしたランサムウェアの亜種は、大規模なネットワークの閉鎖にもかかわらず、サイバー犯罪者がユーザを被害にあわせる方法を模索し続けているという証明となります。不審なファイルや Eメール、URL などには、ユーザは引き続き警戒を続けて下さい。暗号化されたファイルのために身代金を払いたくなる衝動に駆られるかもしれませんが、人質に取られたファイルをサイバー犯罪者が復号する保証はありません。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

※協力執筆者:Romeo Dela Cruz、Joselito Dela Cruz、Don Ladores、および Cklaudioney Mesa

参考情報:

/archives/8074

参考記事:

- 「New Crypto-Ransomware Emerge in the Wild」

by Eduardo Altares II (Research Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)