「CryptoLocker」は、ファイルを暗号化する機能を備え、巧妙化した「身代金要求型不正プログラム(ランサムウェア)」で、2013年10月に初めて確認されました。このランサムウェアは、新しい技術や手法を加えながら絶えず進化し、早期検出を回避して、何の疑いも持たないユーザにファイルを元に戻すための「身代金」を要求します。

■「Cryptographic Locker Ransomware」

トレンドマイクロが 2014年9月に確認したランサムウェアの亜種は、「CryptoLocker」とされるものでした。このランサムウェアは、弊社の製品では「TROJ_CRITOLOCK.A」として検出されます。「Cryptographic Locker Ransomware」と名付けられたこのランサムウェアは、プログラミング言語「Microsoft Intermediate Language(MSIL)」にコンパイルされた圧縮ファイルです。つまり、従来の「CryptoLocker」と異なり、実行するためには「.NET framework」のプラットフォームが必要になります。

「TROJ_CRITOLOCK.A」は、「DOCX」、「PSD」、「RTF」、「PPT」、「PPTX」、「XLS」、「XLSX」、「TXT」といった拡張子を持つ幅広い範囲のファイルを暗号化します。その後、暗号化したファイルをファイル名「<元のファイル名と拡張子>._clf.」に変更します。この不正プログラムは、次世代の暗号化標準「Advanced Encryption Standard、AES」に選定された共通鍵暗号化方式のアルゴリズム「Rijndael(ラインダール)」を利用します。これは、公開鍵暗号化方式のアルゴリズムを利用する「CryptoLocker」と異なる点です。

|

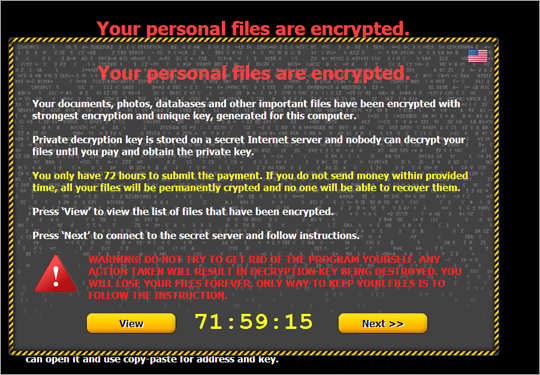

弊社の解析によると、「TROJ_CRITOLOCK.A」は感染した PC上のファイルを暗号化すると、ファイルを暗号化したことをユーザに伝えるメッセージを表示します(図2)。そして、暗号化したファイルの「秘密鍵」を取得するために、「Bitcoin(ビットコイン)」で身代金を払うようにユーザに要求します。ビットコインの金額は、コマンド&コントロール(C&C)サーバがビットコインの支払先と共に送信するパケットによって決定します。弊社で解析を行ったケースでは、身代金として 0.2 ビットコインを要求されました。

|

このランサムウェアはまた、感染した PC上に、「鍵」と暗号を解読するのに必要な「初期化ベクトル」をランダムに生成します。そして、これらの情報を自身の C&Cサーバに送信します。また、このランサムウェアは、特定のシステム情報を収集し、特定の URL に接続して情報を送受信し、PC のセキュリティを侵害します。さらに、いくつかのプロセスを終了させます。

■改良を続ける「CryptoLocker」

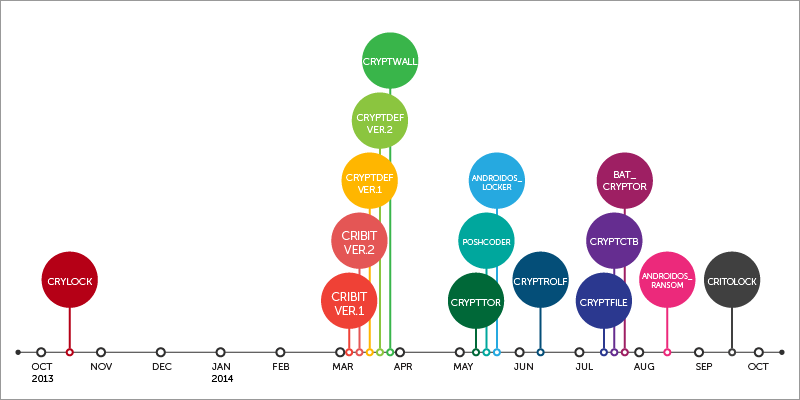

2014年初め、弊社では、「Cryptobit」、「CrytoDefense」、「CryptoWall」、「POSHCODER」、「Cryptoblocker」、「Cryptroni/Critoni」といったファイルを暗号化するランサムウェアの亜種を確認しました。弊社の製品では、「CryptoLocker」の最初のバージョンを「CRILOCK」として検出します。最近弊社が確認した亜種は、「BAT_CRYPTOR」として検出されるバッチファイルのランサムウェアです。亜種は、独自の性質を持ち、それぞれ特徴的な不正活動を実行します。

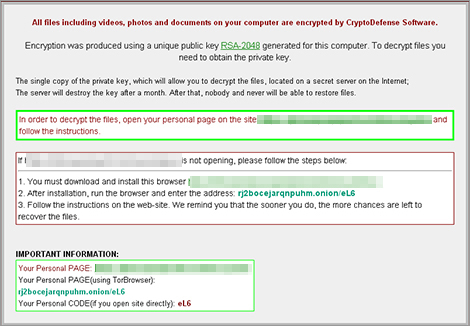

「Cryptorbit」は、匿名通信システム「The Onion Router(Tor)」を組み込んだ「Tor ブラウザ」を利用するようにユーザに要求します。Tor ブラウザの利用は検出回避のためであり、ネットワーク上の不正活動を隠ぺいします。一方、「Cryptodefense」は、Tor ブラウザを介して支払ページへアクセスするための指示を記述した Webページを表示します。

|

「Cryptowall」は、「メモ帳」で作成された脅迫状を開きます。この脅迫状もまた、Tor ブラウザを介して支払ページにアクセスするための指示が記載されています。「CryptoLocker」の初期のバージョンは、身代金支払いのためにグラフィカルユーザインタフェース(GUI)を表示します。「CRITONI」や「Cryptoblocker」も GUIおよび「CryptoLocker」の初期のバージョンに類似した壁紙を表示します。

|

今年5月に確認された「POSHCODER」と呼ばれるランサムウェアの亜種は、暗号化のために、Microsoft が開発したコマンドコンソールおよびスクリプト言語である「Windows PowerShell」の機能を利用しました。サイバー犯罪者や攻撃者は、標的とした PC やネットワーク内での検出を回避するために、この機能を悪用しました。

また同月、弊社は「ANDROIDOS_LOCKER.HBT」として検出されるモバイル版のランサムウェアを初めて確認しました。このランサムウェアは、他の暗号化ランサムウェアの亜種と同様に、Torブラウザを利用します。また、このランサムウェアは、偽アプリ「Sex xonix」を装い、サードパーティのアプリストアを介してダウンロードされます。8月には、「ANDROIDOS_RANSOM.HBT」として検出される別のモバイル版ランサムウェアが登場しました。このランサムウェアは、自身以外のすべてのアプリを終了させ、SDカード内の情報を暗号化することで知られています。

|

■ユーザが気をつけるべきこと

このような「CryptoLocker」の改良を考慮すると、この不正プログラムはセキュリティ上の脅威の 1つであり続けると推測されます。個人ユーザや企業は、システムやモバイル端末を保護する必要があるでしょう。ユーザは決して身代金を支払わないようにして下さい。そうしたことが、サイバー犯罪者の悪質な行為を増長させることになります。また、このような脅威を検出するセキュリティ対策製品をインストールすることもお勧めです。さらに、重要なファイルや書類は、バックアップを取っておくと良いでしょう。

また、ユーザはランサムウェアに関する情報を常に入手するように心がけて下さい。こうした意識を持つことは、情報やシステムを保護するのに役に立つでしょう。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

なお、「TROJ_CRITOLOCK.A」に関連したハッシュは以下のとおりです。

- 0f86c35697d16b2516601e9472264b87259672f2

※協力執筆者:Rhena Inocencio

参考情報:

/archives/8074

参考記事:

- 「The Prevalence of Crypto-Ransomware」

by Alvin Bacani (Research Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)