匿名通信システム「The Onion Router(Tor)」は、2013年後半、さまざまな理由で話題になりました。おそらく最も不名誉な話題は、現在は閉鎖されている「Silk Road」で利用されたことでしょう。トレンドマイクロでは、「Deep Web(ディープWeb)」について、リサーチペーパー「Deep Webとサイバー犯罪」で詳しく調査しました。また、「脅威予測-2014年とその後」では、多くのサイバー犯罪者が Tor を利用することで、「Deep Web」がさらに活発になると予測しています。

サイバー犯罪者たちは、Tor の可能性に明らかに気づいています。ネットワーク管理者は、Tor を利用した不正プログラムがネットワーク上に現れることを考慮しなければなりません。このような状況に、どう対応すればよいでしょうか。

■Torとは何か

Tor は、ある特定の問題を解決するために設計されています。それは、ネットワーク管理者やインターネット・サービス・プロバイダー(ISP)、さらには国家といった「Man-In-The-Middle(MitM、中間者)攻撃」が、ユーザの訪れる Webサイトを特定したりブロックするのを阻止することです。それは、どのような仕組みになっているのでしょうか。

かつては「The Onion Router」として知られていた Tor は、米海軍調査研究所(NRL)が開発したオニオンルーティング(Onion routing)の概念を取り入れ、インターネット上の多数のノードを中継してインターネットトラフィックを送信する匿名通信システムです。Torネットワークを利用するには、ユーザは自身の PC にクライアントをインストールします。

この TorクライアントはTorディレクトリサーバに接続し、そこでノードのリストを取得します。ユーザの Torクライアントは、さまざまな Torノードを経由して、目的地となるサーバへのネットワークトラフィックのパスを選択します。このパスによって、追跡が困難になります。また、ノード間のトラフィックはすべて暗号化されます。なお、Tor についての詳細は、「Tor project」の公式Webサイトをご参照下さい。

こうした技術により、Torネットワークは、ユーザが訪れた Webサイトから、少なくとも IPアドレスといった身元を隠ぺいします。また、対象とするネットワークトラフィックを調査しているあらゆる潜在的な攻撃者も隠します。これは、痕跡を残したくないユーザや、何らかの理由により、自身の IPアドレスからの接続を拒否しているサーバに接続したいユーザには、非常に便利です。

Tor は、正規の目的だけでなく、違法な目的でも利用することができます。つまり、Tor は悪用される可能性があり、また実際にされています。

■Torはどのように悪用されるか

不正プログラムも、一般ユーザと同様に、容易に Tor を利用することができます。弊社は、2013年後半、自身のネットワークトラフィックを隠ぺいするために、Tor を利用する不正プログラムが増加しているのを確認しています。2013年9月9月の記事では、コマンド&コントロール(C&C)サーバへの通信のバックアップのために Torコンポーネントをダウンロードする不正プログラム「MEVADE」について取り上げました。また、2013年10月には、「TorRAT」と呼ばれる不正プログラムを用いて、Torで匿名化したC&Cサーバを利用したサイバー犯罪者 4人が、オランダで逮捕されています。オランダのユーザの銀行口座を対象としていたこの不正プログラムのファミリは、検出を回避するためにアンダーグラウンドで提供されている暗号化サービスや Bitcoin(ビットコイン)のような暗号化された仮想通貨を利用していたために、調査が難航しました。

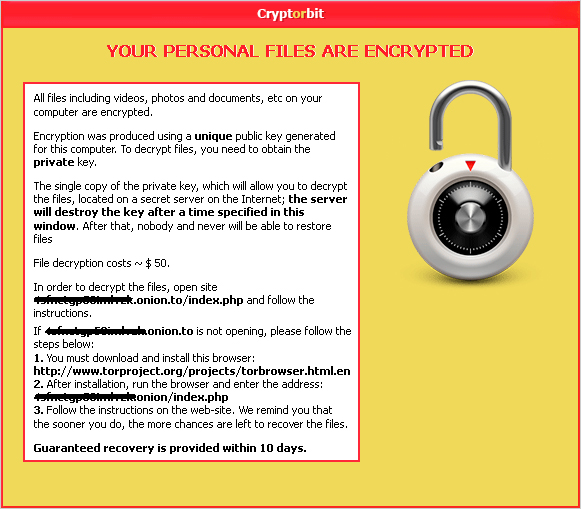

弊社では、2013年末の数週間に渡って、「Cryptorbit」と呼ばれる「身代金要求型不正プログラム(ランサムウェア)」の亜種を複数確認しました。このランサムウェアは、被害者となったユーザが身代金を支払う際、あらかじめ設定された Torを組み込んだ「Torブラウザ」を利用するように明確に要求します。「Cryptorbit」という名前は、同じような不正活動を行う悪名高いランサムウェア「CryptoLocker」から着想を得たと考えられます。

|

2014年1月10日の記事では、自身の C&Cサーバとの通信に Tor を利用し、通常の 32ビット版に 64ビット版の不正プログラムを埋め込んだオンライン銀行詐欺ツール「ZBOT」の検体について取り上げました。

|

この不正プログラムは、64ビット環境で問題なく動作し、一般的な不正プログラムと同様に、実行中のプロセス「svchost.exe」に自身を組み込みます。

Tor を利用した不正プログラムが増加しているということは、ネットワーク管理者は Torに対してさらなる対策を検討する必要があるということです。Tor について理解し、Torの利用を検知し、必要によっては、その利用を阻止しなければなりません。Tor の不正利用は、IT対策の回避から機密情報の流出まで、さまざまな問題を起こす可能性があります。

本ブログの Part2 では、Torを利用する不正プログラムへの対策について考察します。

参考記事:

by Jay Yaneza (Technical Support)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)