リッチテキストフォーマット(RTF)ファイルは、以前からサイバー犯罪者に利用されてきました。しかし、その利用法がますます巧妙になってきています。

トレンドマイクロでは、2013年12月中旬、本ブログ上で「コントロールパネル(CPL)ファイル」がどのように RTFファイルに埋め込まれ、添付ファイルとしてユーザに送信されるかについて言及しました。このような CPLファイルは、感染PC上で実行される不正なファイルをダウンロードします。

以前の検体では、ポルトガル語で指示が書かれていましたが、今回は、図1 のようにドイツ語が書かれています。

|

使われている手法は、基本的にこれまでと同じです。RTFファイルには「領収書」が埋め込まれており、この領収書をダブルクリックするように指示が明記されています。このファイルを誤ってダブルクリックすると、問題の CPLファイルが実行され、不正な URLから不正プログラムをダウンロードします。

|

ただし、この事例においては、すでに不正な URL にアクセスできないため、どのような不正プログラムがダウンロードされるかは明言できません。しかし、以前の事例でも情報収集型不正プログラムが利用されており、今回も間違いなく同様だと思われます。トレンドマイクロの製品では、この不正な CPLファイルの亜種は「TROJ_CHEPRTF.SM2」として検出されます。

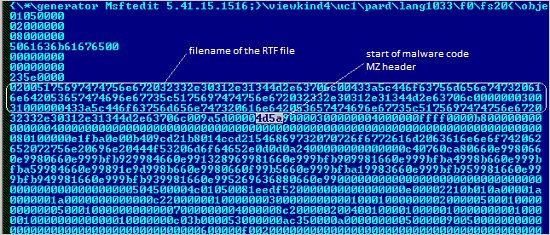

また、「TrendLabs(トレンドラボ)」は、RTFファイルに不正プログラムを埋め込んだ事例も確認しています。この事例で組み込まれた不正プログラムはオンライン銀行詐欺ツール「ZBOT」ファミリに属していました。「TSPY_ZBOT.KVV」として検出されるこの「ZBOT」の亜種は、Eメールや FTP、オンライン銀行といったさまざまな情報源から、ユーザ名やパスワードを収集する機能を備えています。

これらの事例は、サイバー犯罪の技術が常に向上していることを浮き彫りにしました。RTFファイルが利用されたのは、ユーザが RTFファイルが不正プログラム拡散のために利用されることを知らないだけでなく、もし知っていたとしても、ユーザはどのファイルが不正かを容易に判断できないためだと思われます。

また、RTFファイルを利用して「ZBOT」を拡散するのは一般的ではありません。「ZBOT」は通常、ダウンローダや不正な Webサイト、スパムメールなどを経由して拡散します。今回の事例では、サイバー犯罪者が目標を達成するために、新しい手法を取り込もうとしていることを示唆しています。

ユーザは、Eメールのメッセージや添付ファイルを開けるときは十分に注意して下さい。身元が確認できないうちは、ファイルをダウンロードをしたり、添付ファイルを開封しないで下さい。企業においては、ネットワーク上で Eメールをスキャンするソリューションを導入し、Eメールのメッセージをスキャンできるようにすべきです。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

参考記事:

by Jeffrey Bernardino (Threat Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)