最新版の「身代金要求型不正プログラム(ランサムウェア)」とされる「CryptoLocker」は、特定のファイルを暗号化し、その後 300米ドル(または 300ユーロ)の復号化ツールをユーザに示すことにより、代金の支払いを強いることでよく知られています。ここでは、どのようにこの不正プログラムが侵入するのか、そしてどのように他の不正プログラム、なかでも注目すべきはオンライン銀行詐欺ツール「ZBOT」へと結びついてくのかについてを取り上げます。

|

|

|

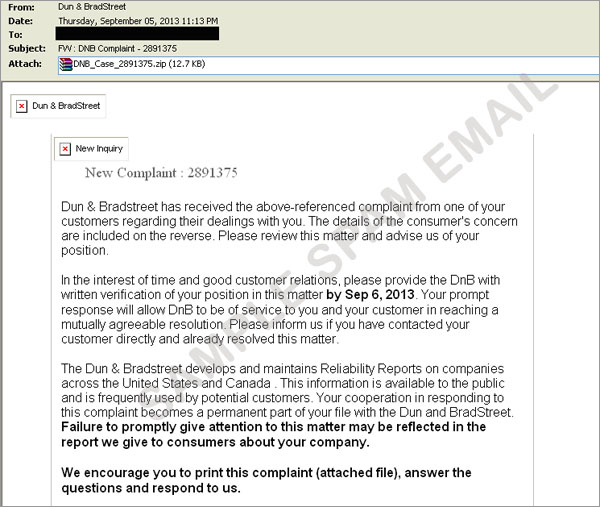

「TrendLabs(トレンドラボ)」は、2013年10月11日のブログで、「CryptoLocker」が PC へのアクセスをブロックするだけではなく、ユーザのファイルをロックまたは暗号化することで、300米ドルの復号化ツールを購入するようユーザへ要求するといった事例を報告しました。今月に入り、トレンドラボは、あるスパムメール活動の報告を受け、これが「CryptoLocker」の感染に関与していると断定しました。この大量に送信されたメッセージは、「TROJ_UPATRE」ファミリに属する不正なファイルが添付されています。なおこのファミリは、ファイルサイズが小さく、また通常のダウンロード機能を備えているといった特徴を持っています。

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」からのフィードバックを用いて、ランサムウェア「CryptoLocker」と「TROJ_UPATRE」ファミリとを結び付ける情報を確認しました。そして「TROJ_UPATRE.VNA」として検出される不正なファイルが添付された Eメールを確認しました。

|

|

|

この添付ファイルは、実行されると、他のファイルをダウンロードし、“cjkienn.exe” として保存します(「TSPY_ZBOT.VNA」として検出)。そして「TSPY_ZBOT.VNA」は、「TROJ_CRILOCK.NS」として検出される「CryptoLocker」をダウンロードします。

|

|

|

いくつかの理由から、この脅威は、特段厄介であると言えます。まず、「ZBOT」の亜種です。この亜種は、オンライン銀行の認証に関連する情報を収集することで知られています。サイバー犯罪者は、収集した情報を利用し、銀行における不正取引を行うことが可能です。また、「CryptoLocker」が原因で、ユーザは、個人のファイルや重要なファイルにアクセスすることができなくなります。

■「CryptoLocker」による暗号化について

「CryptoLocker」のみにおける身代金要求メッセージは、暗号化で用いられる方式に「RSA-2048」を指定しますが、ラボの解析から、この不正プログラムが、AES暗号と RSA暗号を併せた方法を利用し、暗号化することが判っています。

RSA暗号は、非対称の鍵暗号、つまり 2つの鍵を使う暗号方式です。1つは、情報を暗号化するために、もう 1つは復号するために使われます。なお鍵には、外部のいかなる第三者でも入手可能な「公開鍵」と呼ばれるものがあります。もう 1つは、ユーザによって管理される、「秘密鍵」と呼ばれるものです。一方 AES暗号は、対称の鍵暗号を使う暗号方式であり、つまり、同じ鍵が情報の暗号化および復号化に用いられます。

この不正プログラムは、AES暗号の鍵を利用し、ファイルを暗号化します。復号のための AES暗号の鍵は、この不正プログラムによって暗号化されたファイル内に記されています。しかしこの鍵は、不正プログラム内に組み込まれた RSA暗号の公開鍵で暗号化されています。つまり、暗号化されたファイルを復号するために秘密鍵が必要となりますが、残念ながらそれを入手することはできません。

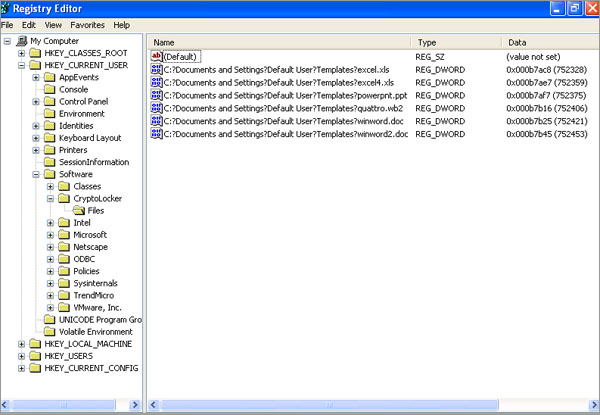

どのファイルが暗号化されているかといった情報は、PC の自動実行に関するレジストリを確認することで分かります。

|

|

|

■「CryptoLocker」に対するトレンドマイクロの対策とは

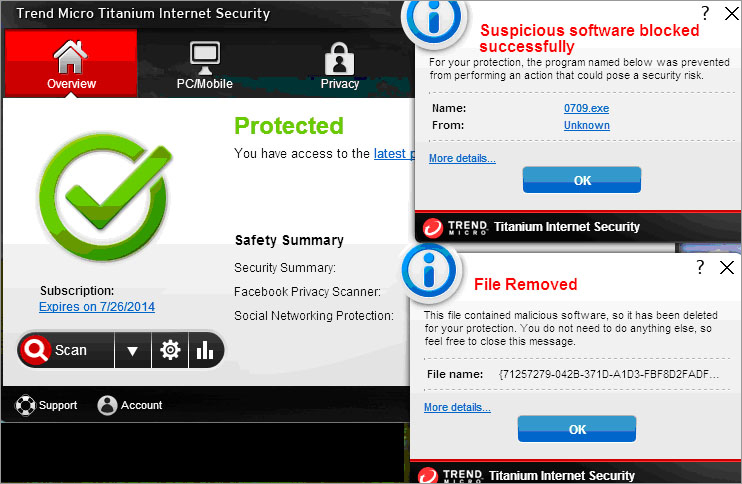

ユーザは、身元不明な送信元から送られた Eメールの添付ファイルを開く際には、十分に注意を払うことも重要と言えます。なお、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の「E-mailレピュテーション」技術によりこの脅威に関連する Eメールをブロックします。また「Webレピュテーション」技術により、接続先ドメイン名を生成する仕組みである「Domain Generation Algorithm(DGA)」により生成された URL を検出します。不正プログラムがこれらの URL へアクセスできない場合、秘密鍵を受け取ることが回避されます。つまり、不正プログラムによるファイルの暗号化を回避することになります。さらに、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。なお弊社製品の「挙動監視」機能は、「CryptoLocker」の感染から PC を監視します。適切な設定が行われていれば、不正プログラムの実行を防ぎます。

|

|

|

※協力執筆者:Benson Sy および Erika Mendoza

参考記事:

by Kervin Alintanahin (Threats Analyst)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)