攻撃者は、自身の目的を達成するために常に新たな攻撃方法を模索しています。不正なファイルが添付されたスパムメールは頻繁に利用される攻撃ツールです。不正ファイルは通常圧縮ファイル(拡張子 RAR や ZIP)として添付され、悪名高い「UPATRE」ファミリのような不正プログラムのペイロードが含まれています。その他の一般的な不正添付ファイルには、不正プログラムを作成またはダウンロードする文書ファイルが含まれています。

トレンドマイクロは、2013年9月以降、特殊な技術を利用したスパムメールを確認しています。それは、上記のようなファイル形式を使用するかわりに、コントロールパネル(CPL)ファイルが添付されたものです。CPLファイルは通常、Windowsのコントロールパネル内のアプレットで使用されます。このスパムメールは、金銭に関係したものが多いと推測され、ユーザにスパムメールと添付ファイルを開けさせようとします。

|

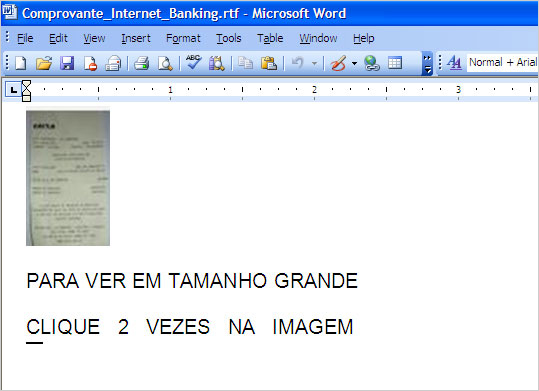

このスパムメールには、不正な実行ファイルが組み込まれたリッチテキストフォーマット(RTF)ファイルが添付されています。このファイルは、トレンドマイクロの製品では、「TROJ_CHEPRO.RTF」と検出されます。この RTFファイルを開けると、図2 のような画像が表示され、ポルトガル語で画像をダブルクリックするよう指示されます。

|

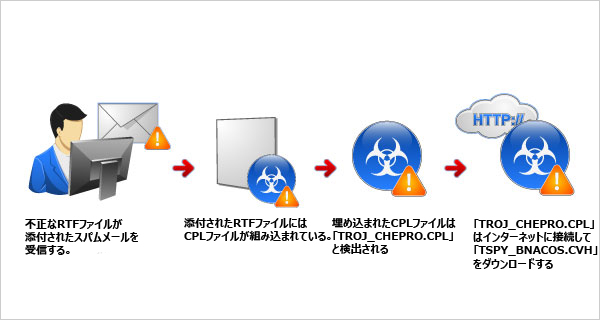

ユーザが画像をクリックすると、RTFファイルは組み込まれた不正ファイルを実行します。この組み込まれたファイルが、トレンドマイクロの製品では、「TROJ_CHEPRO.CPL」と検出される CPLファイルです。「TROJ_CHEPRO.CPL」は不正な URL にアクセスし、暗号化された複数のファイルをダウンロードします。復号後のファイルは、トレンドマイクロの製品では、「TSPY_BANCOS.CVH」として検出されます。「TROJ_CHEPRO.CPL」は、特定のシステムに関連した情報を収集する、情報収集型不正プログラムです。

「TROJ_CHEPRO.CPL」は、以下の Webサイトでユーザが行った活動を監視します。

「TROJ_CHEPRO.CPL」は、収集した情報をテキストファイルで記録し、HTTP POST 経由で特定の URL に収集した情報を送ります。この不正プログラムの全体的な動きを図3で示します。

|

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のフィードバックによると、現時点では確認された感染はごくわずかです。しかし、サイバー犯罪者はこの手法が効果的だと考えれば、将来似たような攻撃が確認されるかもしれません。

Eメールや添付ファイルを開けるときは、十分にお気をつけ下さい。不明な添付ファイルを、ダウンロードしたり、開けないようにして下さい。企業は、ネットワーク上で実行できるスパムメール対策ソリューションを導入し、スパムメールの受信を防ぐことをお勧めします。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

※協力執筆者:Mark Manahan

参考記事:

by Jeffrey Bernardino

(Threat Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)