標的型攻撃に利用される「Remote Access Tool(RAT)」の1つである「PlugX」。この RAT は、自身の活動を隠ぺいすることで知られています。今回、この PlugX が、検出を回避するために複数の正規アプリケーションを利用することを確認しました。その中でも、特に、Microsoft、Lenovo、および McAfee に関連するファイルが利用されていました。

「PLUGX」の亜種は、通常のアプリケーションを利用し、不正な DLL コンポーネントを読み込ませることで知られています。この DLL ファイルを乗っ取る手法は、新しいものではなく、2010年7月に米国のセキュリティ企業である Mandiant によって初めて取り上げられたものです。「PLUGX」は、このDLLファイル乗っ取りのためにあらゆる実行ファイルを利用することが可能ですが、検出回避のため特に著名なアプリケーションを利用するようになってきています。またこの不正プログラムは、DLL ファイルが読み込まれるときに実行ファイルで確認される特定の脆弱性を利用します。具体的に言うと、実行ファイルが、特定のフォルダ内でどのような DLL ファイルを最初に読み込むかという DLL ファイルの検索優先順位を悪用するものです。

そして多くのアプリケーションは、古いものや新しいものであっても、まだこの脆弱性を含んでいます。

この DLL ファイルを乗っ取る手法を利用するとして最初に確認された「PLUGX」の亜種が、「BKDR_PLUGX.SME」です。この不正プログラムは、NVIDIA の “NvSmart.exe” という名の正規ファイル「NVIDIA Smart Maximise Helper Host」を利用しました。この “NvSmart.exe” は、この不正プログラムの DLL ファイルの関数をインポートします。この事例以降、「PLUGX」の亜種は、ウイルス検出から自身の痕跡を隠ぺいするために他のアプリケーションを利用し続くけてきました。

以下は、さまざまな通常ファイルを利用し、不正なコンポーネントを読み込む不正プログラムです。

・ HHC.EXE ファイルという HTMLヘルプファイルのコンパイルに使われる Microsoft の正規ファイルを利用する

・ ”hha.dll.bak” を読み込む “hha.dll” の読み込みを行う

・ ”hha.dll” および ”hha.dll.bak” は、この不正プログラムとして検出される

・ ”CamMute.exe” という「Camera Mute Control Service for ThinkPad」に関連する Lenovo のソフトウェアを利用する

・ ”CommFunc.jax” を読み込む “CommFunc.dll” の読み込みを行う

・ ”CommFunc.dll” および ”CommFunc.jax” は、この不正プログラムとして検出される

・ ”Mc.exe” という McAfee の正規ファイルを利用する

・ ”McUtil.dll.url” を読み込む “McUtil.dll” の読み込みを行う

・ ”McUtil.dll” および ”McUtil.dll.url” は、この不正プログラムとして検出される

・ 偽のウイルス対策サイト「vip.<省略>ate.com」へアクセスする

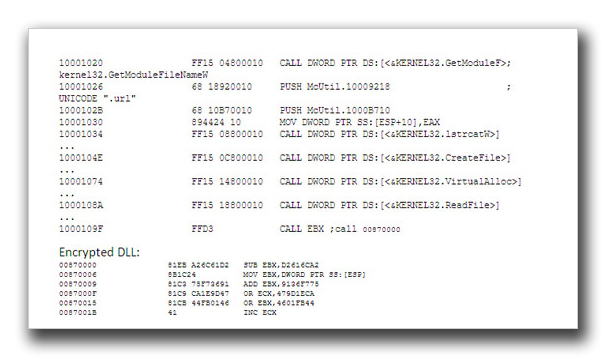

このような亜種の多くは、アジア圏、なかでも中国、日本そして台湾において確認されています。各事例において留意すべき点は、特定の DLL ファイルは、実行ファイルと対になっている点です。またこれらの亜種において新しく確認された点は、拡張子を追加した同じファイル名の暗号化されたファイルを読み込む点です。以下は、暗号化された DLL ファイルがどのように読み込まれるかを示すコードの一例です。

|

|

|

最初の DLL ファイルがアプリケーションによって読み込まれると、「PLUGX」の亜種は、ファイルパスを取得し、そして第二の拡張子(図1では.url)を付加します。これが、ウイルス検出から回避しようとする試みです。そして取得した新しいファイルパスは、「CreateFile」という API によって開かれます。これに成功すると、不正プログラムは、メモリ内に暗号化されたコンポーネントのコンテンツを格納するための空きスペースを割り当てます。そして暗号化されたコードは、最終的にコマンド「call EBX」または亜種ごとによって特定されるレジストリを介して呼び出されることになります。

2013年の第1四半期の間、トレンドマイクロは、ウイルス検出を回避する手法を備えるような注目すべき不正プログラムを報告して来ました。しかし、こういった回避策を駆使しようとする行為自体は、革新的なものではありません。トレンドマイクロの CTO である Raimund Genes が発表した「2013年におけるセキュリティ予測」では、2013年における脅威の全体像は、攻撃者が新たな脅威を作り出すのではなく、セキュリティリサーチャから身をかわすことによって特徴づけられるといったことを予測しましたが、PlugX にみられる進展は、このことを暗示させます。

トレンドマイクロ製品をご利用のユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によりこの脅威から守られています。特に「ファイルレピュテーション」技術により、本ブログ記事で取り上げられている「PLUGX」の亜種を検出します。

※協力執筆者:Abraham Camba (Threat Researcher)

参考記事:

by Roddell Santos (Threats Analyst)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)