| トレンドマイクロは、英語ブログ「Malware Blog」などを通じて、たびたび「Denial of Service(DoS、サービス拒否)攻撃」について解説してきました。「DoS攻撃」とは通常、特定のシステムやサーバを対象に、大量の情報を送りつけることによって正規ユーザによる情報やサービスへのアクセスを不能にする攻撃です。 |

Webサーバの定番である「Apache」を管理する「The Apache Software Foundation」が 8月下旬、同Webサーバすべてに影響を及ぼす脆弱性を確認したことを発表しました。トレンドマイクロは、この脆弱性を利用する DoS攻撃を検証。そして、この攻撃に利用された手口は従来の DoS攻撃と異なることが明らかになりました。通常の DoS攻撃では、SYNフラッド攻撃や UDPフラッド攻撃、ICMPフラッド攻撃といった手口で、大量のトラフィックを送信して標的とするWebサイトに攻撃を仕掛けます。一方、今回の攻撃では特筆すべき点は、大量のトラフィックを送信する必要としない点です。攻撃者は、特別に細工した HTTPリクエストを送信するだけで、狙った Webサイトへのアクセスを不可能にするのです。

■脆弱性「CVE-2011-3192」を利用する「Apache Killer」を検証

トレンドマイクロは、今回の攻撃に利用された「Apache HTTPサーバ」の特定のバージョンに存在する脆弱性「CVE-2011-3192」についてさらなる検証を実施しました。この脆弱性が利用されると、攻撃者は、少量の HTTPリクエストを送信することで DoS攻撃を実行することが可能となります。

この脆弱性は、以下の Apache HTTPサーバの「ByteRange フィルタ」に存在します。

ByteRangeフィルタにおける Rangeヘッダの処理に不備があり、この問題の Rangeヘッダに重複する範囲のバイトレンジを複数指定した状況下でこの脆弱性が悪用されてしまいます。そして、そして、2011年8月中旬、この脆弱性を利用する「Proof-of-Concpet(概念実証プログラム)」が公表されました。その後、この脆弱性を利用して DoS攻撃を実行するツール「Apache Killer」が作成されました。これに対し、Apache は、2011年8月24日、この脆弱性に対応した「Apache 2.2.20」を公開しました。

この脆弱性を利用した今回の攻撃は、上述のとおり、問題のRangeヘッダに重複する範囲のバイトレンジを複数指定した状況下でHTTPリクエストを Apacheサーバに送信することで引き起こされます。

|

|

|

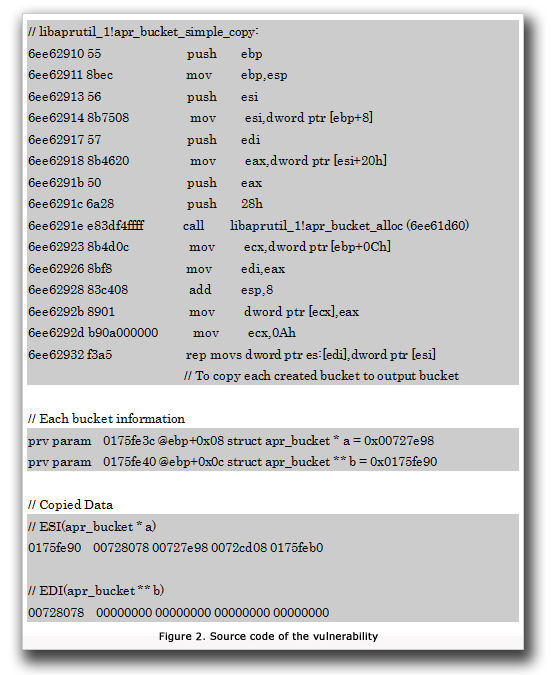

サーバが図1.のような HTTPリクエストを受信すると、HTTPヘッダに大量の特別に細工された ”Range:bytes” の値として各バケットが作成され、バケット群が挿入されます。これにより、メモリが大量に消費され、システムのパフォーマンスが低下することになります。そして結果的に、DoS攻撃が実行されたこととなります。

|

|

|

■求められる対応策とは

Apache HTTPサーバを使用している Web管理者は、早急にこの脆弱性を修正ください。Webサーバなど公開サーバの脆弱性の更新管理は、IT部署にとって手間のかかる作業ですが、トレンドマイクロでは、サーバ向け総合セキュリティ製品として「Trend Micro Deep Security」を提供しており、修正前の脆弱性であっても仮想パッチにてシステムを保護し、パッチ管理に伴う負担を軽減します。今回の脆弱性を利用する脅威に対しても、Deep Security のルール「VSU11-026(1004782:Apache httpd Rangeヘッダによる遠隔のサービス拒否)」にて対応しており、修正パッチが提供されていない1.3など旧バージョンの Apache に対しても仮想パッチで有効な防御が提供できることを確認しています。

参考記事:

by Kim Chanwoo (Security Specialist)

翻訳・編集:栗尾 真也(Core Technology Marketing, TrendLabs)