2013年7月16日に本ブログで報告したファイル感染型ウイルス「PE_EXPIRO」。7月も終わりに近づくにつれて、感染数の減少が確認されています。この「PE_EXPIRO」は、32bit(「PE_EXPIRO.JX」として検出)および 64bit(「PE64_EXPIRO.JX」として検出)対応する各PC の Windows のファイルに感染し、感染最大時には、1日に数千以上もの感染が確認されました(図1 参照)。その後、最終的には感染数は減少しています。

|

|

|

今回確認された「PE_EXPIRO」は、ファイル感染型ウイルスには珍しく情報収集機能を備えており、また、エクスプロイトキットが発端となりこのウイルスに感染するのが特徴です。このことから、今回、この脅威からユーザはどのように保護されているのかご説明します。

/archives/7540

/archives/7554

■「PE_EXPIRO」に対するトレンドマイクロの対策とは

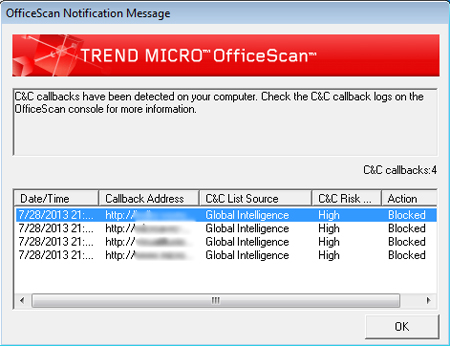

まず、今回の「PE_EXPIRO」による攻撃に関連する URL は、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の「Webレピュテーション」技術により、この脅威に関連する不正な Webサイトへのアクセスがブロックされており、ユーザは、さらなる感染による被害、度重なる感染、そして情報漏えいの恐れから保護されます。弊社の「ウイルスバスター コーポレートエディション」をご利用のユーザが万が一「PE_EXPIRO」に関連する URL にアクセスしてしまった場合、「Webレピュテーション」技術により遮断され、下記のような通知が表示されます。

|

|

|

図2 は、「OfficeScan 10.6 Service Pack 2 with the Custom Defense Pack」(※1)上で検出された通知となります。この「OfficeScan(ウイルスバスター コーポレートエディション)」は、各組織の管理者に、注目される攻撃について可視化された情報を提供します。各組織のネットワーク上においてどのホストに緊急対応が必要なのかを指摘し、また C&Cサーバ情報などを提供します。

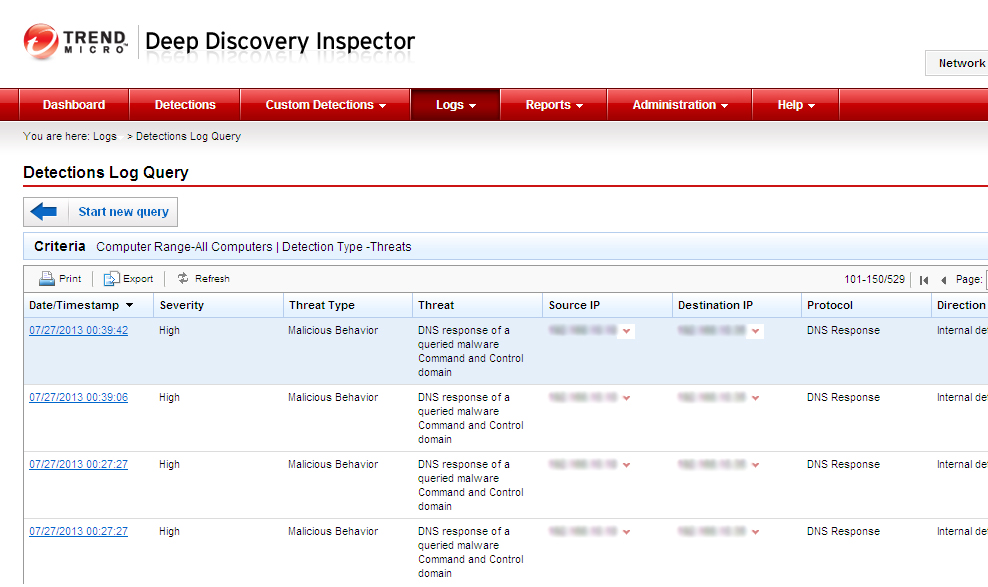

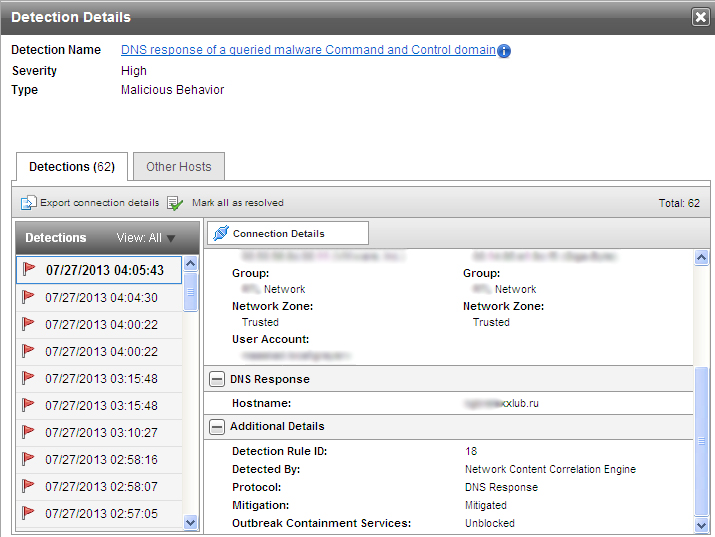

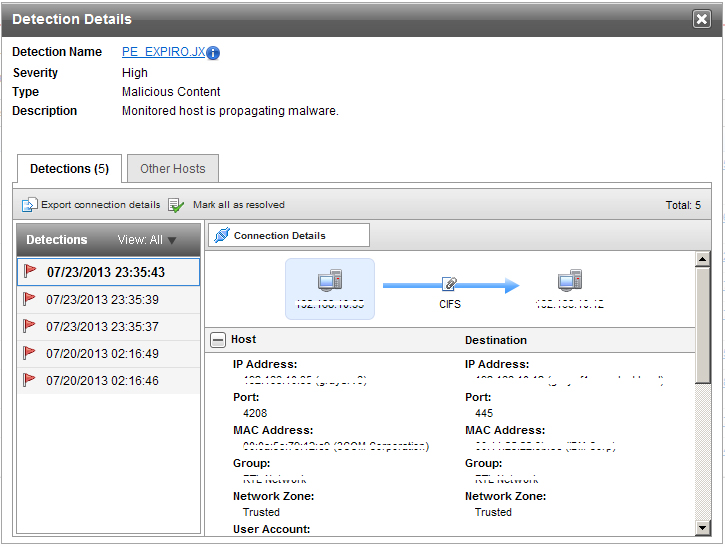

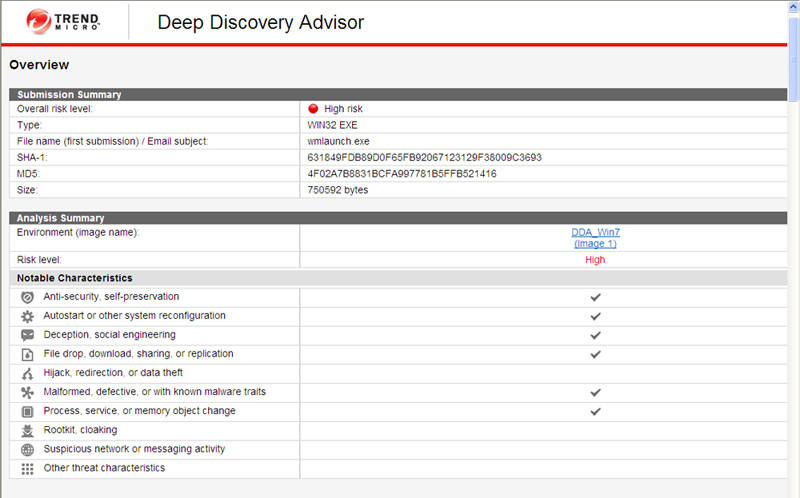

また、トレンドマイクロのネットワーク監視ソリューション製品「Trend Micro Deep Discovery」をご利用のユーザは、Deep Discovery の 1つのコンポーネントで脅威を「検知」する「Deep Discovery Inspector(ディープ ディスカバリー インスペクター)」を用いることでさらなる詳細情報を入手することができます。このコンポーネントにより、管理者は、たとえ、エンドポイント上にセキュリティ製品をインストールされていなくても、ネットワーク上の各イベントを監視することが可能となります。大規模のネットワークを管理する担当者は、この機能を活用することでエンドポイントをより管理しやすくなり、エンドポイント上での不正行為や MACアドレスといった詳細情報に至るまで可視化されているため、各企業におけるセキュリティポリシーの違反をエンドポイントレベルでも特定することができます。

図3~6 は、Deep Discovery Inspector で表示される画面の一例となります。

|

|

|

|

|

|

|

|

|

|

|

|

■各組織のネットワークを類似した脅威から防御するための対策とは

今回の「PE_EXPIRO」による攻撃は、Java および PDF上に存在する脆弱性を突いて、脆弱性を抱える PC にファイル感染型ウイルスを送り込むだけでなく、情報収集といった要注意すべき手法が利用されて実行されました。今回の脅威や攻撃状況の考察から、今後類似した攻撃が発生した場合、被害を最小限に抑えるために以下の 2点が挙げられます。

万が一、各ソフトウェアに対するパッチ管理が十分に実施されていない場合、「仮想パッチ」による対策が大変有効となります。トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」および「Trend Micro 脆弱性対策オプション(ウイルスバスター コーポレートエディション プラグイン製品)」をご利用のユーザは、脆弱性を利用した攻撃から保護され、こうした製品により、脆弱性を利用する脅威を防ぐことが可能となります。

■結論

ネットワーク上のたった 1つの不具合により、この脅威が再発してしまうことになります。「PE_EXPIRO」は、2010年に確認された従来型のファイル感染型ウイルスで、今回は、情報収集機能が備わった、予想外の亜種が確認されました。ただし、このファイル感染型ウイルス「PE_EXPIRO」に感染した PC の復旧は、非常に単純明快です。各組織のシステム管理者に采配が任される弊社のソリューションにより、各システム管理者は、効果的に復旧し、各組織・企業の環境をこうした脅威から保護することが可能となります。

※1:”Service Pack 3”を適用した「ウイルスバスター コーポレートエディション10.6」に相当します。

※協力執筆者:Jay YanezaおよびRhena Inocencio

参考記事:

by Cyrus Ramos (Technical Support)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)