持続的標的型攻撃キャンペーン「LURID」と関連が深い不正プログラム「Enfal」。この更新版が世界的規模でコンピュータ 800台以上に感染している事例が確認されています。Enfal は、特定のサーバと通信することで知られており、攻撃者は、このEnfal を用いて感染コンピュータにアクセスすることができ、また、感染コンピュータを完全制御さえすることが可能となります。

トレンドマイクロでは、最近、更新版Enfal を用いた攻撃を複数確認しました。この攻撃において、33カ国内で 874台のコンピュータが感染していました。Enfal は、持続的標的型攻撃キャンペーン「LURID」において利用される不正プログラムで、弊社では、2011年9月中旬、このキャンペーンに関するリサーチレポートを公開しています。Enfal に関連する攻撃は、2006年にまで遡ることができ、一部の報告によると、Enfal を利用する攻撃者は 2002年から活動していたようです。

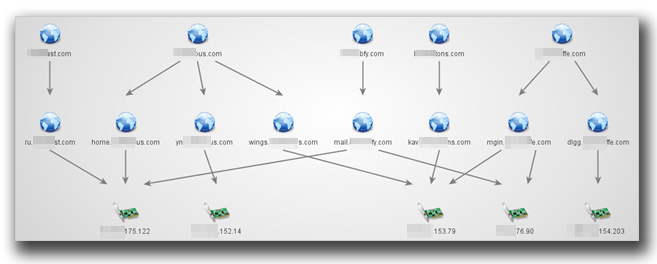

トレンドマイクロでは、今回の攻撃に関連する 5つのコマンド&コントロール(C&C)サーバを調査した結果、この攻撃の標的者がベトナム、ロシアおよびモンゴルに集中していることを確認しました。

今回、標的となった組織は、以下の産業やコミュニティに分類することができます。

確認された 5つの C&Cサーバに接続していた感染コンピュータの国別分布状況は、以下のとおりとなります。なお、各感染コンピュータは、1つ以上の C&Cサーバに接続していたと考えられます。

| C&C(1) | <省略>2.152.14 |

| ベトナム | 394 |

| ロシア | 34 |

| インド | 19 |

| 中国 | 14 |

| バングラディッシュ | 11 |

| C&C(2) | <省略>2.153.79 |

| ロシア | 85 |

| モンゴル | 65 |

| カザフスタン | 32 |

| 米国 | 19 |

| インド | 14 |

| C&C(3) | <省略>8.175.122 |

| モンゴル | 41 |

| ロシア | 14 |

| 中国 | 11 |

| フィリピン | 6 |

| インド | 5 |

| C&C(4) | <省略>3.76.90 |

| モンゴル | 42 |

| ロシア | 25 |

| フィリピン | 5 |

| 中国 | 4 |

| ブラジル | 2 |

| C&C(5) | <省略>2.154.203 |

| ロシア | 36 |

| カザフスタン | 2 |

| パキスタン | 1 |

ただし、弊社では、多くの事例において、標的となった組織の情報について、インターネット・サービス・プロバイダや国以上の詳細を特定することはできませんでした。

■「キャンペーンコード」が埋め込まれた「Enfal」による各攻撃

トレンドマイクロでは、63個の「キャンペーンコード」の存在を確認。このキャンペーンコードは、攻撃者が乗っ取ったコンピュータを追跡するために利用されます。確認したキャンペーンコードの一部は、以下のとおりとなります。

| ynshll | 221 |

| ynsh | 113 |

| mgin | 89 |

| 0821zh | 40 |

| ym2012814 | 38 |

| 各キャンペーンコードの例 | |

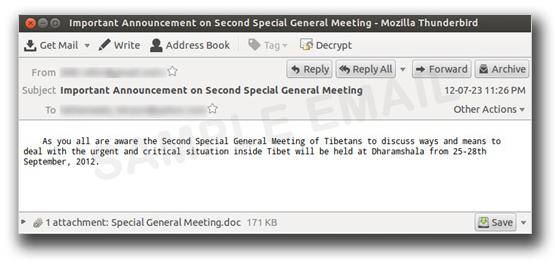

弊社では、調査過程で、ソーシャルエンジニアリング手法を用いた添付ファイル付きメールが典型的な感染経路であることを確認しています。

|

|

|

添付ファイルは、”Special General Meeting.doc” という不正な文書ファイル(「TROJ_ARTIEF.JN」として検出)で、Microsoft Officeに存在する脆弱性「CVE-2012-0158」を利用して感染コンピュータ上に「BKDR_MECIV.AF」を作成します。

| Special General Meeting.doc | 2f66e1a97b17450445fbbec36de93daf | TROJ_ARTIEF.JN |

| datac1en.dll | 9801d66d822cb44ea4bf8f4d2739e29c | BKDR_MECIV.AF |

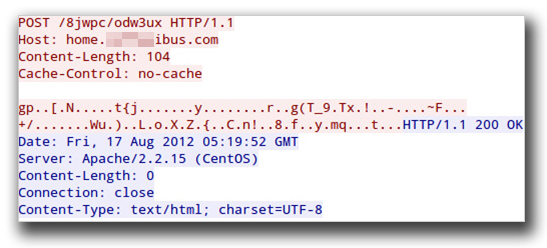

なお、今回確認された更新版Enfalと従来の Enfal は、通信において異なることを確認しています。C&Cサーバ上にリクエストされるファイル名が変更されており、通信を暗号化する際に利用される「XOR値」も変更されていました。そして、すべての通信において、XOR により暗号化されていました。

|

|

|

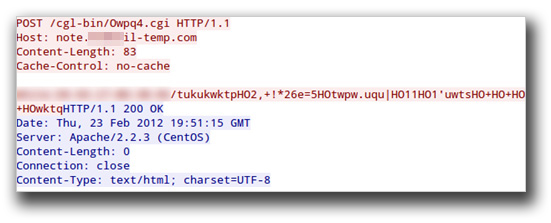

従来の Enfal は、Enfal を示す指標となる POSTリクエスト「/cg[a-z]-bin/Owpq4.cgi」を C&Cサーバに常に送信していました。

|

|

|

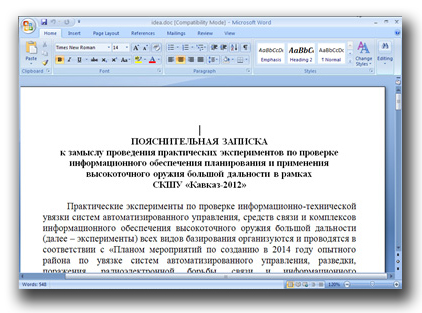

また、トレンドマイクロは、Enfal の作成や C&Cサーバのネットワークとの接続に誘導するロシア語の不正な文書ファイルを確認しています。

|

|

|

| Замысел Кавказ 2012.doc | 81f40945554a4d585ea4993e43a493a5 |

| datac1en.dll | 7185411935b5c24d600bd17debc2a0a0 |

今回確認した Enfal の検体は、URLパス「/8jwpc/odw3ux」に接続し、また、少なくとも以下の 5つの C&Cサーバとして使われるドメイン名に対して、さまざまなサブドメインを利用していました。

|

|

|

なお、今回の更新版Enfal だけでなく、従来の Enfal もいまだ利用されています。ただし、従来版のファイルパスに施された修正から、攻撃者は、Enfal であることを示すURLパスを検知する侵入検知システム(IDS)やネットワーク監視といった防御対策からの検知を回避しようとしていることが伺えます。

トレンドマイクロのネットワーク監視ソリューション製品「Deep Discovery」は、このような攻撃を以下のような方法で検出対応しており、更新版Enfal の攻撃の脅威から防御します。

参考記事:

by Nart Villeneuve (Senior Threat Researcher)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)