トレンドマイクロは、2013年2月下旬、「Remote Access Tool(RAT)」である「RARSTONE」について本ブログで報告しました。このRARSTONE は、同RATより古くから知られている「PlugX」と類似した特徴をいくつか備えています。そして、同年4月、ソーシャルエンジニアリングの手口として「ボストン・マラソン同時爆破事件」に便乗した標的型攻撃において、このRATが利用されていました。

こうした攻撃を確認した以降、トレンドマイクロでは、RARSTONE を利用する他の攻撃に注視していました。そして、今回、アジア各国に渡る標的型攻撃に利用されていることを確認。電気通信事業、石油・ガス事業、政府機関、メディアなどといった複数の産業が狙われていました。また、標的となった組織は、インドやマレーシア、シンガポール、ベトナムなどさまざまな国を拠点としています。弊社では、この標的型攻撃キャンペーンを適切に把握するために、関連攻撃で確認された共通のユーザーエージェントの文字列「NOKIAN95/WEB」にちなんで、、「Naikon」と呼んでいます。

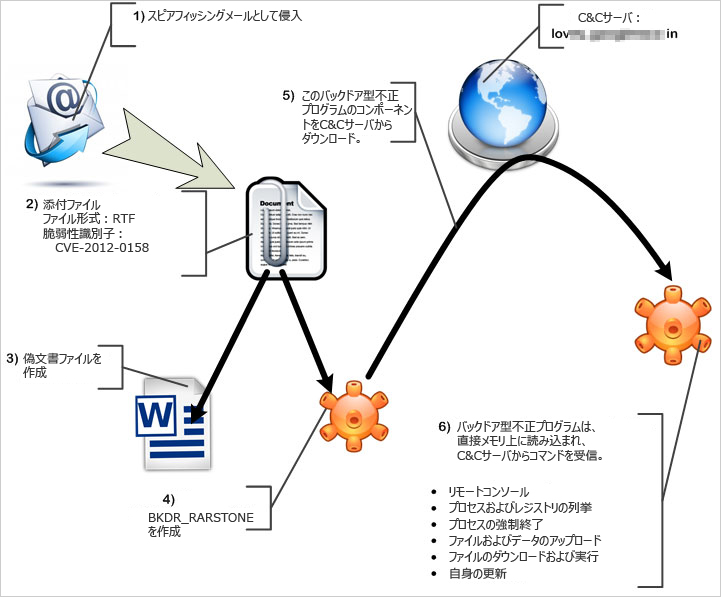

こうした攻撃では、標的となった組織を焦点を定めたスピアフィッシング攻撃によって仕掛けられており、アジア太平洋地域における外交関連協議に関連するメッセージが悪用されていました。

スピアフィッシングメールには、不正な文書ファイルが添付されており、「Windows コモン コントロール」に存在する古い脆弱性「CVE-2012-0158」を利用します。問題の脆弱性は、5月17日にリリースされたリサーチペーパ「Safe A TARGETED THREAT(英語情報)」で言及されているキャンペーン「Safe」と呼ばれる標的型攻撃にも利用されています。なお、キャンペーン「Safe」では、複数の政府機関、報道機関の支局などが標的となっていました。

添付ファイルを誤って開くと、添付ファイルが開いたように見せかけるために偽の文書ファイルが感染PC上に作成されます。しかし、実際は、添付ファイルが開くことで、「BKDR_RARSTONE」が作成されることとなります。作成されたバックドア型不正プログラムは、コマンド&コントロール(C&C)サーバから自身のコンポーネントをダウンロードし、メモリ上でダウンロードしたコンポーネントを直接読み込みます。これにより、ファイル検索による通常のウイルス検索技術から RARSTONE の検出を困難にさせます。

|

|

|

RARSTONE が PlugX や他の RAT と異なる特徴は、「Uninstall レジストリ キー」からインストーラのプロパティを入手する機能を備えていることです。これにより RARSTONE は、侵入した PC上にどのアプリケーションがインストールされているか、万が一インストールされたアプリケーションが RARSTONE の機能を阻害する場合、そのアプリケーションをアンインストールする方法といった情報を把握することができるのです。また、SSL を用いて C&Cサーバとの通信を暗号化して、RARSTONE自身の通信を保護するだけなく、通常のトラフィックに紛れ込むのです。

キャンペーン「Naikon」を仕掛ける攻撃者は、明らかにセキュリティ専門家の調査を明らかにより困難にさせるようとする意図が垣間見えます。このキャンペーンに利用されているドメインは、ダイナミックDNSドメイン、あるいはプライバシー保護されたレジストラを利用していました。

このような標的型攻撃は、通常、セキュリティ機関からの検出を逃れ、標的とする組織から機密情報を窃取するように設計された広範囲のキャンペーンの一部です。ブラックリストによる防御や外部との境界線を制御する従来の防御技術では、こうしたキャンペーンのコンポーネントを検知して阻止することが十分ではありません。その代わりに、各企業は、不審なネットワークトラフィックを特定するためにネットワーク上の可視化および制御を強化する必要があります。

トレンドマイクロのネットワーク監視ソリューション製品「Trend Micro Deep Discovery」は、各企業や組織のIT管理者がネットワーク上への侵入検知に必要な「カスタムディフェンス」を施すための対策を提供します。また、弊社のサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」をご利用のお客様は、以下のフィルタを適用することにより、問題の脆弱性「CVE-2012-0158」を利用した攻撃から保護されます。

※協力執筆者:Jessa dela Torre(Senior threat researcher)

/archives/5973

/archives/6026

/archives/6815

/archives/7156

参考記事:

by Maharlito Aquino (Threats Analyst)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)