| 2009年から猛威をふるった「ガンブラー」攻撃以降、正規Webサイトの改ざんを通じたサイバー攻撃が後を絶ちません。現時点では日本国内で大規模な被害を確認していませんが、新たな手法として電子商取引(eコマース)システムの脆弱性を悪用した正規サイト改ざん事例を、2011年7月の脅威傾向とともに紹介します。 |

2011年7月は日本において「ウイルス作成罪」が施行、さっそく「保管」の容疑で初の逮捕者が出るなどサイバー犯罪対策においては歴史的な月になりました。

/archives/4397

日本国内の脅威傾向に大きな変動はありませんが、先月本ブログを通じて注意喚起したいわゆる「ワンクリック詐欺」に関連する不正プログラム「HTML_HTAPORN(エイチティーエーポルン)」の感染数がランキング入りするなど増加の傾向を見せています。

http://jp.trendmicro.com/jp/threat/security_news/monthlyreport/article/20110803083430.html

また、本ブログでも注意喚起した通り、引き続き「facebook」などのソーシャルネットワーキングサービス(SNS)を舞台に、ユーザを標的とした攻撃が行われています。

■eコマースシステムを標的とした不正サイトへの誘導

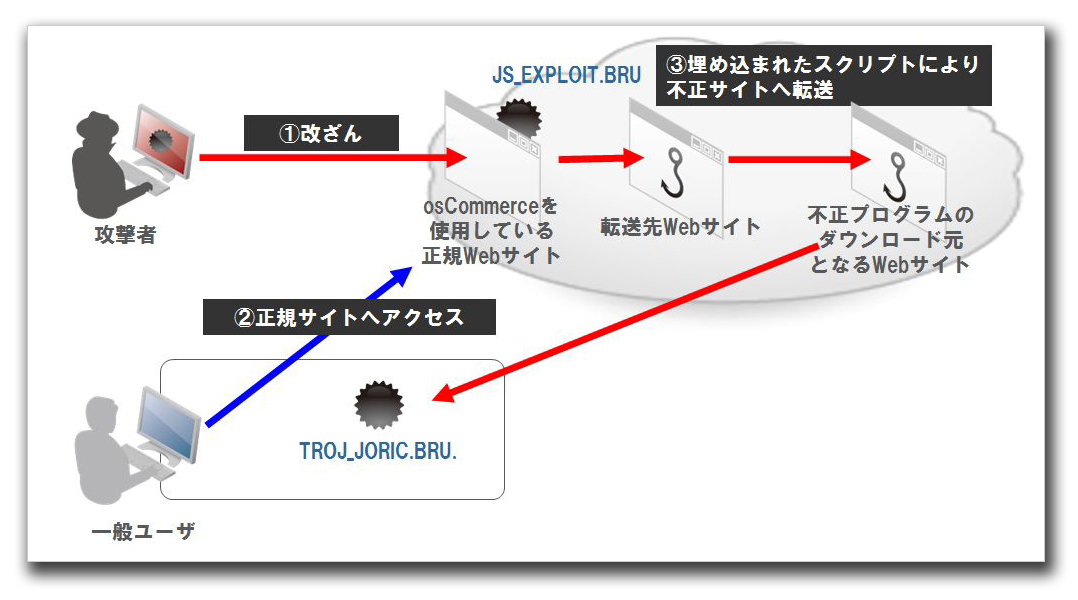

2011年7月下旬、トレンドマイクロでは eコマースシステム「osCommerce」を使用している約 9万の Webサイトが不正に改ざんされ、そのサイトを訪問したユーザが不正サイトへ誘導、最終的に偽セキュリティソフトなどへの感染を通じユーザのクレジットカード番号などのアカウント情報を詐取することを目的とした攻撃が行われていたことを確認しました。

「ガンブラー」攻撃以来、正規の Webサイトの一部を改ざんしてユーザを意図しない不正サイトへ誘導させるという攻撃に、複数のソフトウェアの脆弱性の悪用を組み合わせるという手法は定番化していますが、本攻撃もその例にもれず下記 4つの脆弱性が悪用されていたことを確認しています。

| CVE番号 | JVNDB番号 | 情報のタイトル |

| CVE-2010-0840 | JVNDB-2010-001332 | 複数の Oracle 製品の Java Runtime Environment コンポーネントにおける脆弱性 |

| CVE-2010-0188 | JVNDB-2010-001127 | Adobe Reader および Acrobat における任意のコードを実行される脆弱性 |

| CVE-2010-0886 | JVNDB-2010-001445 | 複数の Oracle 製品 の Java Deployment Toolkit コンポーネントにおける脆弱性 |

| CVE-2006-0003 | JVNDB-2006-000166 | MDAC の RDS.Dataspace ActiveX コントロールにおける任意のコードを実行される脆弱性 |

「osCommerce」は、簡単に自分の Webサイトに「オンラインショップ」を構築することができる構築ツールとして、日本でも中小企業を中心に複数の導入事例があるようです。

オンラインショップを運営している Webサイトを通じて顧客情報の流出が発生したり、改ざんによって Webサイトを一時的にせよ閉鎖しなければならないとすると、サイト運営元としては大打撃を受けることになり、強固なセキュリティを確保するとともに日々の対策が重要になると言えます。

|

|

|

■スピーディな脆弱性への対応と、Webアクセスの制御を

「osCommerce」には 2010年後半から複数の脆弱性が存在しており、この改ざん攻撃の前にも不正サイトへの転送を行う攻撃があったことを確認しています。本攻撃に悪用された約9万のWebサイトにおいても、多くは既知の脆弱性への修正対応が行われていなかったものと推測されます。「osCommerce」のユーザのみならず、Webサイト運営者は自社のサイトの脆弱性への対応状況を今一度ご確認下さい。

また、サイト閲覧者においては、改ざんされた Webサイトへアクセスしても不正サイトへ誘導されないようプロアクティブにブロックする技術をご活用ください。トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の「Webレピュテーション」技術では本攻撃に使用された大半の不正サイトへの接続をブロックし、ユーザが不正プログラムに感染することを予防できています。また、企業向け製品で提供している「侵入防御ファイアウォール(ウイルスバスター コーポレートエディション プラグイン製品)」の「仮想パッチ」の機能において、本攻撃で悪用された一部の脆弱性にも対応できていたことを確認していますので、脆弱性への迅速な対応と共にこれらのソリューションの併用もご検討ください。