| 先月より開始した「インターネット脅威レポート」の解説。10月のトピックからいくつかご紹介するとともに、10月下旬より確認されている新たな Adobe の脆弱性に関しても注意喚起致します。 |

2010年10月は正規サイトの改ざんがきっかけと見られる通称「mstmp」が猛威をふるった1ヶ月だったといえるでしょう。すでに本ブログでも解析者から注意喚起と解析結果を紹介していますので、今回は少し別の視点で見てみましょう。

- インターネット脅威レポート 2010年10月

- トレンドマイクロ・セキュリティブログ「国内100社以上で感染被害を確認。”mstmp””lib.dll”のファイル名で拡散する不正プログラム」

- トレンドマイクロ・セキュリティブログ「アフィリエイトによる金銭取得が目的か!? -“mstmp””lib.dll”攻撃続報」

■「ガンブラー」攻撃との類似点

2010年初頭から世間をにぎわせたいわゆる「ガンブラー」攻撃と、今回の一連の「mstmp」攻撃とも言うべきインシデントについて、これまでお客様から

「これは、”ガンブラー” とは何がどう違うのですか?」

というご質問を何度か頂きました。

「ガンブラー」に関する定義や理解といった前提条件に多かれ少なかれ不一致が存在している現状において、どこが同じで、どこが違う、という説明は正直難しいところもあるのですが、

- 「正規サイト」を感染の端緒としている

- ソフトウェアの脆弱性を悪用している

- 偽セキュリティソフトなど、金銭的な利得を目的としている

という3点においては、世間で俗称されている「ガンブラー」とは同じ特徴を持つといえます。

もとより、解析者の視点では「ガンブラー」についてもその特徴や利用される不正プログラムの種類から、攻撃の種類を複数に分類できますが、その点から言えば今回の攻撃を新手の「ガンブラー」と分類するのもあながち間違いではないと言えるのではないでしょうか。

しかし、トレンドマイクロがこれまで各所でお伝えしているとおり、脅威動向は常に変化を続けており、導入すべき対策も常に見直しが求められています。「自分のところはすでに対策しているから大丈夫」と思ってしまいがちですが、その根拠の無い自信は一度リセットいただかなければならない時代がすでに到来しているのです。

■日本を標的か!? Adobe製品の脆弱性を標的としたゼロデイ攻撃

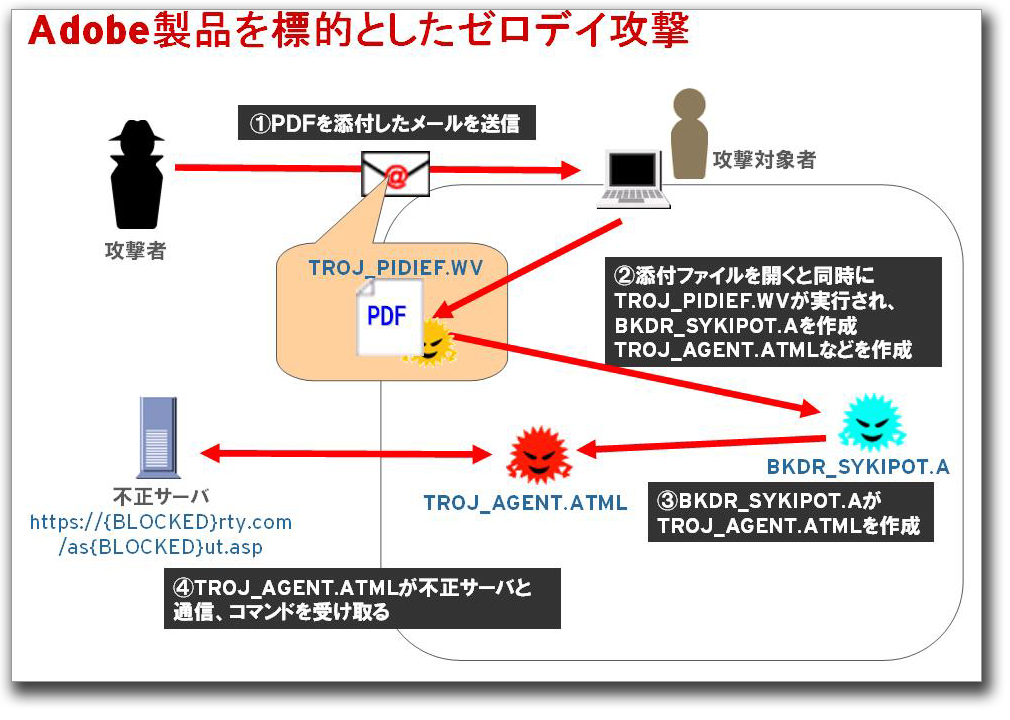

さて、不正プログラムへの感染報告という点ではまだ被害は限定的であるため「インターネット脅威レポート」では言及しておりませんが、10月下旬より Adobe製品に存在する未修正の脆弱性を悪用したゼロデイ攻撃が発生しています。現時点で判明している事実を簡単にご紹介するとともに、注意喚起致します。

1)攻撃の概要

- Adobe:セキュリティアドバイザリ(2010年10月28日公開、英語情報)

http://www.adobe.com/support/security/advisories/apsa10-05.html※同社からのアドバイザリによると、この脆弱性に対応する Adobe Reader および Acrobat に対する修正パッチの提供は、日本時間で11月15日の週を予定しているため、この間、「ゼロデイ攻撃」の状態にあります。 なお、Flash Playerに関しては日本時間5日にパッチが提供されました。

- Adobe:セキュリティアドバイザリ(2010年11月4日公開、英語情報)

http://www.adobe.com/support/security/bulletins/apsb10-26.html

トレンドマイクロで確認している攻撃例は、以下の通りです。

- 日本語の件名(「住民税還付 還付追加―総務省」など)で PDFファイル(ファイル名”追加項目.pdf”)を添付したメールが届く。

- ユーザがメールに添付された “追加項目.pdf” を開く。

- 無害な PDFファイル”追加項目.pdf” が開かれるとともに、Adobe の脆弱性が悪用され不正プログラムが作成される(ファイル名”adobeupdate.exe” “bsunday.dll”)。

- 作成された不正プログラムが外部のサイト(https://<省略>rty.com/as<省略>ut.asp)と通信を行い、以下のようなバックドア活動を実行する。

- 任意のプログラムの実行

- 任意のプログラムの停止

- 起動しているプロセスの一覧の取得

- 再起動

|

|

|

|

|

|

2)被害状況と対策状況

本ブログを執筆している11月5日時点では関連不正プログラムの検出報告数は数件にとどまりますが、この攻撃に関連していると推測される迷惑メールを受信したという報告を国内の複数の企業から受けています。日本語のメールで送信されている点から、日本を標的としたターゲット攻撃であるという事実は明白と言えるでしょう。

トレンドマイクロ製品では、本攻撃に対し以下の通り対応しています。

| 不正変更の監視機能による起動の停止 | 対応済み |

| Webレピュテーションによる不正サイトへの接続の遮断 | 対応済み |

| ウイルスパターンファイルにおける検出 | |

| メールに添付された “追加項目.pdf” | 「TROJ_PIDIEF.WV」 |

| ”adobeupdate.exe” | 「BKDR_SYKIPOT.A」 |

| ”bsunday.dll” | 「TROJ_AGENT.ATML」 |

「ウイルスバスター2011 クラウド」や「ウイルスバスター コーポレートエディション」「ビジネスセキュリティ」の最新バージョンに搭載されている「不正変更の監視機能」においては、添付された PDFファイルを開くタイミングなどで起動を止め、ファイルの実行をブロックします。

また、「Webレピュテーション」技術を実装しているトレンドマイクロ製品をいただいているお客様においては、「TROJ_AGENT.ATML」が不正なコマンドを受け取るために通信するサーバへの接続をブロックできていたことが明らかになっています。

3)対策とアドバイス

脆弱性を標的とした攻撃への最善策は対応パッチを適用することですが、現時点では Adobe からすべてのパッチは提供されていません(Flash Player のみ日本時間11月5日に提供済み)。トレンドマイクロでは「仮想パッチ」のソリューションも提供していますが、本攻撃に関しては Adobe から推奨されている回避策が有効であることを確認しています。

- APSA10-05:Flash Player、Adobe Reader および Acrobat に関するセキュリティ情報

http://kb2.adobe.com/jp/cps/877/cpsid_87720.html

これらの対策の実施をご検討いただくとともに、以下のような対策もあわせてご確認ください。

- すでに修正パッチが提供されている既知の脆弱性へ修正パッチを適用する

- 「Webレピュテーション」技術など脅威の侵入を事前に防御する機能が実装されたセキュリティ製品を使用する

- 導入しているセキュリティ製品は、最新の状態で使用する

■2010年11月の脅威予想

期せずして今月も脆弱性の話題が中心になりました。

インターネット脅威レポートのランキングにおいて、「mstmp」攻撃関連以外では「WORM_DOWNAD」が3位に入っており、不正プログラムは脆弱性を何らかの形で悪用するという攻撃手法が主流となっており、この傾向は当面継続するものと考えられます。

ご自身所有の PC と組織内の PC を最新の状態で使用することがなによりの対策となりますので、セキュリティレベル向上のために今一度ご確認ください。