TrendLabs | Malware Blog

「OCW ActiveX Exploit Follows MPEG2TuneRequest’s Lead」より

Jul 14, 2009 Det Caraig

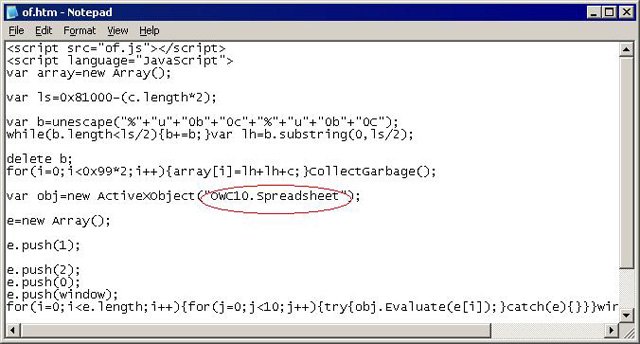

先日、「Microsoft Video ActiveX コントロールゼロデイにより「WORM_KILLAV」侵入」について報告したばかりですが、新たに、同社製品 “Microsoft Office Web コンポーネント” のセキュリティホールを利用したゼロデイ攻撃が確認されました。このセキュリティホールは、ActiveXコントロールであるオブジェクト “OCW 10” および “OCW 11” に存在します。これらのオブジェクトは、IE(Internet Explorer)でスプレッドシートを表示する際に利用されます。まるで次の同社の「Patch Tuesday」にタイミングを合わせたかのように、サイバー犯罪者もまた、この攻撃で自身の「更新版」をリリースしました。

|

|

|

マイクロソフトは、「このセキュリティホールが利用されると、”ユーザのブラウザ次第” で、リモートによるコマンド実行が可能となります」と警告しています。また、「ただし、ユーザが、脆弱性利用型不正プログラムが組み込まれた不正Webサイトを閲覧しない限り、感染する恐れはありません」とも説明しています。確かにユーザは安易にこの攻撃を恐れる必要はないかもしれませんが、同社が公開している、この攻撃を仕掛けた不正プログラムに対するさらなる情報および「セキュリティ アドバイサリ」を確認する必要があるでしょう。また、同社は、どのコンピュータがこの攻撃に無防備かユーザが判断するための情報も、「Security Research & Defenseブログ」で公開しています。

トレンドマイクロのリサーチ・プロジェクト・マネージャの Ivan Macalintalによると、今回のゼロデイ攻撃も、前回の大規模Webサイト改ざん・ゼロデイ攻撃と同様の手口が利用されました。また、この脆弱性利用型不正プログラムの一部は必ずしも不正であるとは言い切れないとのことです。しかし、この不正プログラムは実行される段階で、各コンポーネントが組み合わさり、バイナリ型不正プログラム本体として攻撃をしかけ、結果、大惨事が引き起こされることとなります。

トレンドラボのウイルス解析者Jessa De La Torreによると、脆弱性のあるIE(Internet Explorer)を利用して不正Webサイトを閲覧したユーザは、自動的に感染する恐れがあります。また、トレンドマイクロの製品では「JS_SHELLCODE.BH」として検出される不正JavaScriptは、ActiveXコントロールを無効にしていない同ブラウザ上で自動的に実行されます。つまり、セキュリティホールが確認されているActiveXコントロールをインストールしているユーザのみ感染することとなります。この不正スクリプトは、実行されると、ダウンローダー「TROJ_DLOADER.DOF」をダウンロードし、このダウンローダーは他の不正プログラムのダウンロードを引き起こします。

下記ソフトウエアは、通常のマイクロソフト製品の中でも特に、この不正プログラムの影響を受けやすいのでご注意ください。

- Microsoft Office XP Service Pack 3 および Microsoft Office 2003 Service Pack 3

マイクロソフトは、現在、次の「Patch Tuesday」には、このセキュリティホールに対応するセキュリティパッチを配布する予定です。同ページには、ユーザが自動的にパッチをダウンロードするページへのリンクも掲載されます。

トレンドマイクロのウイルス解析チームは、このセキュリティホールに関する報告を受け、現在、検体を取得しさらなる分析を実施しています。なお、トレンドマイクロ製品のユーザは、「Trend Micro Smart Protection Network(SPN)」によりブロックされています。

| 攻撃タイプ | ベンダ発表(発表日:2009/07/13) | 脆弱性情報 | |||

| 会社名 | 識別番号 | 情報のタイトル | CVE(JVN) | 深刻度 | |

| 受動 | マイクロソフト株式会社 | 973472 | Microsoft Office Web コンポーネントの脆弱性により、リモートでコードが実行される | CVE-2009-1136 | 9.3(危険) |

|