※この記事にはその後確認された亜種の系譜を辿る情報を公開しております。こちら からご参照ください。

2008年11月27日の記事にもあるとおり、現在、局地的に組織内での「WORM_DOWNAD」(ダウンアド)と呼ばれるネットワーク型ウイルスの感染被害が広まっています。組織から寄せられる被害報告を分析することにより、「WORM_DOWNAD」ファミリの全容が明らかとなってきています。今回は「WORM_DOWNAD」ファミリの振り返りと題し、被害の全容を明らかにしていきたいと思います。

収束傾向にある今も、潜伏PCからの予期せぬ再発が

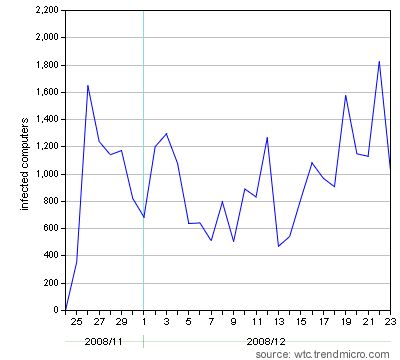

11月21日にスペインのセキュリティ組織より、検体が報告され、日本国内では11月25日に初報告を受け、今なお局地的に組織内での大規模感染(アウトブレーク)が報告されているネットワーク型ウイルス「WORM_DOWNAD.A(ダウンアド、別名:「W32.Downadup」または「Win32/Conficker.A」)ファミリ」。同ウイルスはWindows OSが抱える脆弱性(セキュリティホール)を衝くことで能動的な攻撃を試みるネットワーク型ウイルスです。

|

|

|

脆弱性が未修正な環境によってはその感染により、予期せぬ再起動が繰り返し発生、正規プロセス(svchost.exe -k netsvcs)により起動されたサービスが一斉に停止する、意図せぬTCP 445通信による帯域圧迫などの症状が報告されています。

その一方で、攻撃者の意図通り攻撃が成立した場合、何ら表層的な症状は現れず、深く静かに攻撃が進行している場合もあります。

このため、現時点でその被害報告がなくとも、ウイルスの特徴を理解し、各層において最適な対策を施していくことが重要といえます。

「WORM_DOWNAD」ファミリの振り返り 目次

今回、「WORM_DOWNAD」ファミリを振り返るにあたり、以下の項目を用意しました。

予見された脅威、日本国内での報告に至るまで

「WORM_DOWNAD」は「Server サービスの脆弱性により、リモートでコードが実行される(MS08-067:CVE-2008-4250)」の脆弱性を狙い、脆弱なコンピュータを探し出すとウイルスを送り込み侵入してくることが大きな特徴です。

同脆弱性は10月24日にマイクロソフト社より、セキュリティ更新プログラムが公開されています。同社アドバイザリ では最大深刻度「緊急」、悪用可能性指標「1:安定した悪用コードの可能性」との指標とともに2週間前に限定的な攻撃が確認されていることを発表しています。

同日トレンドマイクロでは同脆弱性を衝く「WORM_GIMMIV.A」の感染報告をアメリカ、オランダなど複数の国より寄せられていることを発表しています。「WORM_GIMMIV.A」はウェブサイトへ接続し、「TSPY_GIMMIV」をダウンロードすることが確認されています。また、サーバの設置場所は、そのIPアドレスから日本国内のレンタルサーバであることが特定され、リージョナルトレンドラボより、該当レンタルサーバ業者へ連絡を行い、10月24日 15:44にウェブサイトの閉鎖をご連絡いただいています。

限定的な攻撃は続きます。11月2日には新たなウイルス「「TROJ_DUCKY.M」、「TROJ_DUCKY.O」が報告されています。また、11月4日には「WORM_KERBOT.A」が報告されるとともに、JPCERT コーディネーションセンター(JPCERT/CC)によれば、TCP 445番ポートに対する、日本国内および中国からのスキャンが10月30日深夜より増加していることが発表 されています。

また、トレンドマイクロでは中国語ユーザインタフェースを持つMS08-067を衝く攻撃ツールの流通について11月6日に発表しています。

11月21日にスペインのセキュリティ組織より、IntelliTrap機能で「PAK_Generic.001」(後に「WORM_DOWNAD」ファミリの名称割り当て)として検出された検体が報告されています。

11月25日早朝、日本国内企業より、「WORM_DOWNAD」ファミリによる攻撃被害報告を入電しました。

|

報告日 |

経緯 |

|

2008-10-24 |

マイクロソフト社よりWindows OSのServer Serviceに関する脆弱性アドバイザリ、MS08-067セキュリティ更新プログラムが公開 |

|

2008-10-24 |

脆弱性を衝くウイルス「WORM_GIMMIV.A」の確認 |

|

2008-10-25 |

「Metasploit」(セキュリティ研究者向けの攻撃コード開発および検証ツール)向けにMS08-067の攻撃コードがリリース |

|

2008-11-02 |

脆弱性を衝くウイルス「TROJ_DUCKY.M」、「TROJ_DUCKY.O」の確認 |

|

2008-11-04 |

JPCERT/CCより、TCP 445番ポートに対する、日本国内および中国からのスキャンが10月30日深夜より増加していることが発表 |

|

2008-11-04 |

脆弱性を衝くウイルス「WORM_KERBOT.A」の確認 |

|

2008-11-06 |

中国語圏の攻撃者に向けた攻撃ツールのリリースを確認 |

|

2008-11-21 |

スペインセキュリティ組織より、IntelliTrap機能による「PAK_Generic.001」(後に「WORM_DOWNAD」ファミリの名称割り当て)検体が報告 |

|

2008-11-25 |

日本国内企業より、「WORM_DOWNAD」ファミリによる攻撃被害報告を入電 |

二段構成での拡散を行う、「WORM_DOWNAD」

ここでは、「WORM_DOWNAD.A」の詳細な振る舞いについて解説していきます。

同ウイルスは、脆弱性を衝く振る舞いと感染コンピュータをHTTP(Web)サーバへと変換する振る舞いで拡散能力を高める戦略を採っています。

同ウイルスも他のウイルスと同様に、スパムメール(迷惑メール)の添付ファイル、悪意のあるWebサイト、利用者自身の手によるインストールなどにより、初期の侵入に至った可能性が考えられます。

このほかに、ネットワークを介した拡散行為、ワーム(拡散)活動に特徴があります。

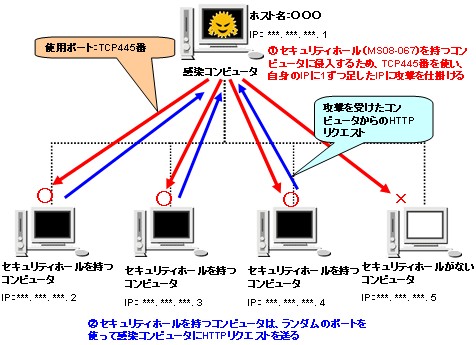

ワーム活動の一つ目として、「Windows Server Service RPC」の脆弱性を衝いた侵入が挙げられます。脆弱性を衝いた侵入は、同ウイルスが細工された不正なRPC(Remote Procedure Call)リクエストを、感染対象コンピュータのTCP 445ポートへ送信されることで行われます。このとき、対象コンピュータがMS08-067の脆弱性を抱えている場合、ペイロード(発病機能)が発症し、シェルコード(悪意ある行為を行うコード)が動作します。なお、ウイルスは感染対象コンピュータを探索するために、攻撃元となるコンピュータのネットワークアドレスを起点として、アドレスに対し数値を一つずつ加算していくことを特定しています。

|

|

|

ワーム活動の二つ目はシェルコードの起動により行われます。シェルコードの起動により感染対象コンピュータはHTTPサーバへと変換が行われます。これは、感染源である攻撃元も既にHTTPサーバ化されていることを意味しています。シェルコードは感染対象コンピュータのHTTPサーバ変換と同時に、攻撃元に対するHTTPリクエストの発行が行われます。感染源では、感染対象コンピュータからのHTTPリクエストに対し、「WORM_DOWNAD.A」のコピーである「x」と名付けられたDLLファイルをHTTPレスポンスとして返答を行います。なお、HTTPレスポンス返答時のヘッダにおいて、「Content-Type: image/jpeg」と指定されています。これは、実行ファイルの通信をコンテンツフィルタリング製品により禁じられているような環境に対する回避策であると推定されます。

|

|

|

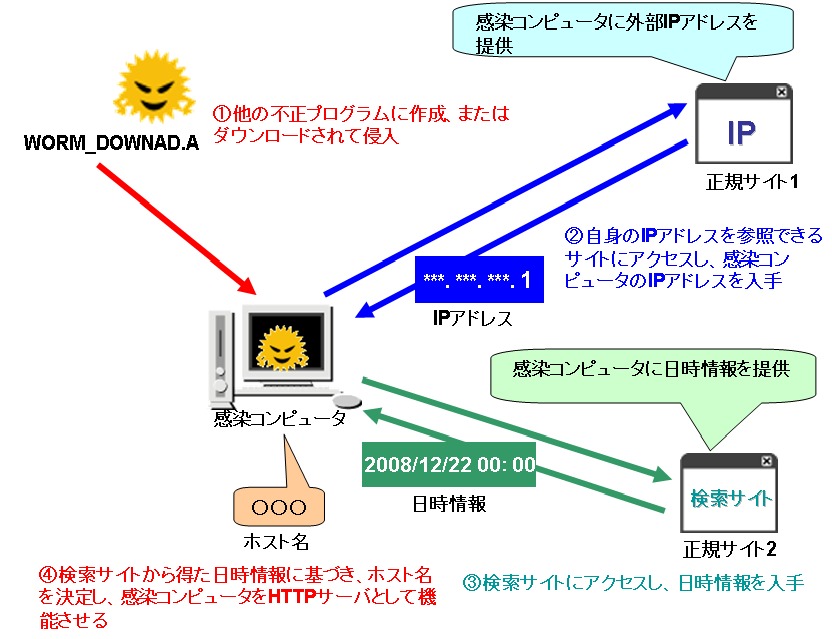

ウイルスはワーム活動を閉じられたネットワークのみならず、インターネットへと広げていく為に正規のインターネットサービスの悪用を行っています。まずHTTPサーバとなるランダムなポートを開き、インターネット上に発信します。これにより、インターネットを介しての自由なアクセスが可能になります。ウイルスは、コンピュータの外部IPアドレスを取得し、そのコンピュータがインターネットへ直に接続しているかを確認します。これは、ウイルスが感染対象コンピュータのインターネット接続能力を測定していることを意味しています。感染対象コンピュータのインターネット接続を外部IPアドレスの有無で確かめます。さらにその設定されたIPアドレスが、イーサネットかモデムドライバかどうも確かめます。このインターネット接続能力測定において、ウイルスは、正規インターネットサービスを利用します。正規インターネットサービスを利用することで、取得した感染対象コンピュータのIPアドレスが有効かどうか、またローカルIPアドレスでないかどうかをチェックします。また、ウイルスは、外部IPアドレスが、コンピュータ上で設定されたIPアドレスと同じものであるかどうかもチェックします。

|

|

|

ウイルスが変換した感染対象コンピュータのHTTPサーバにはランダムなポートが設定されています。このため、ランダムなポートがオンラインで利用可能かどうかをチェックする際、ユニバーサルプラグアンドプレイ(UPnP)の仕組みであるSSDP(Simple Service Discover Protocol)リクエストを介して応答可能なHTTPサーバの通知が行われます。

拡散機能の他に、新たな脅威を不正なWebサイトを介して呼び込もうとするダウンローダ機能も組み込まれています。攻撃者は不正なWebサイトに様々なウイルスを仕掛けることによって、第二、第三の攻撃を計画していた可能性も考えられます。

ウイルス拡散に至った要因

組織から寄せられる被害報告を分析することにより、「WORM_DOWNAD」ファミリが拡散に至った要因が明らかとなってきています。

セキュリティ更新プログラムの公開から「WORM_DOWNAD」の拡散まで約1ヶ月の猶予がありました。しかしながら、多くの組織ではセキュリティ更新プログラム適用に至っていませんでした。これには、いくつかの要因が挙げられます。利用者に委ねる形でのセキュリティ更新プログラム適用計画が進められており、利用者側での作業が実施されなかったケース。または、管理者による強制的なセキュリティ更新プログラム適用計画が進行していたが、検証作業が間に合わず、その日を迎えてしまったケースなどが挙げられます。特に「MS08-067」に関しては、セキュリティ更新プログラムの適用にあたって、コンピュータの再起動を要するため、高い可用性を求められるシステムで運用されている場合、直ちに適用することが困難であった背景も挙げられます。

一部組織では、セキュリティ更新プログラム未適用のリスクをファイアウォール(含む、IDS:Intrusion Prevention Service、不正侵入防御システム)で補完する取り組みが行われていました。組織とネットワークとの境界となる箇所に攻撃の始点である細工された不正なRPCリクエストをブロックする機構を設置しておくことで、リスクに対する有効な補完機能を提供するに至っています。

リスク補完機構を設置している企業においても、意外な盲点により侵入に至ったケースが報告されています。ノートPCにてモバイルカード経由でのインターネット接続を実施した際にウイルス侵入を許し、同ノートPCを組織内ネットワークに再接続時に、組織内での拡散に至ったケースです。

多くの組織では、一部従業員に対しモバイルカードを貸与している場合があります。このため、従業員はノートPCによるモバイル接続を許可されたPC、ネットワークでの利用であると理解しています。しかし実情は、モバイルカードにより割り振られるIPアドレスはグローバルアドレスであることが多く、管理されていないネットワークに接続している状態と同一です。

いくら強固な城壁や門番を組織の境界に立たせていたとしても、内部の危険性に対しても目を光らせねば情報セキュリティが抱える課題をクリアしていくことは困難であると言えそうです。

多層防御思想に基づくトレンドマイクロの検出技術

トレンドマイクロでは多層防御の思想に基づき、「WORM_DOWNAD」ファミリ検出対応ウイルスパターンファイルのみならず、感染防止策から感染コンピュータの駆除策まで提供しています。

|

トレンドマイクロ製品による脆弱性緩和策 |

|||

|

リリース日時 |

ソリューション |

バージョン |

効果 |

|

N/A |

不正変更の監視 |

N/A |

「WORM_DOWNAD」ファミリが行うシステム改変を検知 |

|

2008-08-26 |

インテリトラップパターンファイル |

109 |

「WORM_DOWNAD.A」不正である可能性がある、Win32圧縮ツールで圧縮された実行可能形式(PE形式)ファイルとして「PAK_Generic.001」の名称で検知 |

|

2008-10-27 |

ネットワークウイルスパターンファイル |

10269 |

不正な通信を「MS08-067_ |

|

2008-10-30 |

セキュリティ診断パターンファイル |

031 |

[セキュリティ診断]機能により、MS08-067:セキュリティ更新プログラムの適用状況を確認可能 |

|

2008-11-24 |

ウイルスパターンファイル |

5.671.00 |

「TROJ_DISKEN.Z」(後に「WORM_DOWNAD.A」に改称)の検出に対応 |

|

2008-11-25 |

ウイルスパターンファイル |

5.673.00 |

「TROJ_AGENT.AKX」(後に「WORM_DOWNAD.A」に改称)の検出に対応 |

|

2008-11-25 |

Webレピュテーション |

N/A |

「WORM_DOWNAD.A」が接続するサイトを「Disease_Vector」として検知 |

|

2008-11-26 |

WORM_DOWNAD専用駆除ツール |

バージョン1.0 |

「WORM_DOWNAD.A」が実施したレジストリ改変(正規のプロセスにウイルスを埋め込む記述)を削除します。再起動により、メモリ上に残る「WORM_DOWNAD.A」プロセスを駆除 |

|

2008-11-26 |

ダメージクリーンナップテンプレート |

992 |

「WORM_DOWNAD.A」によるシステム改変を復旧 |

|

2008-11-27 |

ウイルスパターンファイル |

5.677.00 |

「WORM_DOWNAD.A」 |

最良の対策はセキュリティ更新プログラムの適用

脆弱性を衝く攻撃において、最良の対策はセキュリティ更新プログラムの適用です。今回対処となっている「MS08-067」の適用はもちろん、導入している機器やソフトウェアについて、セキュリティ更新プログラムが公開されていないかどうか確認することが重要です。

また、直ちにセキュリティ更新プログラムの適用が困難な環境においては、有効なリスク低減策の有無について確認すべきです。

ウイルスバスターをはじめとする総合セキュリティ対策製品の利用においては、最新版のウイルスパターンファイルの利用はもちろん、最新の脅威に対する対策を含む最新バージョンの利用と最新版ウイルス検索エンジンの利用が推奨されます。

また、モバイル接続を行うノートPC利用者に対しては社内利用時よりも強固な利用指針を提示するとともに、組織ネットワークへ再接続を許可する際には、独立した検疫ネットワークを用意するなどの対策を検討することも有効です。

- 最新のセキュリティ更新プログラムが適用されていることを確認する

- 許容するリスクを把握し、低減策の有無を確認/適用する

- 最新バージョンの総合セキュリティ対策製品を利用し、アップデートを怠らない

- モバイル接続の危険性を示し、利用者に対しては強固な指針を提示する

- 持ち出しノートPCの再接続の際には独立したネットワークでの検疫を推奨する

リージョナルトレンドラボでは、引き続き「WORM_DOWNAD」ファミリの動向について注視していきます。

関連情報

* 参考情報1. マイクロソフト セキュリティ情報「MS08-067 – 緊急 : Server サービスの脆弱性により、リモートでコードが実行される (958644)」

* 参考情報2. JPCERT/CC「TCP 445番ポートへのスキャン増加に関する注意喚起」

* 参考情報3. 製品Q&A「IntelliTrap機能:自動実行型の圧縮ファイル(パッカー)により難読化されたウイルスに対するヒューリスティック(ルールベース方式)検出機能」

* 参考情報4. ウイルス駆除ツール「WORM_DOWNAD駆除ツール 使用方法」

* 参考情報5. Trend Micro Security Blog「系譜から探る深刻度が増した「WORM_DOWNAD」 」

* 参考情報6. Trend Micro Security Blog「脆弱性 (MS08-067:CVE-2008-4250)を悪用したワームの流通を確認」

* 参考情報7. Trend Micro Security Blog「脆弱性 (MS08-067:CVE-2008-4250)を悪用したハッキングツールを確認」

* 参考情報8. Trend Micro Security Blog「Microsoft Server サービスの脆弱性 (MS08-067)を悪用した脅威」

![]() Hot Threat Report:「MS08-067のセキュリティホールを衝くWORM_DOWNADファミリによる被害が広まっています(PDF)」

Hot Threat Report:「MS08-067のセキュリティホールを衝くWORM_DOWNADファミリによる被害が広まっています(PDF)」

![]() ウイルスニュース 2008/12/24:「MS08-067のセキュリティホールを衝くWORM_DOWNADファミリによる被害が広まっています」

ウイルスニュース 2008/12/24:「MS08-067のセキュリティホールを衝くWORM_DOWNADファミリによる被害が広まっています」

【訂正と追記】

| 2009/01/28 | 01:00 | 記事「系譜から探る深刻度が増した「WORM_DOWNAD」 」への誘導文を追加いたしました。 |

| 2008/12/29 | 16:59 | 「TROJ_DISKEN.Z」の情報を追記いたしました。 |