TrendLabs | Malware Blog

「Another Messy Mass Compromise Emerges」より

Jun 22,2009 Posted by Det Caraig

最近発生した大規模なWebサイト改ざん騒動(関連情報)の記憶がまだ新しいうちに、もう次の攻撃が確認されました。トレンドマイクロは、「Nine Ball」と呼ばれる、新たなWebサイト改ざん攻撃の出現に警戒を強めています。「Gumblar」という攻撃の名称は、攻撃で用いられた不正Webサイトの名称からとられましたが、「Nine Ball」も、攻撃に関連した不正Webサイト名にちなんでいます。ただ、「Nine Ball」攻撃の場合、ユーザが一連のリダイレクトを経てたどり着く不正Webページ(ランディングページ)が何百も存在し、ドメイン「Nine Ball」は、その1つにすぎません。

脅威解析チームをリードするIvan Macalintalによると、感染の連鎖は、ユーザが改ざんされたWebサイトにアクセスし、複数の不正サイトに自動リダイレクトされるところから始まります。これらの不正サイトは、実際、サイバー犯罪者が常用している「不正ドメイン」(特定の.KZサイトおよび.TWサイト)で、ウクライナの未特定地域に登録されている不正なIPアドレスにユーザをリダイレクトします。

一連のリダイレクトを経て、ユーザが複数の不正プログラムを含むランディングページに誘導されたとき、この感染の連鎖は終わります。これらの不正プログラムは、Adobe AcrobatおよびAdobe Flash Playerを含む複数のソフトウェアの脆弱性(セキュリティホール)を利用します。シニア脅威解析者Joey Costoyaは、前述のソフトウェアのほかに、Office OCX Word Viewerに存在する脆弱性も今回の攻撃で利用されていると指摘しています。

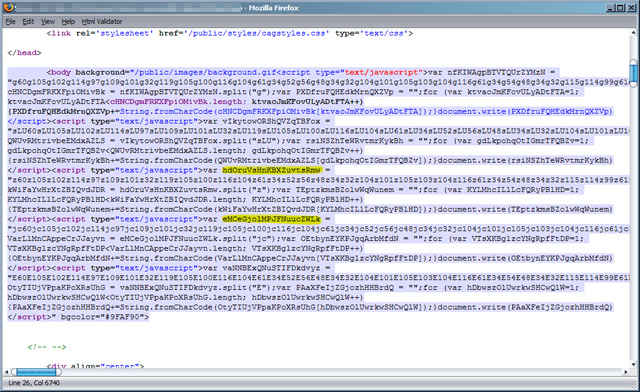

改ざんされたWebサイトには、難読化されたスクリプトのブロックが複数組み込まれています。トレンドマイクロの製品では「JS_DLOADR.ALP」として検出されます(図1 参照)。

|

|

|

|

|

不正スクリプトのブロック数は、7~8つに及ぶこともあります。以下のスクリーンショットは、香港にあるホスティングサービス業者の改ざんされたWebサイトで確認されたコードです。

|

|

|

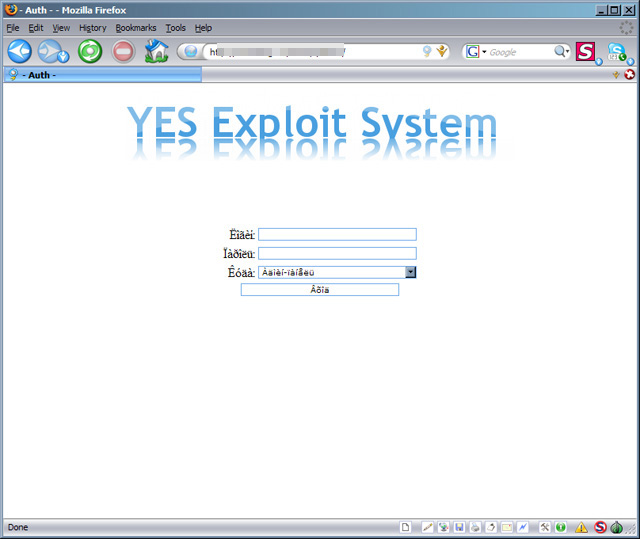

検出および削除を避けるため、ユーザは一連のWebサイトにリダイレクトされ、最終的に、脆弱性利用型不正プログラムが待ち受けるランディングページにたどり着きますが、その一例がオンラインの脆弱性利用ツールキットです(図3 参照)。「Yes Exploit System」という名称のこのWebサイトは、脆弱性利用型の不正なPDFファイルおよびSWFファイルを含みます。これらの不正ファイルは、それぞれ、トレンドマイクロの製品では「TROJ_PDFEX.J」および「TROJ_SWFLDR.AB」として検出されます。

|

|

|

上記の不正プログラムによる脆弱性利用の結果、ユーザは、新型の情報収集型不正プログラム「TSPY_SILENTBAN.U」に誘導されます。「TSPY_SILENTBAN.U」は、感染したコンピュータのBHO(Browser Helper Object)に自身を組み込み、ユーザのインターネット活動を監視します。収集された情報は、HTTPポストを介して不正リモートユーザに送信されます。

2009年6月22日現在、この攻撃で確認されるバイナリペイロードは、「TSPY_SILENTBAN.U」を用いた不正活動です。今後、攻撃が展開されるにつれ、ほかのペイロードが用いられる可能性は大きいといえます。

Trend Micro Smart Protection Network(SPN)により、今回の攻撃に関連するすべての不正Webサイトはブロックされ、すべての関連不正プログラムは検出されています。したがって、ユーザのみなさまに感染の恐れはありません。

今回の攻撃で利用された脆弱性に関する詳細は、以下のWebサイトをご参照ください。

| 攻撃タイプ | ベンダ発表(発表日:2009/03/24) | 脆弱性情報 | |||

| 会社名 | 識別番号 | 情報のタイトル | CVE(JVN) | 深刻度 | |

| 受動 | アドビシステムズ株式会社 | APSB09-04 | Adobe ReaderおよびAcrobat用セキュリティアップデート公開 | CVE-2009-0927 | 10.0(危険) |

| 攻撃タイプ | ベンダ発表(発表日:2008/05/06) | 脆弱性情報 | |||

| 会社名 | 識別番号 | 情報のタイトル | CVE(JVN) | 深刻度 | |

| 受動 | アドビシステムズ株式会社 | APSB08-13 | Adobe Reader/Acrobat 7および8に関するセキュリティアップデート公開 | CVE-2007-5659 | 9.3(危険) |

| 攻撃タイプ | ベンダ発表(発表日:未発表) | 脆弱性情報 | |||

| 会社名 | 識別番号 | 情報のタイトル | CVE(JVN) | 深刻度 | |

| 受動 | Office OCX | 未発表 | Word Viewer OCX ActiveXコントロールに関するバッファオーバフロー | CVE-2007-2496 | 7.8(危険) |

| 関連する記事一覧 | |||||

|

クラス識別子(CLSID):97AF4A45-49BE-4485-9F55-91AB40F22BF2 |

|||||

この攻撃による感染を避けるため、お手持ちのソフトウェアの更新を行うことをお勧めします。

![]() セキュリティ最前線 (2009年6月18日掲載):「盗み出されたFTPログイン情報からWebサイト改ざんに発展~「Gumblar攻撃」の感染フロー~」

セキュリティ最前線 (2009年6月18日掲載):「盗み出されたFTPログイン情報からWebサイト改ざんに発展~「Gumblar攻撃」の感染フロー~」

|