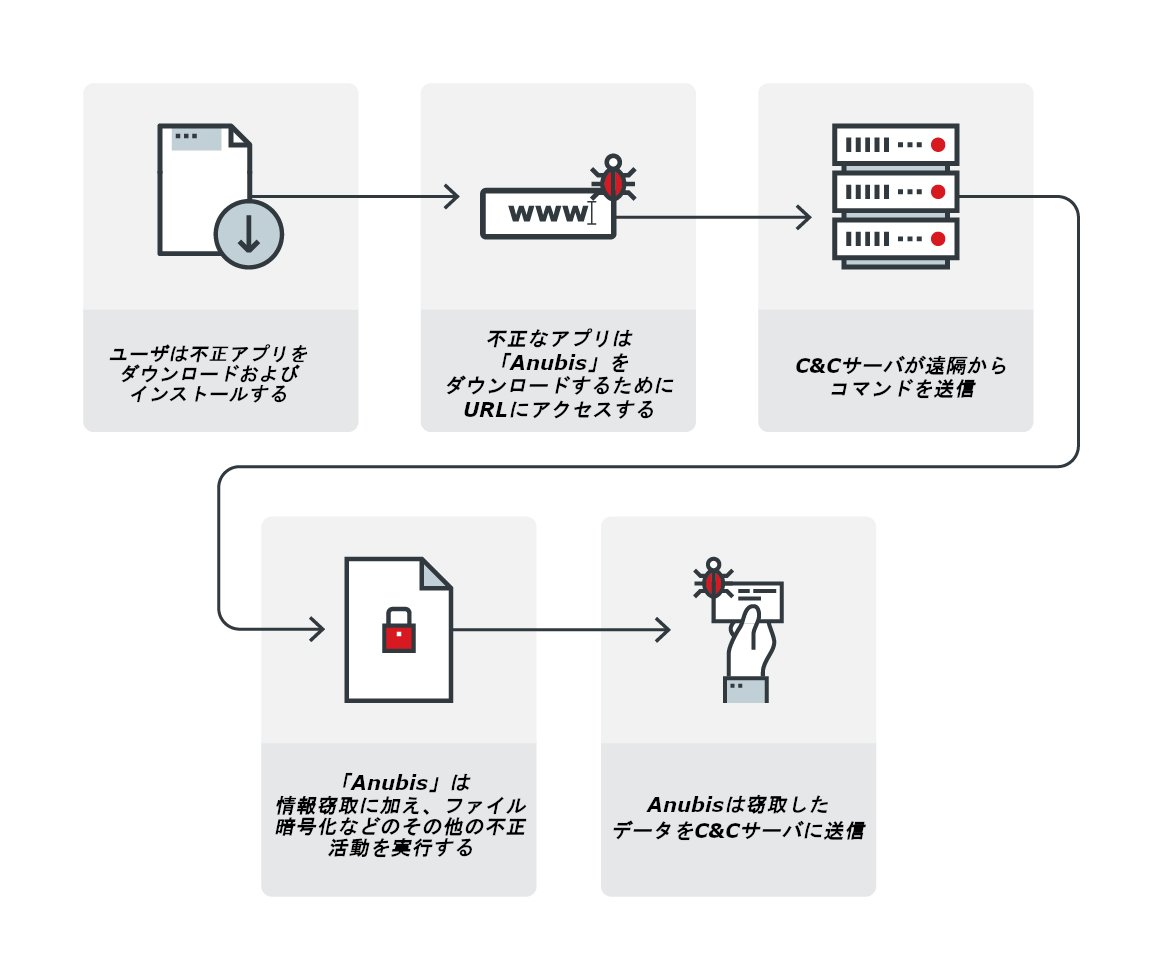

トレンドマイクロは、2018年のモバイルの脅威動向において、オンライン銀行詐欺ツール(バンキングトロジャン)が検出回避とさらなる収益化を目的として戦略と手法を多様化していることを報告しました。Android端末向け不正アプリ「Anubis」の場合、通常のバンキングトロジャンでは見られないようなその他の不正活動のための機能も備えています。初めてAnubisが確認されて以来、サイバー諜報活動を目的とした使用から、情報窃取とランサムウェアのような機能を組み合わせたバンキングマルウェアへの変化まで、Anubisにはいくつかの変更が施されました。2019年1月中旬には、サンドボックス解析を回避するためのモーションセンサの利用や個人情報(Personally Identifiable Information、PII)を窃取するオーバーレイ画面など、Anubisが多数の手法を使用したことが確認されました。

2019年6月、弊社が確認したAnubisの最新の検体(「AndroidOS_AnubisDropper」として検出)は、以前確認されたAnubisが持つ上述の機能と同様の機能を持っていました。また、Anubisを利用した攻撃活動の調査中、2つの関連サーバに17,490個の検体が含まれていたことを確認しました。

図1:バンキングトロジャン「Anubis」の感染の流れ

■17,490個のAnubisの検体を確認

トレンドマイクロは、Anubisの解析とこの脅威の活動の追跡のために、以下の検体(SHA256値)を使用しました。

- 30b0b3b0d4733f3b94517ab4e407214e82abf6aad3adf918717ff842e28d672f

- 451194f0d9b902b6763762023ca02f6539fc72276347b8a8aed3a901bece4892

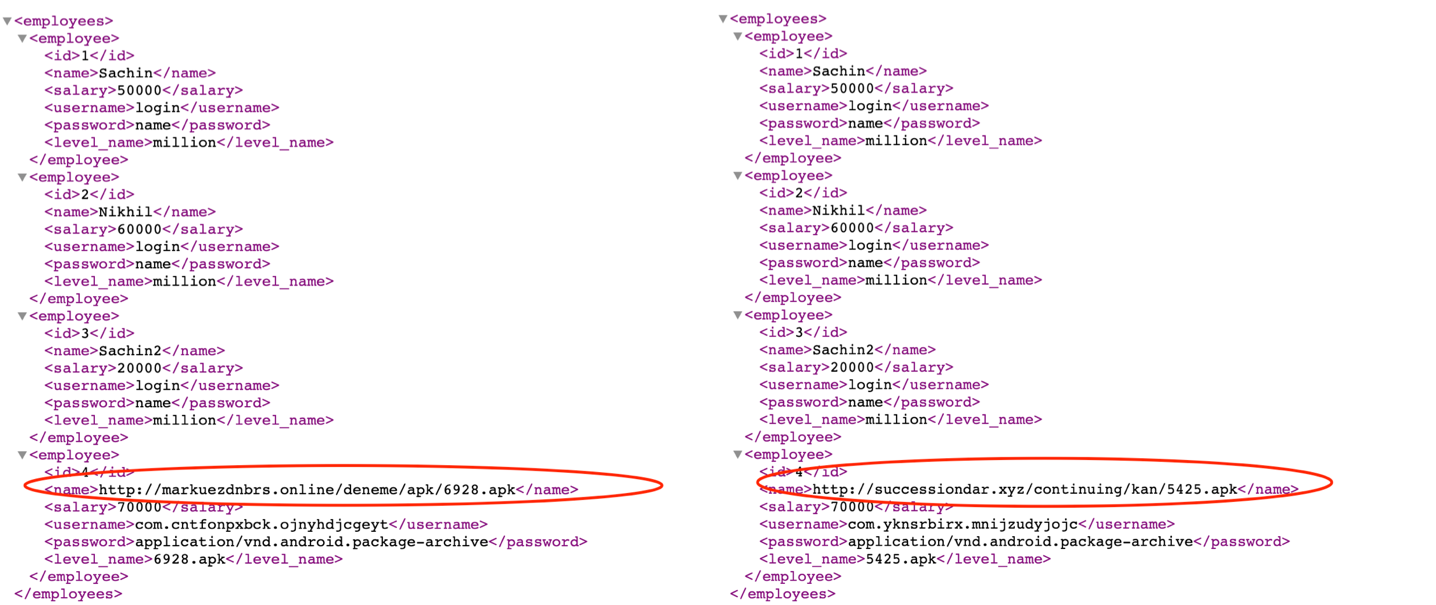

これらのAnubisの亜種は、以下のURLにリクエストを送信し、XMLファイルを構文解析して不正なアプリをダウンロードします。

- hxxp://<省略> [.]online/deneme/api[.]php?xml=8c6c029e-153b-41e1-a061-2699a45b69f9

- hxxp://<省略>[.]xyz/continuing/resigned[.]php?xml=7e393286-925c-41f4-ac81-b7e2625473d0

不正なAPK(Android application package)を、次のURLから取得します。

- hxxp://<省略> [.]online/deneme/apk/6928[.]apk

- hxxp://<省略> [.]xyz/continuing/kan/5425[.]apk

図2:Anubisのドロッパである不正アプリのリクエストURLを示すコード

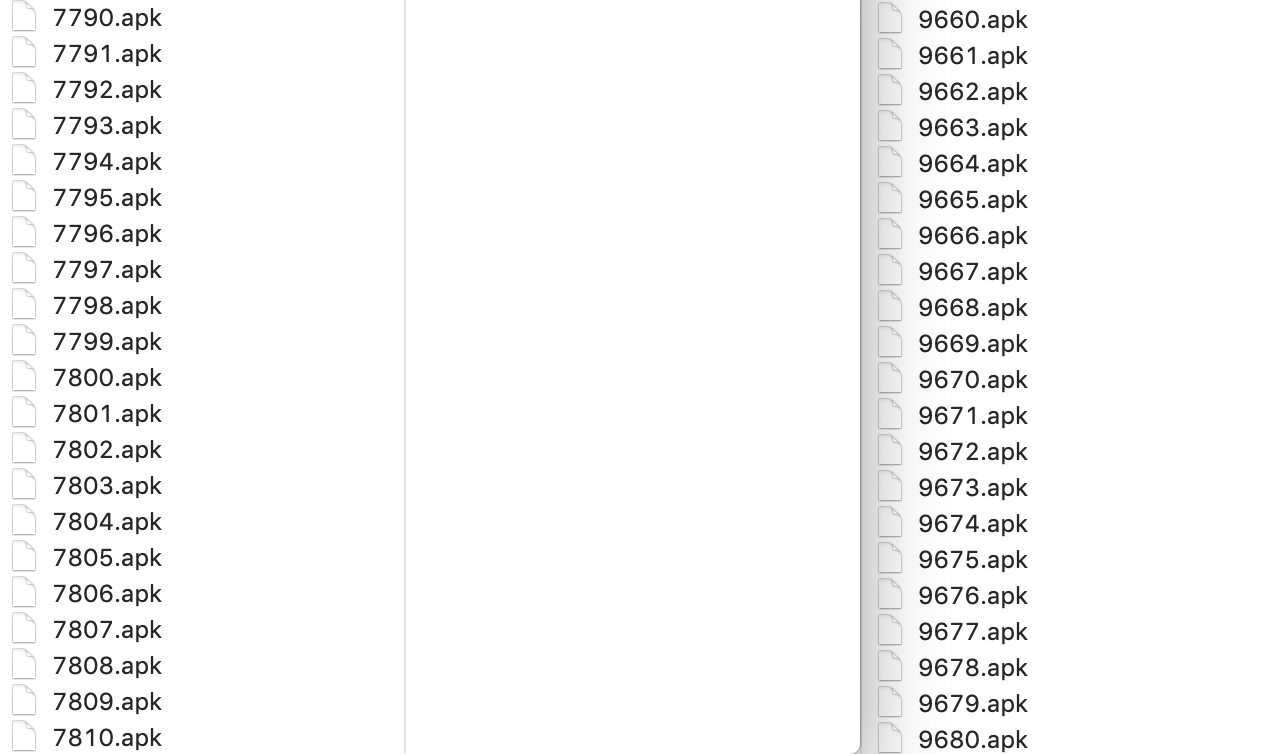

また、Anubisに関連する他のURLを確認した結果、以下の2つのURLが17,490個のAnubisの検体をホストしていたことが明らかになりました。

- hxxp://<省略> [.]online/deneme/apk/[0-7810] [.]apk

- hxxp://<省略> [.]xyz/continuing/kan/[2-9680] [.]apk

弊社は、これらの検体から「Operator Güncellemesi」と「Google Services」という2つのラベル(アプリ名)を確認しました。「Operatör Güncellemesi」は、トルコ語で「Operator Update」を意味します。この2つのラベルは、Anubisが埋め込まれた不正アプリをそうとは気づかないユーザにダウンロードさせるために付けられたと考えられます。これは、ユーザの心理的な隙を突く典型的なソーシャルエンジニアリングという手法です。

図3:Anubisの検体の一覧

■バンキングトロジャン「Anubis」の技術的解析

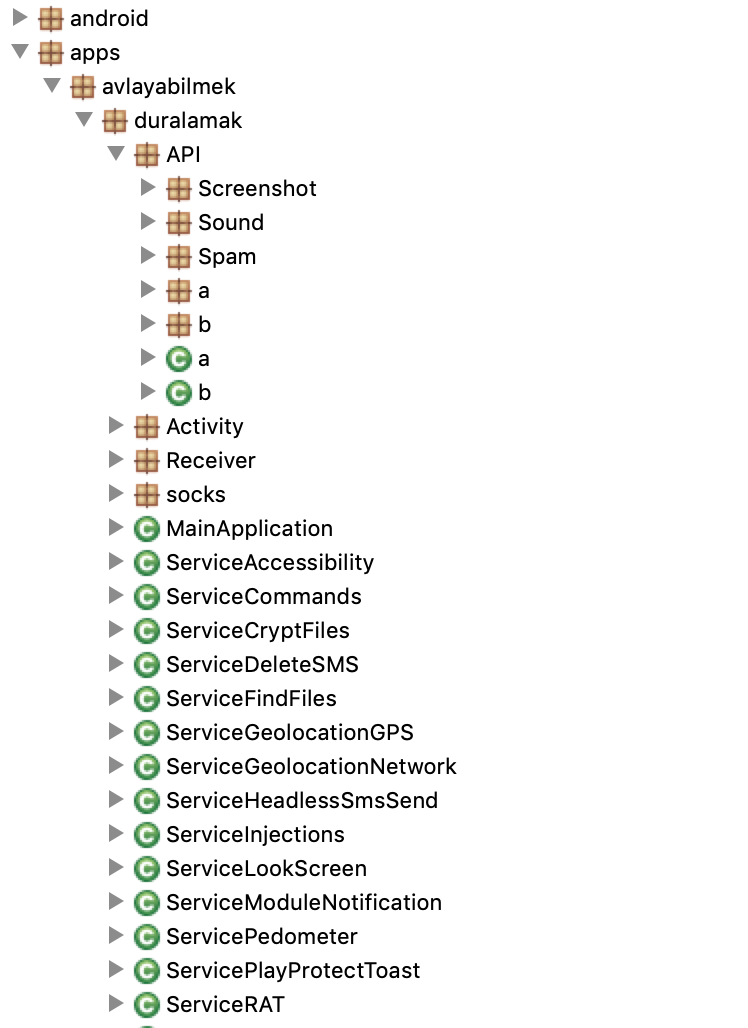

特定のラベルを持つ検体は、その他の検体とは異なる機能を持っているようでした。「Operator Güncellemesi」というラベルを持つAnubisの亜種(SHA256値:6079af3bab8bb0ba445cd0dd896d8c8d7845da3757755b4ef3af584d227e0490)を解析したところ、この亜種が持つ情報窃取機能は以前に確認されたAnubisの機能と同様のものであることがわかりました。以下はその機能の一覧です。

- 感染した端末の画面のスクリーンショットを取得

- 仮想ネットワークコンピューティング(VNC)を介した遠隔からのデバイス操作

- 音声録音

- テキストメッセージ(ショートメッセージサービス、SMS)の送受信および削除

- デバイス管理設定を有効化または構成

- デバイスの実行中タスクを取得

- 連絡先情報の窃取

- 指定されたURLを開く

- Google Play Protectを無効化

- 端末画面のロック

- モバイル機器とアプリケーションの間でテキストメッセージを送信するために使用される技術である、非構造付加サービスデータ(USSD)を起動もしくは初期化

- SDカードに保存されているファイルも含めて、デバイスに保存されているファイルをAnubisCryptとして暗号化

- ファイルを検索またはファイルを配置

- デバイスの位置情報を取得

- TwitterやTelegramのようなソーシャルメディアから遠隔コマンドを取得

図4:ラベル名「Operatör Güncellemesi」を持つ Anubisの検体

Anubisは、指定した「アクティビティ」を乗っ取ることも可能です。アクティビティは、ユーザが操作可能な画面を提供するコンポーネントです。Anubisは、図4および表1に示されている攻撃の対象となるアプリのアクティビティを監視し、これらのアプリが起動中もしくは使用中であると判断した場合、攻撃者は、アプリ内にWebページのコンテンツを表示する「WebView」機能を利用します。 WebView機能は、オーバーレイ画面を利用した支払いデータの窃取やフィッシングのための手口として利用することが可能です。また、Anubisは通知を監視し、通知に含まれる文字列情報をC&Cサーバに送信することもできます。

Anubisのこれらの亜種は、図4および表1に示されているように、個人情報および金融データを窃取する対象となる金融関連アプリの一覧を持っています。Anubisの以前のバージョンと同様に、今回確認された新しい亜種は、モーションセンサを利用して仮想マシン上でテストされていることを検出することが可能です。また、「Genymotion」のようなAndroidエミュレータやx86ベースのコンピュータで実行されているかどうかも検出できます。

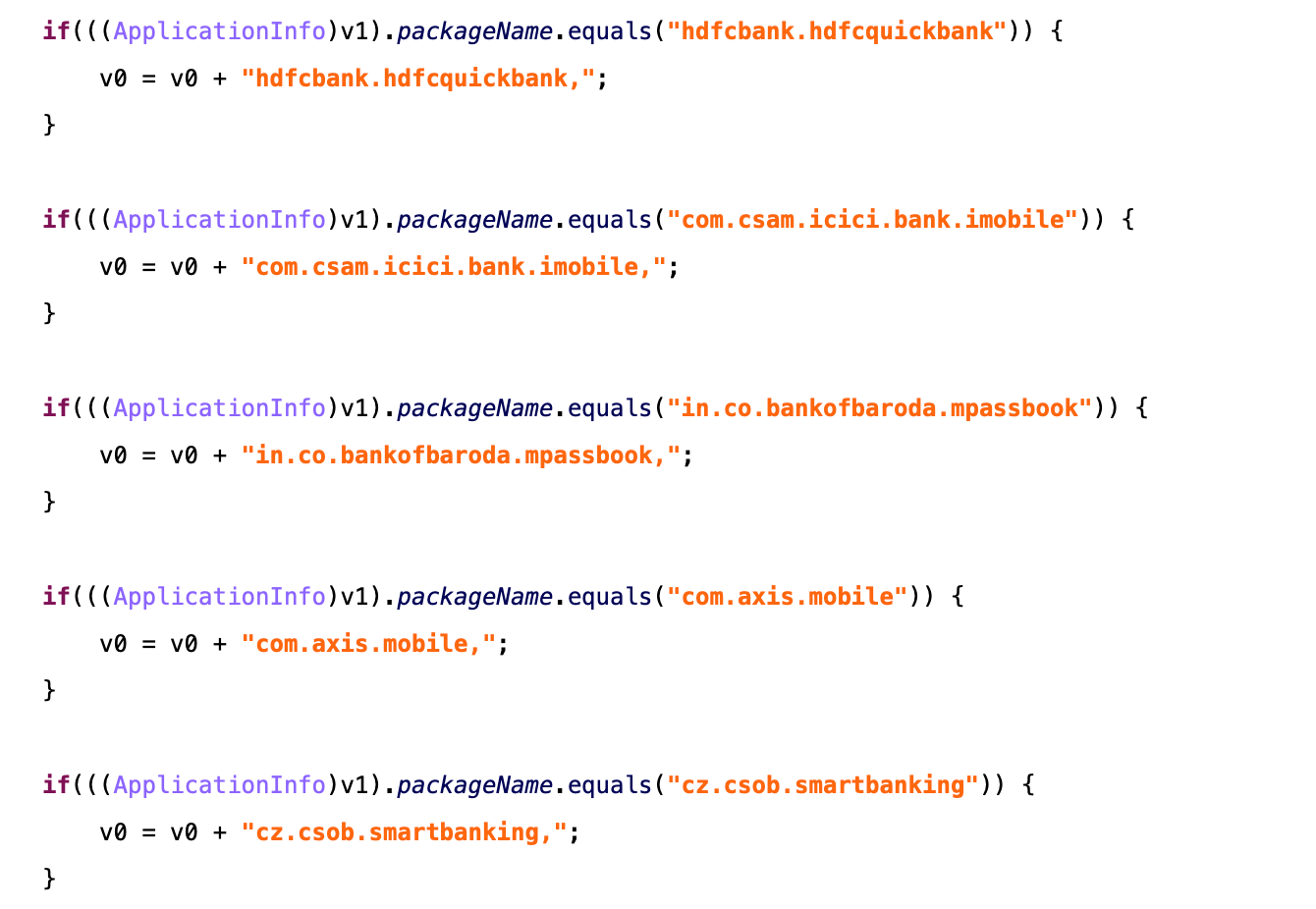

図5:Anubisが攻撃の対象とする金融アプリを示すコード

| パッケージ名 | アプリの概要 |

| com.orangefinanse | Kompakt Finanse produkty bankowe dostarcza mBank(ポーランドの銀行「mBank」が提供するモバイルバンキングプラットフォーム「Kompakt Finanse」) |

| pl_pl.ceneo | ポーランド国内最大の価格比較アプリ |

| may.maybank.android | マレーシアの大手銀行Maybank(メイバンク、Malayan Banking Berhad)が提供するオンラインバンキングアプリ |

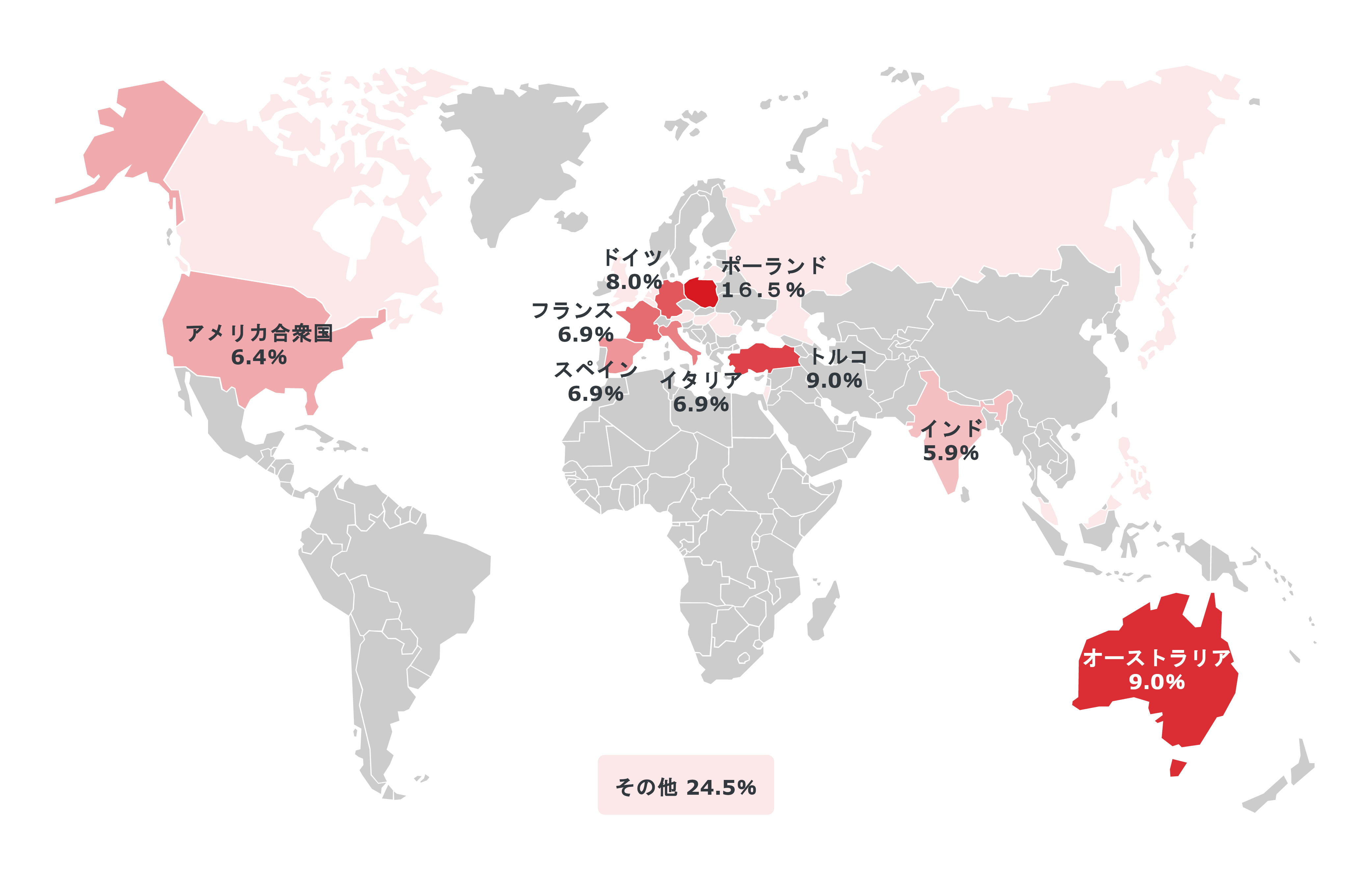

Anubisは、合計188個の金融関連アプリを攻撃の対象とします。確認されたアプリの多くは、図6に示されているように、ポーランド、オーストラリア、トルコ、ドイツ、フランス、イタリア、スペイン、アメリカ合衆国、インドにおいて確認されました。

図6:Anubisに狙われた金融関連アプリの地理的分布

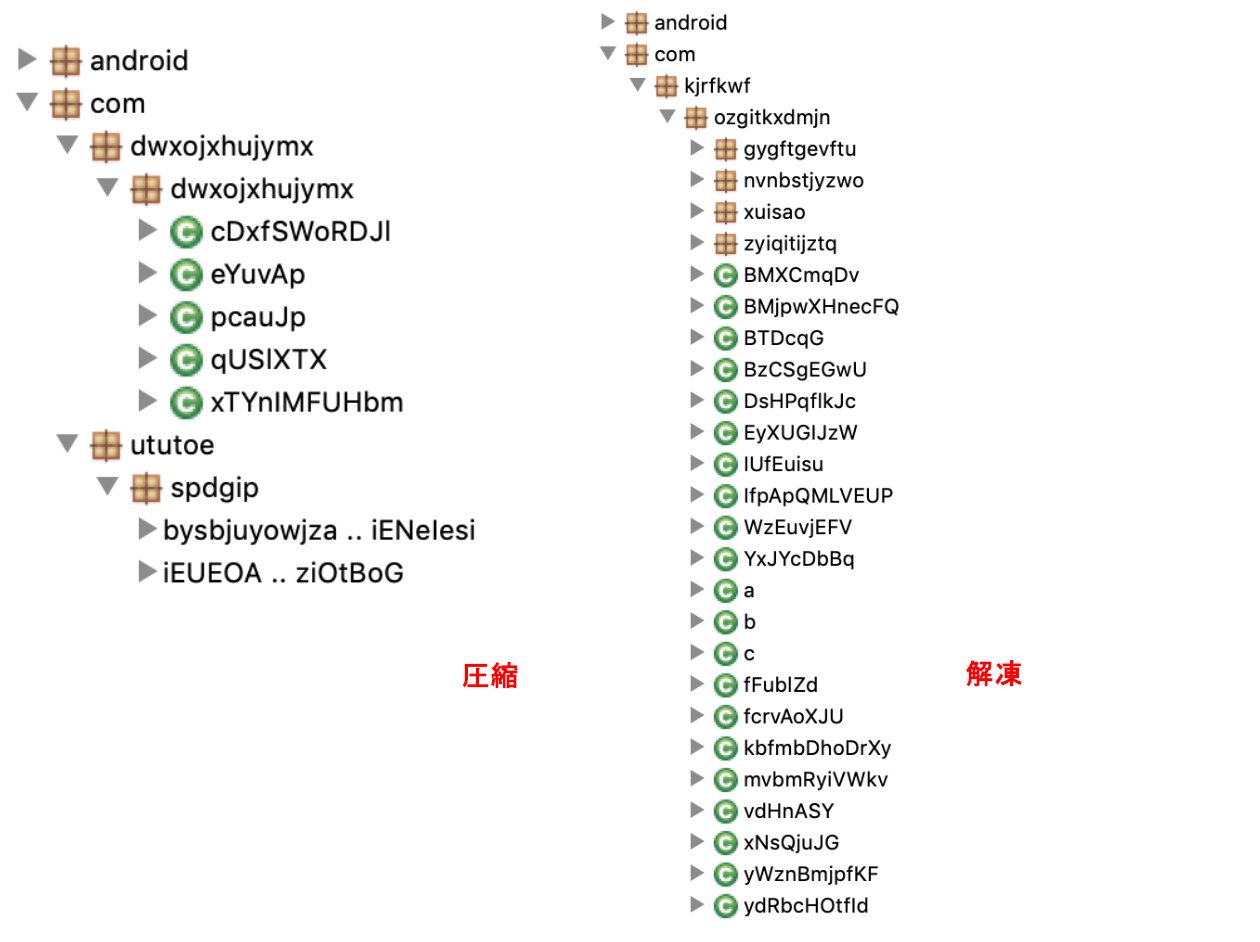

「Google Services」というラベルを持つAnubisの亜種(SHA256値:77a602217b272955ca255634da9a9736431ac6e244b104fd2bb6656f99ab6cab)を解析したところ、この亜種が持つ不正な機能を確認するためには、まずはこの検体を解凍する必要があることが分かりました。 その結果、ラベル「Google Services」を利用する検体は、ラベル「OperatorGüncellemesi」を利用する検体と同様に、情報窃取と仮想環境の検出が可能であることを確認しました。

図7:「Google Services」のラベルを持つAnubisの検体

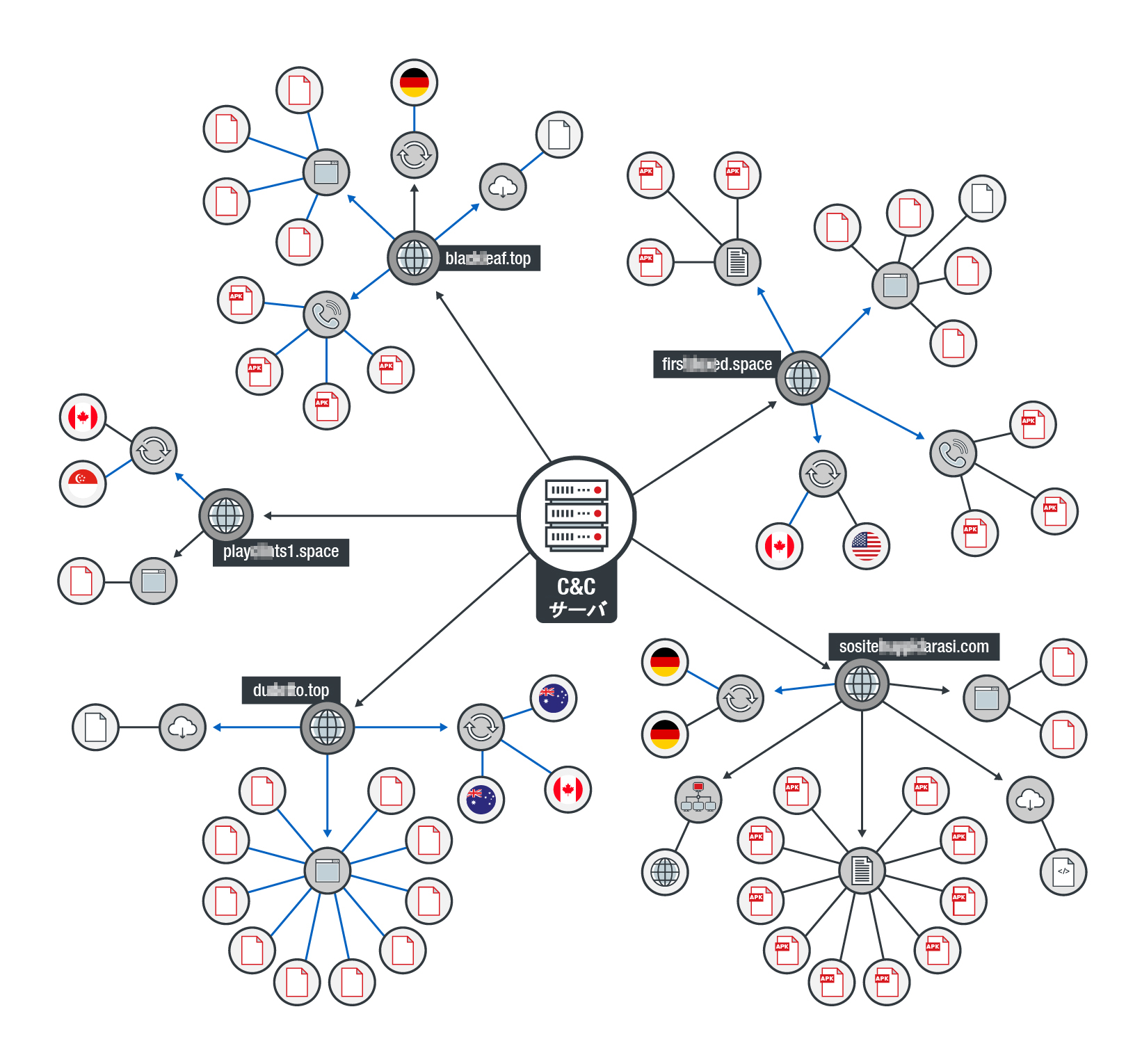

■Anubisによるコマンド&コントロール(C&C) 通信の相関関係

Anubisが使用するC&Cサーバはさまざまな国に拡散されています。 クラウドサービスを利用して展開されるものもあれば、インターネットデータセンタ(IDC)サーバを利用して展開されるものもあります。 以下の図8は、AnubisがC&Cサーバを介してペイロードをダウンロードするドメインを示しています。

図8:ペイロードを取得するドメインを含むAnubisのC&Cインフラストラクチャ

AnubisのC&C通信に関連する活動をさらに調査したところ、今回Anubisを利用した攻撃者は、TwitterなどのソーシャルメディアとGoogleのショートリンクを利用して、前述の遠隔コマンドを2014年以降送信していたことが分かりました。コマンドを送信した攻撃者が所有するTwitterアカウントのフォロワーは主にトルコ語を使用していました。この攻撃者が使用するアカウントの登録日の1つから、おそらくこの攻撃者の活動は約12年間行われていると弊社は推測しています。

図9: Anubisの攻撃者のTwitterアカウントとGoogleのショートリンクを悪用したC&Cコマンド

■被害に遭わないためには

トレンドマイクロが確認した膨大な量の検体から、Anubisの製作者や攻撃者が、不正な活動のためにいかに積極的にAnubisを利用しているのかということが伺えます。アプリをインストールする際、特にモバイル機器がBYOD環境で使用されている場合は、ユーザは常に適切なセキュリティ対策を実践することを心がけましょう。

■トレンドマイクロの対策

以下のセキュリティ対策製品/ソリューションはこのような脅威からユーザを保護します。

- モバイル向けセキュリティ対策アプリ(個人利用者向け)「ウイルスバスター™ モバイル」

- モバイルセキュリティ対策・デバイス管理製品(法人利用者向け)「Trend Micro Mobile Security™」

- クラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能「モバイルアプリケーションレピュテーション(MAR)」技術

■侵入の痕跡(Indicators of Compromise、IoCs)

侵入の痕跡(Indicators of Compromise、IoCs)はこちらを参照してください。

参考記事:

- 「Anubis Android Malware Returns with Over 17,000 Samples」

by Tony Bao (Mobile Threats Analyst)

翻訳: 下舘 紗耶加(Core Technology Marketing, Trend Micro™ Research)