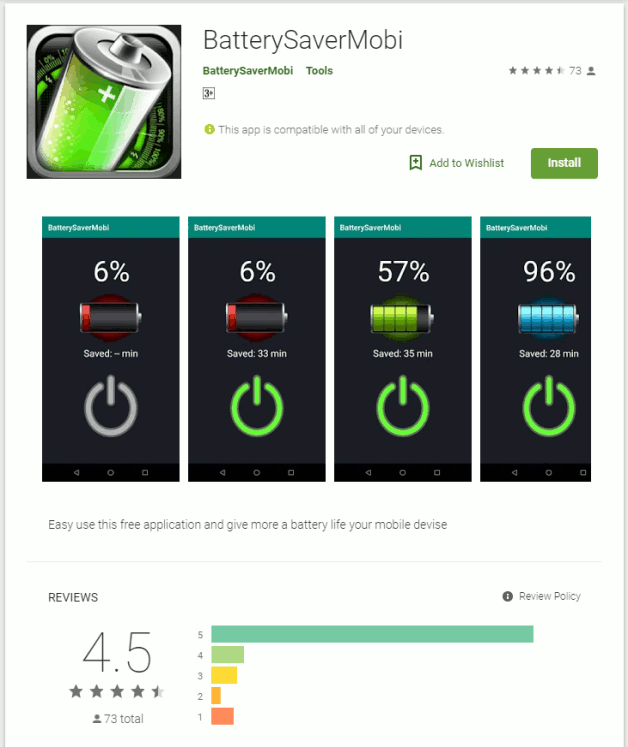

トレンドマイクロは2019年1月、感染端末にオンライン銀行詐欺ツール(バンキングトロジャン)をドロップするAndroid端末向け不正アプリ(「ANDROIDOS_ANUBISDROPPER」として検出)をGoogle Playで2つ確認しました。これらの不正アプリはユーティリティアプリに偽装しており、「Currency Converter」および「BatterySaverMobi」という名前が付けられていました。Googleはすでにこれらの不正アプリをGoogle Playから削除しています。

図 1:Google Playで確認された不正アプリ

「BatterySaverMobi」と「Currency Converter」

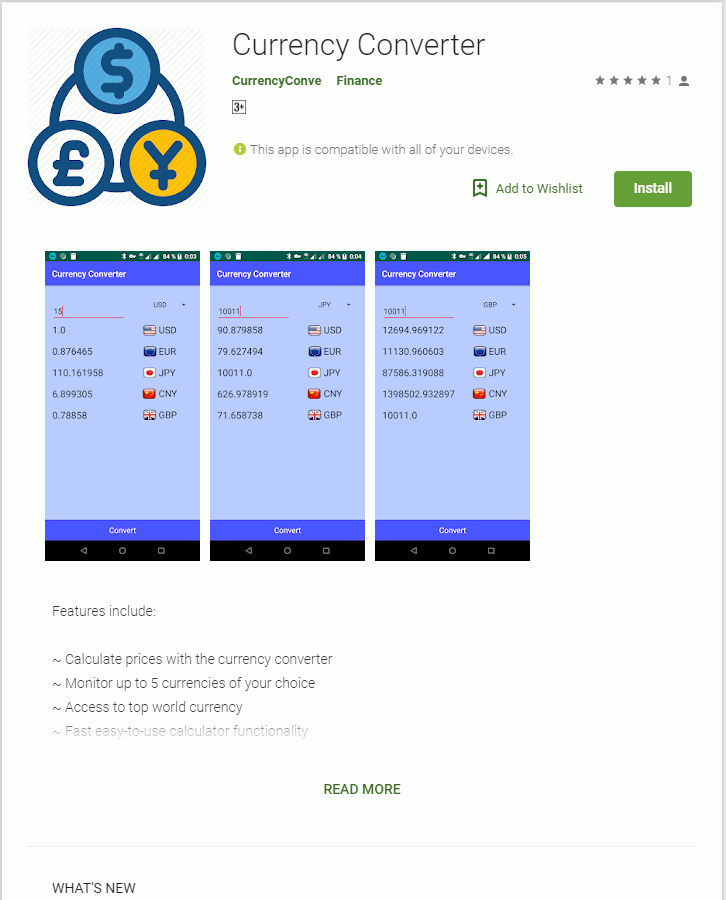

確認された不正アプリの1つBatterySaverMobiは、削除されるまでに5,000回以上ダウンロードされており、73件のレビューで平均星4.5個の評価を受けていました。ただし、匿名ユーザによるものやアプリの詳細に触れていないもの、意味の通じないものなど、正当なレビューではないと思われるレビューも含まれています。

図 2:「BatterySaverMobi」の詳細ページ

5,000回以上のダウンロードや匿名ユーザによる高評価レビューが確認できる

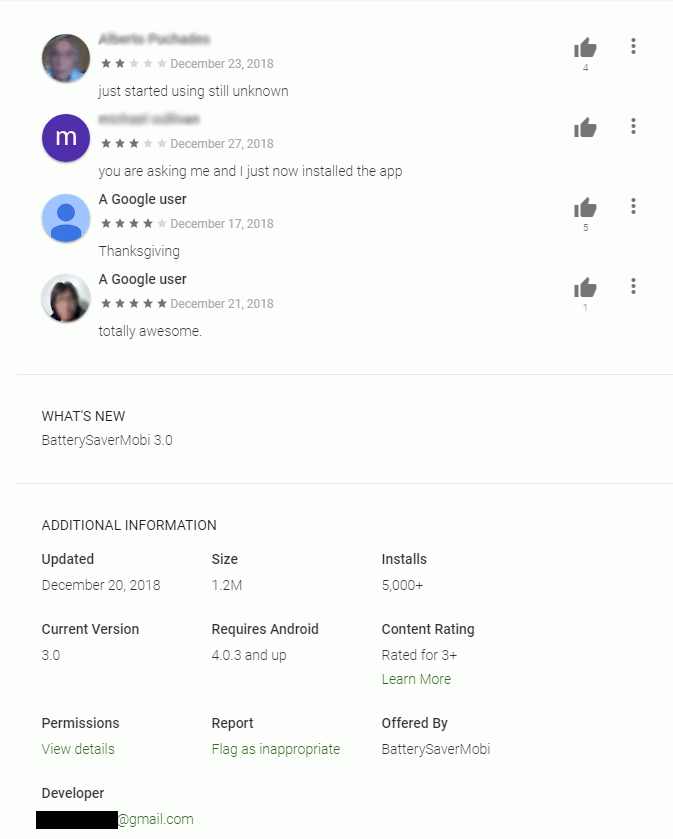

■ユーザの動きを感知しサンドボックスによる解析を回避

これらの不正アプリは、従来の回避手法とは異なり、端末の動きを感知することでサンドボックスによる解析を回避します。通常、モバイル端末のモーションセンサーはユーザの動きを感知してデータを生成します。しかし、サンドボックス環境のエミュレータがアプリを実行している場合、モーションセンサーでそのようなデータは生成されないでしょう。このような想定のもと、端末の動きを感知できない場合、不正アプリはコードの実行を停止します。

図 3:デバイスの動きを感知して不正コードを実行

■バンキングトロジャン「Anubis」をドロップ

解析により、問題の不正アプリは、感染端末にバンキングトロジャン「Anubis」に関連したペイロードをドロップすることが確認されました。このペイロードのコードはAnubisの既知の検体に非常によく似ていました。接続するコマンド&コントロール(C&C)サーバのドメイン「aserogeege[.]space」もAnubisとのつながりが確認されているものです。C&CサーバのIPアドレス「47[.]254[.]26[.]2」には「aserogeege[.]space」の他に18個のドメインが割り当てられており、Anubisはこれらのドメインのサブドメインを使用します。対応するIPアドレスは頻繁に変更されており活動の活発さが伺えます。2018年10月以降にはIPアドレスが6回変更されたと考えられています。

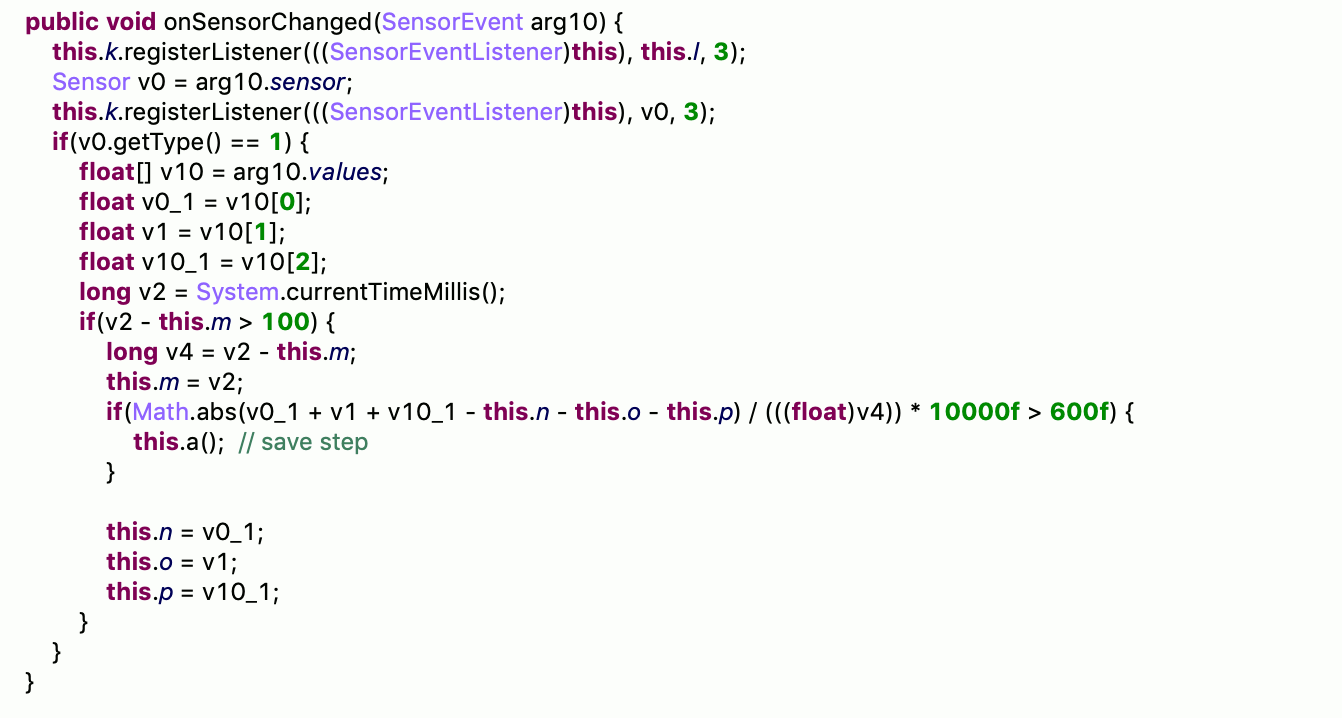

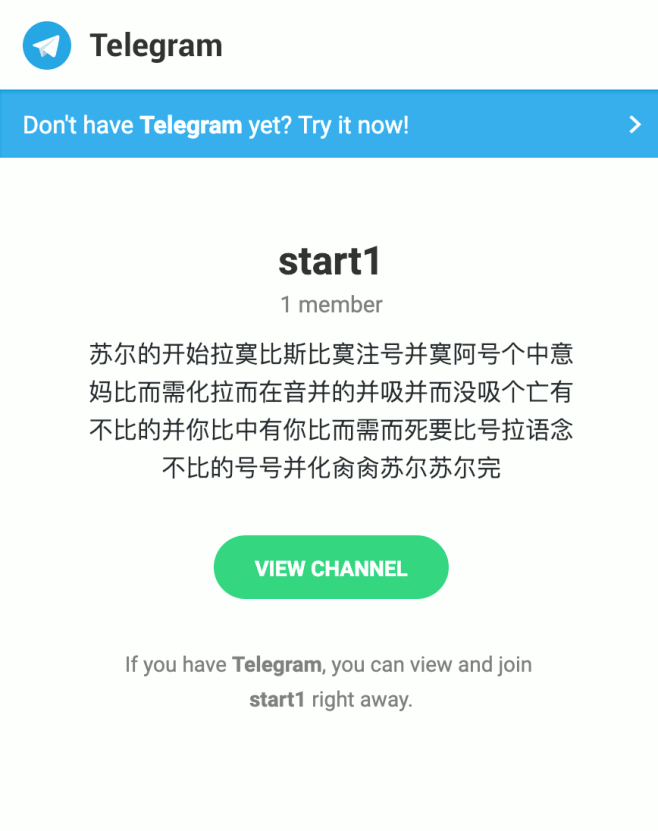

■AnubisのAPKをインストールするように誘導

C&Cサーバの情報を隠ぺいする手法の1つに外部のWebページに埋め込む方法があります。問題の不正アプリは、実行環境の確認後、Twitterまたはインスタントメッセージサービス「Telegram」にリクエストを送信し、レスポンスのHTMLコンテンツを構文解析してC&Cサーバのドメイン「aserogeege[.]space」を取得します。

図 4:エンコードされた文字列をデコードするとC&Cサーバ情報が得られる

次に、C&CサーバにHTTP POSTリクエストを送信し、コマンドの有無を確認します。

| コマンド | 操作 |

| 「::apk::」 | APKをダウンロードし、インストールするようにユーザを誘導 |

| 「kill」 | 不正コードの実行を停止 |

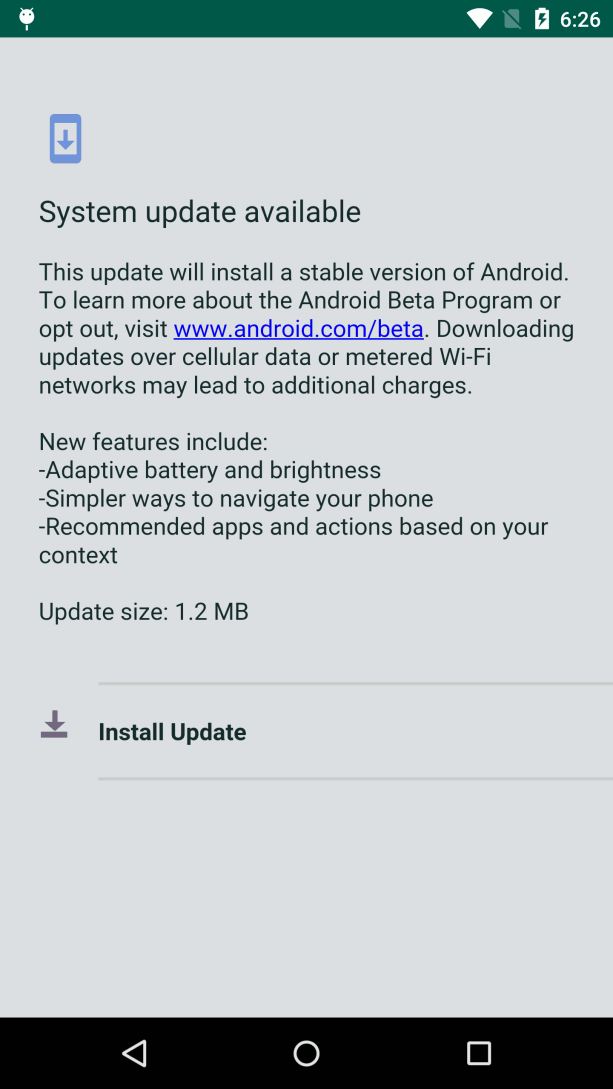

C&Cサーバが「::apk::」コマンドを返すと、バックグラウンドでAnubisの「Android application package(APK)」がダウンロードされます。不正アプリは、システム更新プログラムを装って問題のAPKをインストールするようにユーザを誘導します。

図 5:システム更新プログラムを装ってペイロードをインストールさせる

■バンキングトロジャン「Anubis」の挙動

バンキングトロジャンAnubisは、無害なアプリを装ってユーザにいくつかの権限を要求します。一般的なバンキングトロジャンは、正規画面の上に偽の画面を重ねて表示することで、ユーザが偽の画面に入力した認証情報を窃取します。しかし、Anubisにはキーロガーが組み込まれており、ユーザの入力を直接記録することで認証情報を窃取します。スクリーンショットを取得する機能も備えており、これも認証情報を窃取する1つの方法になっています。

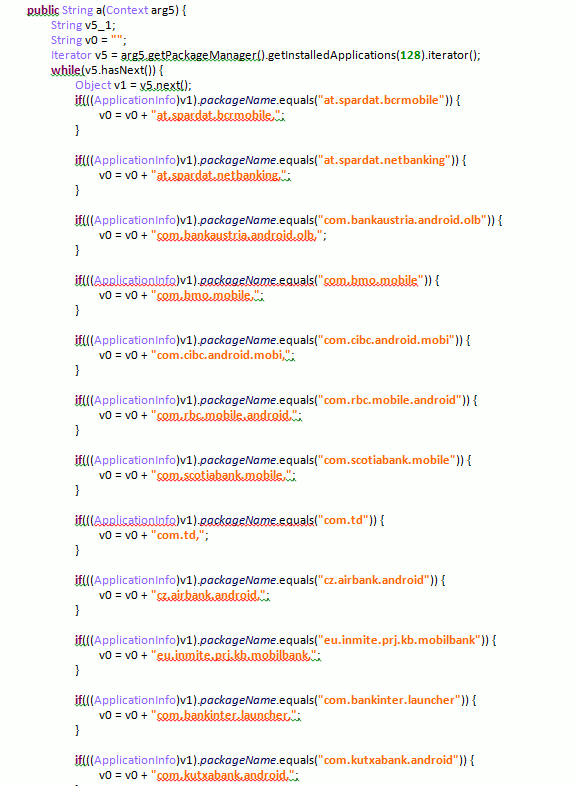

トレンドマイクロのデータによると、Anubisの最新バージョンは日本を含む93カ国で拡散されており、合計で400件以上の検出を確認しています。また、国内銀行を含む377種類の銀行アプリを対象としてユーザのアカウント情報を窃取します。

Anubisが許可を要求する権限には、連絡先情報と位置情報へのアクセス、音声録音、テキストメッセージ(ショートメッセージサービス、SMS)の送信、通話の発信、外部ストレージへの書き込みが含まれます。Anubisはこれらの権限を利用し、登録された連絡先へのスパムメール送信や通話発信などの不正活動を実行します。セキュリティ企業「Quick Heal Technologies」による以前の調査では、Anubisの複数のバージョンが暗号化型ランサムウェア機能を備えていたことが報告されています。

図 6:Anubisが狙う銀行アプリのパッケージ名(一部)

■被害に遭わないためには

モバイル端末は多くの情報を保存しており、さまざまなアカウントへの接続に利用されるため、セキュリティの侵害を受けた場合、多くのユーザに重大な影響をもたらす可能性があります。特に銀行アプリを利用しているユーザは、認証情報の入力を要求するアプリに十分注意し、それが正規のものであることをよく確認してください。

■トレンドマイクロの対策

以下のセキュリティ対策製品/ソリューションはこのような脅威からユーザを保護します。

- モバイル向けセキュリティ対策アプリ(個人利用者向け)「ウイルスバスター™ モバイル」

- モバイルセキュリティ対策・デバイス管理製品(法人利用者向け)「Trend Micro Mobile Security™」

- クラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能「モバイルアプリケーションレピュテーション(MAR)」技術

■侵入の痕跡(Indicators of Compromise、IoCs)

関連するSHA256値は以下の通りです。

- b012eb5538ad1d56c5bdf9fe9562791a163dffa4

- bc87c9fffcdac4eea1b84c62842ce1138fd90ed6

- 7e025e21d445be9b6b12a9181ada4bab3db5819c

- e29c814c2527ebbac11398877beea2bc75b58ffd

ペイロードのSHA256値は以下の通りです。

- 16fc9bc96f58ba35a04ade2d961b0108d135caa5

C&Cサーバのドメインは以下の通りです。

- Areadozemode[.]space

- selectnew25mode[.]space

- twethujsnu[.]cc

- project2anub[.]xyz

- taiprotectsq[.]xyz

- uwannaplaygame[.]space

- projectpredator[.]space

- nihaobrazzzahit[.]top

- aserogeege[.]space

- hdfuckedin18[.]top

- dingpsounda[.]space

- wantddantiprot[.]space

- privateanbshouse[.]space

- seconddoxed[.]space

- firstdoxed[.]space

- oauth3[.]html5100[.]com

- dosandiq[.]space

- protect4juls[.]space

- wijariief[.]space

- scradm[.]in

参考記事:

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)