トレンドマイクロは、Miraiの新しい亜種(Backdoor.Linux.MIRAI.VWIPTとして検出)を確認しました。この亜種は合計13件の脆弱性を利用します。そのほとんどが以前のMiraiに関連した攻撃において利用されてきました。典型的なMiraiの亜種はバックドアと分散型サービス拒否(Distributed Denial of Service、DDoS)の機能を持っています。しかしながら、今回の場合、13件の脆弱性すべてを1つの活動においてまとめて使用した初めての事例として、他のMiraiの事例と比べて注目されています。

この攻撃は、2019年4月にMiraiの活動について最後に弊社が報告したわずか数週間後、さまざまなルータが狙われた際に確認されました。いくつかの脆弱性はMiraiの亜種による以前の攻撃でも利用されていました。

■新たに確認されたMiraiの亜種について解説

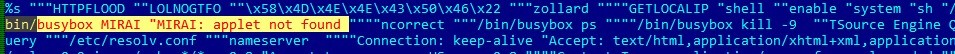

今回の事例で確認されたMiraiの新しい亜種は、トレンドマイクロが設置したハニーポットの1つから検出されました。このハニーポットはモノのインターネット(Internet of Things、IoT)に関連する攻撃を探すことを目的として設置されていました。この亜種は複数の拡散手段を持っており、データを暗号化するためのXOR鍵が3種類確認されました。各XOR鍵は以下の文字列を暗号化するために使用されています。

- 辞書攻撃

XORを使用して復号したマルウェアの文字列から、このマルウェアがMiraiの亜種であることが判明しました。復号した文字列は、以下の図1に示されています。

図1:Miraiとの関連を示す復号された文字列

トレンドマイクロは、この亜種によって利用されているさまざまなURLも確認しました。以下に示されている一番上のURLはコマンド&コントロール(C&C)サーバとして動作します。一方で、残りのURLはダウンロードおよびファイル作成リンクとして動作します。このダウンロードおよびファイル作成リンクでは、無料のダイナミックDNS(Domain Name Server)プロバイダ「hopTo」の利用が注目すべき点です。

- hxxp://35[.]<省略>[.]123:1337

- hxxp://<省略> [.]hopto[.]org/shiina/tmp.arm7

- hxxp://<省略> [.]hopto[.]org/shiina/tmp.mips

- hxxp://<省略> [.]hopto[.]org/love.sh

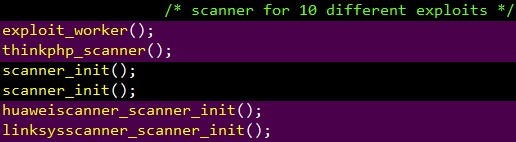

新しい亜種のコードを調査したところ、この亜種がどのようにして拡散されるのかについての詳細が明らかになりました。図2において示されている始めの3つの関数は、Webアプリケーション開発フレームワーク「ThinkPHP」と、「Huawei」および「Linksys」製の特定のルータの脆弱性をスキャンする関数です。

図2: 13件の脆弱性のうち、3つの脆弱性をスキャンする機能を示すMiraiの亜種のコード

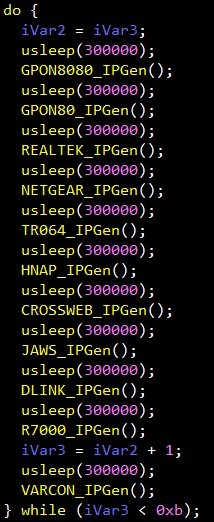

また、図3に示されているように、この攻撃で利用された残りの10件の脆弱性をスキャンする関数は「exploit_worker()」関数の中にあります。

図3:残りの10件の脆弱性を示すMiraiの亜種のコード

これらの脆弱性を介した拡散機能以外に、トレンドマイクロは、このMiraiの亜種が、いくつかの一般的な認証情報を利用する辞書攻撃機能も備えていることを確認しました。ここで利用されている認証情報の一覧は、本記事下部の「侵入の痕跡」(IoC)を参照してください。

■脆弱性について解説

前述のように、今回確認された亜種は、一度の活動で13件の脆弱性すべてを利用した初めてのMiraiの亜種の事例です。 これらの脆弱性を突く攻撃は、ルータ、監視製品、その他の機器に見られる欠陥を利用します。 しかし、この13件の脆弱性がサイバー犯罪者によって利用されたのは今回が初めてではありません。以下の表1は、これらの脆弱性を利用した他の攻撃事例とともに、 13件の脆弱性についてまとめたものです。

| 脆弱性 | 脆弱性の概要と影響を受けたデバイス | 関連する攻撃事例 | |

| 1 | Vacron NVRにおけるRCE | 「Vacron」製ネットワークビデオレコーダー(NVR)デバイスに対する遠隔からのコード実行(Remote Code Execution、RCE)脆弱性 | Omni |

| 2 | CVE-2018-10561、CVE-2018-10562 | 「Dasan」製GPON(Gigabit Passive Optical Network)ルータに対する認証回避およびコマンド注入脆弱性 | Omni、Miraiの亜種によるネットワークスキャン活動 |

| 3 | CVE-2015-2051 | 特定の「D-Link」製機器で動作するHNAP(Home Network Administration Protocol)のSOAPAction-headerコマンド実行の脆弱性 | Omni、Hakai |

| 4 | CCTV-DVRにおけるRCE | 複数のCCTV-DVRベンダに対するRCEの脆弱性 | Omni、Yowaic |

| 5 | CVE-2014-8361 | miniigdデーモンを備えるRealtekSDKを利用した、さまざまなデバイスに影響を与えるUPnP(Universal Plug and Play)のSOAP(Simple Object Access Protocol)コマンド実行の脆弱性 | Omni |

| 6 | UPnP SOAP TelnetDにおけるコマンド実行 | D-Link製デバイスにおけるUPnP SOAPコマンド実行の脆弱性 | Omni |

| 7 | Eir製ルータのWAN側における遠隔からのコマンド注入 | Eir D1000ワイヤレスルータのワイド・エリア・ネットワーク(WAN)側における遠隔からのコマンド注入脆弱性 | Omni |

| 8 | Netgear製ルータの Setup.cgiにおけるRCE | Netgear DGN1000デバイスを狙うRCE脆弱性 | Omni |

| 9 | CVE-2016-6277 | Netgear R7000およびR6400デバイスにおける遠隔から任意のコマンド実行が可能になる脆弱性 | Omni、VPNFilter |

| 10 | MVPower DVRにおけるシェルコマンドの実行 | MVPowerデジタルビデオレコーダ(DVR)における未認証のRCE脆弱性 | Omni |

| 11 | CVE-2017-17215 | Huawei HG532ルータにおける任意のコマンド実行の脆弱性 | OmniSatoriMiori |

| 12 | Linksys製ルータにおけるRCE | Linksys EシリーズルータのRCE脆弱性 | TheMoon |

| 13 | ThinkPHP 5.0.23/5.1.31 におけるRCE | オープンソースのWeb開発フレームワーク「ThinkPHP 5.0.23 / 5.1.31」におけるRCE脆弱性 | HakaiYowai |

セキュリティ企業「Paloalto Networks」のリサーチチーム「Unit 42」の報告によれば、これらの脆弱性のうち、11件は2018年にMiraiの亜種「Omni」によって利用されていました。残りの2件である「Linksys」製ルータと「ThinkPHP」におけるRCE脆弱性のみが、以前のMiraiの活動の一部では利用されていませんでしたが今回の新しい亜種によって利用された脆弱性です。これら2つの脆弱性はごく最近の攻撃で利用されており、その中にはCVE-2018-10561、CVE-2014-8361、UPnP SOAP TelnetDにおけるコマンド実行脆弱性、およびCVE-2017-17215も利用されていました。

また、トレンドマイクロは「Gafgyt」の亜種である「Hakai」とMiraiの亜種である「Yowai」による、脆弱性「CVE-2015-2051」とCCTV-DVRにおけるRCE脆弱性の利用について調査しました。この調査では、この2つのマルウェアの亜種がThinkPHPにおけるRCE脆弱性をどのように利用したのかが詳しく示されています。

■被害に遭わないためには

この新しい亜種を使用した攻撃者は、他の攻撃で利用されたコードをただコピーしていると考えられます。それと共に、以前の事例で使用されていた脆弱性攻撃コードが利用されたと見られます。また、攻撃者が使用する脆弱性の選択は、影響を受けるデバイスの多くが広く使用されており、多くのユーザがそれらの脆弱性に対処するために公開された修正プログラムをまだ適用していないだろうという考えに基づいています。

弊社では、活動の背後にある動機については推測することしかできませんが、本記事で言及されたMiraiの亜種の拡散と攻撃に関して講じることの可能な予防策があります。ユーザは、そのようなマルウェアによって利用される脆弱性に対処する適切な修正プログラムとと更新プログラムを適用することが大切です。 また、ネットワークに接続する製品を選ぶ際は特に注意を払い、製造元のセキュリティ方針とと更新プログラムの公開における一貫性を考慮しましょう。

■トレンドマイクロの対策

トレンドマイクロの「Trend Micro Smart Home Network™」を搭載したルータや、家庭用ルータを中心に構成されるホームネットワークを保護する「ウイルスバスター for Home Network」では、トレンドマイクロがクラウド上に保有するWebレピュテーションデータベースと連携し、フィッシング詐欺サイトやウイルスの配布サイトなど不正サイトへのアクセスをブロックします。また、家庭内に接続されている各デバイスへの脆弱性を悪用する攻撃をネットワークレイヤでブロックし、ルータなどの脆弱性を悪用する攻撃に対応します。

組込み型ホームネットワークセキュリティ「Trend Micro Smart Home Network™」を搭載したルータをご利用のお客様は、以下のルールによって本記事で解説した脆弱性を利用する脅威から守られています。

- 1058632: EXPLOIT Linksys E-series Unauthenticated Remote Code Execution Exploit (EDB-31683)

- 1059669: WEB D-Link Multiple Routers HNAP Protocol Security Bypass Vulnerability (BID-37690)

- 1133255: WEB Remote Command Execution in XML -1

- 1133310: WEB Netgear R7000 Command Injection -1.1 (CVE-2016-6277)

- 1133419: WEB Netgear R7000 Command Injection -1.2 (CVE-2016-6277)”

- 1133498: WEB Remote Command Execution via Shell Script -1.u

- 1133650: WEB Multiple CCTV-DVR Vendors Remote Code Execution

- 1134286: WEB Realtek SDK Miniigd UPnP SOAP Command Execution (CVE-2014-8361)

- 1134287: WEB Huawei Home Gateway SOAP Command Execution (CVE-2017-17215)

- 1134610: WEB Dasan GPON Routers Command Injection -1.1 (CVE-2018-10561)

- 1134611: WEB Dasan GPON Routers Command Injection -1.2 (CVE-2018-10561)

- 1134687: WEB Netgear DGN1000 And Netgear DGN2200 Unauthenticated Command Execution

- 1134812: WEB GPON Routers Command Injection (CVE-2018-10562)

- 1134891: WEB Dasan GPON Routers Command Injection -1.3 (CVE-2018-10561)

- 1134892: WEB Dasan GPON Routers Command Injection -1.4 (CVE-2018-10561)

- 1135215: WEB ThinkPHP Remote Code Execution

- 1135617: WEB VACRON NVR board.cgi cmd Remote Command Execution

ネットワーク挙動監視ソリューション「Deep Discovery™」は、今日の気づけない標的型攻撃や巧妙化する脅威をリアルタイムで検出および分析し、対処します。専用のエンジンとカスタムサンドボックス機能を使用し、攻撃のライフサイクル全体で相関分析を行い、エンジンやパターンの更新無しで脅威を検知します。このようなソリューションを支える「XGen™セキュリティ」は、AI 技術をはじめとする先進技術と実績の高いスレットインテリジェンスを融合した防御アプローチにより、データを保管するサーバ、データを交換するネットワーク、データを利用するユーザの各レイヤーで最適化されたセキュリティを提供します。Web/URLフィルタリング、挙動解析、カスタムサンドボックスのような機能を備えたクロスジェネレーション(XGen)セキュリティアプローチは、既知または未知/未公開の脆弱性を狙い、個人情報の窃取や暗号化、不正な仮想通貨マイニング活動を実行する脅威をブロックします。XGen は「Hybrid Cloud Security」、「User Protection」、そして「Network Defense」へのソリューションを提供するトレンドマイクロ製品に組み込まれています。

「Deep Discovery ™ Inspector」 をご利用のお客様は、以下のルールによって本記事で解説した脆弱性を利用する脅威から守られています。

- 2385: SOAP RCE EXPLOIT – HTTP (Request)

- 2485: CCTV-DVR Remote Code Execution – HTTP (Request)

- 2543: VACRON Remote Code Execution Exploit – HTTP (Request)

- 2547: NETGEAR DGN1000/DGN2200 Remote Code Execution – HTTP (Request)

- 2548: LINKSYS Remote Code Execution – HTTP (Request)

- 2575: Command Injection via UPnP SOAP Interface – HTTP (Request)

- 2630: HNAP1 Remote Code Execution Exploit – HTTP (Request)

- 2639: CVE-2018-10562 – GPON Remote Code Execution – HTTP (Request)

- 2786: ThinkPHP 5x Remote Code Execution – HTTP (Request)

この脅威に関連する侵入の痕跡(IoC)の一覧は、こちらを参照してください。

参考記事:

- 「New Mirai Variant Uses Multiple Exploits to Target Routers and Other Devices」

by Augusto Remillano II and Jakub Urbanec

翻訳: 下舘 紗耶加(Core Technology Marketing, TrendLabs)