暗号化型ランサムウェア「Dharma」は2016年に登場していますが、世界中のユーザや法人を標的にしてその被害を拡大させ続けています。有名な攻撃として、2018年11月に「Dharma」が米国テキサス州の病院システムに感染した事例があげられます。保存されていた記録の多くが暗号化されましたが、 幸いなことに、病院は身代金を支払うことなくこの攻撃による被害から復旧することができました。トレンドマイクロは、2019年4月、検出回避のためにソフトウェアのインストールを利用してその活動を隠ぺいしようとするDharmaの新しい検体を確認しました。

■ランサムウェア「Dharma」を使用する攻撃者が正規ソフトウェアを悪用

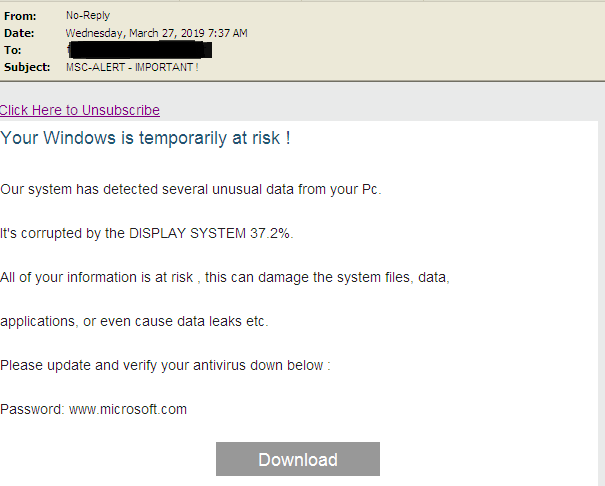

Dharmaの新しい検体は、このランサムウェアがいまだにスパムメールを介して配布されていることを示しています。典型的なスパムメールと同様に、Dharmaを拡散するメールは、ファイルをダウンロードするようにユーザを誘導します。 ユーザがダウンロードリンクをクリックすると、ファイルを入手する前にパスワードの入力を求められます。このパスワードは、図1に示されているように、電子メールのメッセージで提供されます。

図1: ランサムウェア「Dharma」を送りつけるスパムメール

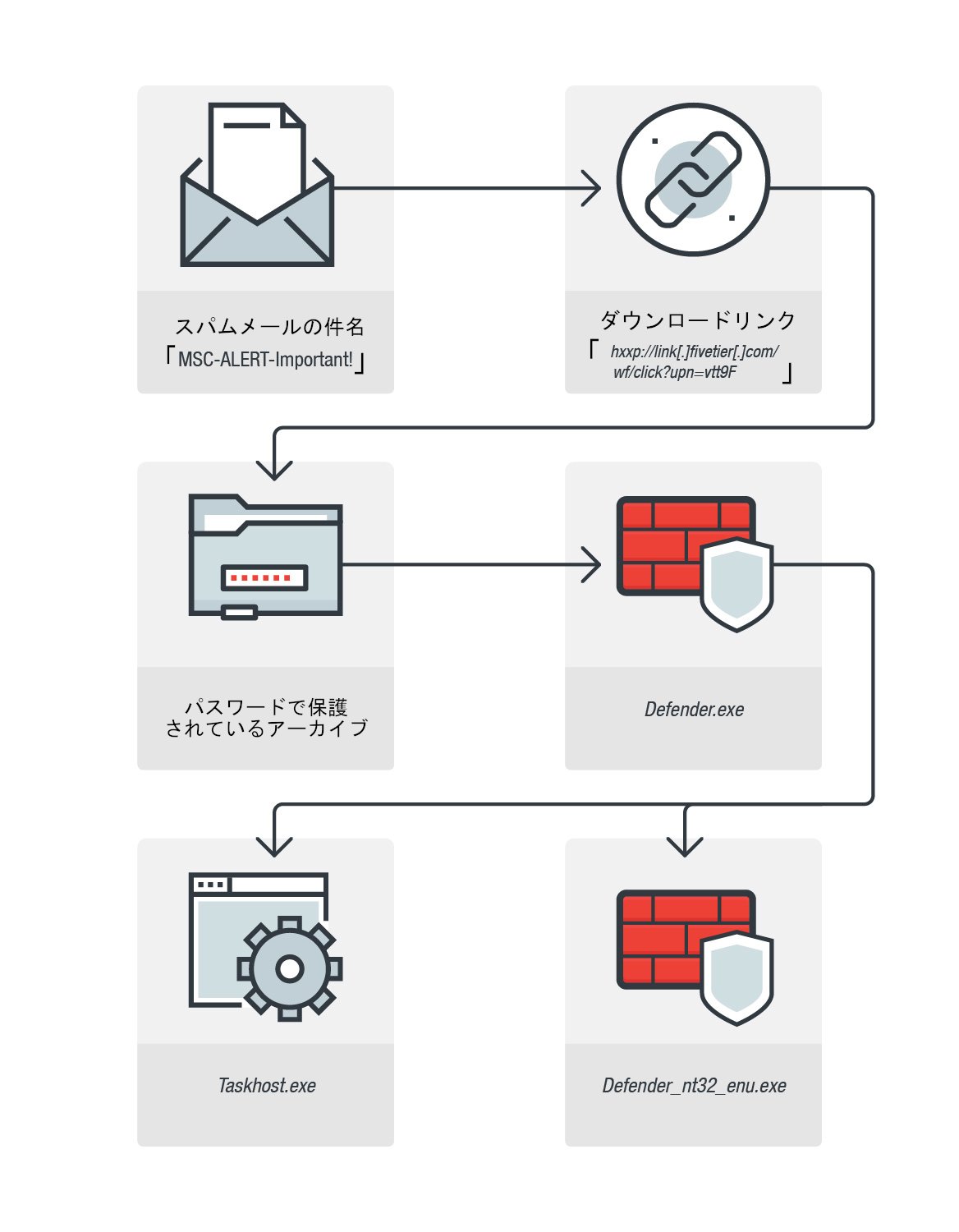

下の図はDharmaの感染の流れです。

図2:ランサムウェア「Dharma」の感染の流れ

このダウンロードされたファイルは、「Defender.exe」という名前の自己解凍型アーカイブです。このファイルは、不正なファイル「taskhost.exe」(「RANSOM.WIN32.DHARMA.THDAAAI」として検出)、さらに「Defender_nt32_enu.exe」という名前に変更された旧バージョンのウイルス対策ソフトを削除するソフトウェア「ESET AV Remover」のインストーラを作成します。

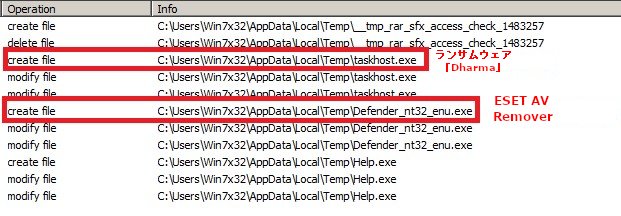

図3:.自己解凍型アーカイブ「Defender.exe」の実行

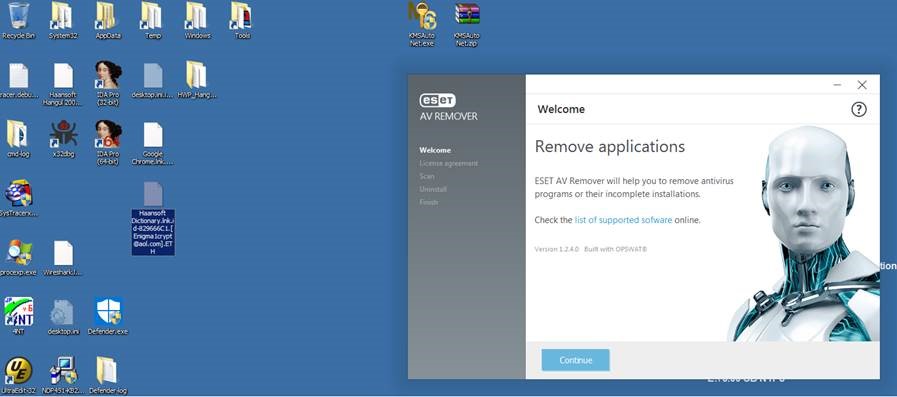

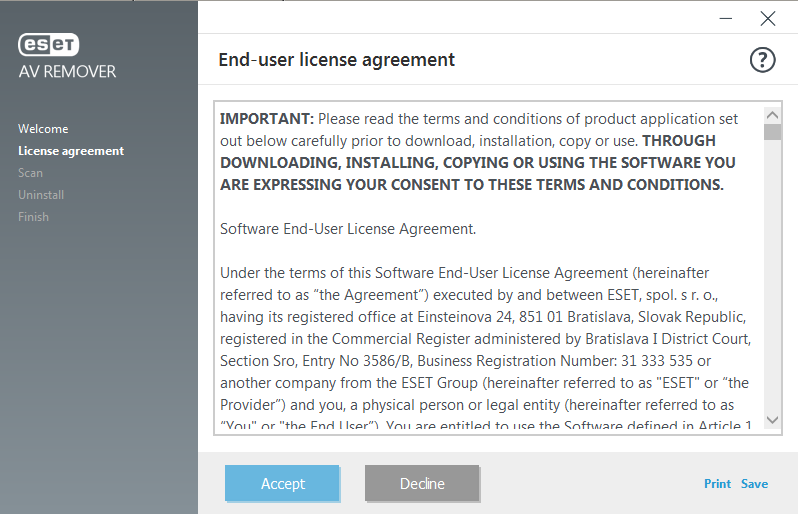

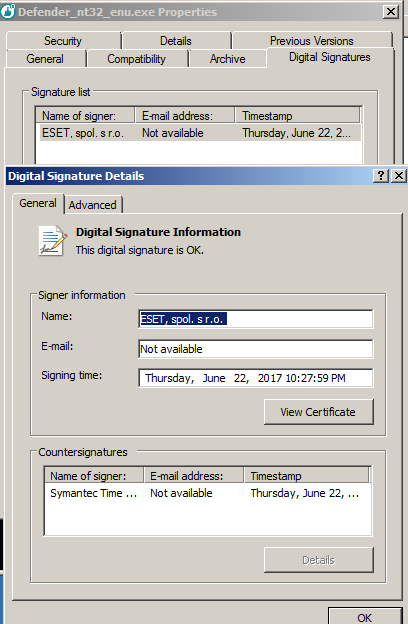

このランサムウェアは、古いESET AV Removerのインストーラを使用します。初期調査ではこのインストーラは正規のものから変更されていないように見え、実際に正規のインストーラでした。このようにして、標的となったデバイス上のファイルを暗号化する際にユーザの注意をそらします。自己解凍型アーカイブが実行されると、Dharmaはバックグラウンドでファイルの暗号化を開始し、ESET AV Removerのインストールが始まります。 スクリーン画面にはESET AV Removerの画面が表示されますが、これはDharmaによる不正な活動をユーザに気づかれないように隠そうとするものです。以下の図4はその様子です。

図4:ソフトウェアのインストールがランサムウェアの活動を隠ぺい

図5:ソフトウェアのインストールは暗号化を行うマルウェアとは異なるインスタンスとして実行される

このESET AV Removerは、通常の手順を通してインストールされ、実際に動作します。ただし、インストールが開始されていなくても問題のDharmaはファイルを暗号化をしてしまいます。DharmaはAV Removerのインストールとは異なるインスタンスとして実行されるため、それぞれの挙動の間に関連はありません。

Dharmaに付属したAV Removerはは正規のソフトウェアであるため、完全にインストールした状態にするにはユーザの操作が必要になります。しかし、AV Removerのインストールが開始されたかどうかに関係なくランサムウェアは実行されてしまいます。また、ランサムウェアが実行されなかったとしてもツールはインストールされます。このことから、このインストールプロセスは、不正な活動が行われていないとユーザに思い込ませるためのカモフラージュであると言えます。

図6: 有効なデジタル署名を含むESETのインストーラファイル

サイバー犯罪者はこれまで巧みに正規ツールを悪用してきた歴史があります。本記事の事例のように、正規ソフトウェアのインストーラを隠れ蓑にしてユーザの注意をそらす手口も、そのような例の1つだと言えます。今回はESET社製正規ツールが悪用されましたが、他のどのようなソフトウェアもサイバー犯罪者に悪用される可能性があります。この新しいバージョンのDharmaでは、ユーザをだましてランサムウェアがバックグラウンドで密かに動作できるように設計されています。マルウェアの作成者が複数の回避策と不正な手法を講じ続けるたびに、ユーザもまた、自身の資産を保護するためにより強力でスマートなセキュリティソリューションを採用する必要があります。

トレンドマイクロは、この調査結果を公開する前にESETに共有しました。これを受けESETは以下の回答を発表しました。

■被害に遭わないためには

ランサムウェアについての対策意識の高まりと、法人と一般利用者向けのソリューションの進歩により、ランサムウェアの脅威は継続的に減少しています。しかし、Dharmaの新しい検体で示されているように、多くの攻撃者は依然として既存の脅威をアップグレードし、新しい技術を利用した攻撃を続けています。検出数の減少にもかかわらず、ランサムウェアは依然として被害が大きな脅威であり、さまざまな機能を備えた検体が確認されています。利用される脅威です。そのような例として、2019年5月の初め、Sambaサーバの脆弱性を狙うランサムウェアファミリが確認されました。 登場当初、このランサムウェアは、利用者のネットワーク接続ストレージデバイスを狙う活動が確認され、その後に他のデバイスも標的とするように変化しました。一般利用者においても法人利用者においても、適切なサイバーセキュリティ対策を導入し、Dharmaのようなランサムウェア脅威に備える必要があります。従うべきベストプラクティスには以下のようなものがあります。

- メール経由の攻撃を防ぐため、電子メール対策を行う。不審なメールや心当たりのない内容のメールは開かないようにする心がけも重要です。

- ファイルを定期的にバックアップする。

- システムとアプリケーションを常に最新の状態に保つ。レガシーシステムまたはすぐにアップデートできないシステムとソフトウェアには仮想パッチを適用する。

- 最小権限の原則の適用:攻撃者が悪用する可能性のあるシステム管理ツールの保護。 ミッションクリティカルで機密性の高いデータのさらなる露出を最小限に抑えるために、ネットワークのセグメンテーションおよびデータの分類を実装する。 また、侵入経路として使用される可能性のあるサードパーティ製または古いコンポーネントを無効にする。

- 徹底した防御の実装:アプリケーションコントロールや挙動監視などといった追加のセキュリティレイヤーにより、システムに対する望ましくない変更や異常なファイルの実行を防止する。

- 従業員のセキュリティ意識の向上のための教育や情報共有の実施

■侵入の痕跡 (Indicators of Compromise)

この脅威に関連する侵入の痕跡(IoC)の一覧は、こちらを参照してください。

参考記事:

- 「Dharma Ransomware Uses AV Tool to Distract from Malicious Activities」

by Raphael Centeno

翻訳: 下舘 紗耶加(Core Technology Marketing, TrendLabs)