トレンドマイクロは、SOHO(小規模または自宅事務所)用ルータを狙う新しい脆弱性攻撃ツール(エクスプロイトキット、EK)「Novidade EK」を確認しました。Novidade EK は、ユーザがすでにログインしている Web アプリケーションを介してクロスサイトリクエストフォージェリ(Cross Site Request Forgeries、CSRF)攻撃を実行し、ルータに接続された機器やデスクトップ PC からルータの Domain Name System(DNS)設定を変更します。ユーザが標的ドメインにアクセスすると、当該ドメインへのトラフィックが不正サイトの IP アドレスに名前解決され、攻撃者が管理するサーバにリダイレクトされます。

Novidade EK の最初期の検体は 2017 年 8 月に確認されました。以降、さらに 2 つの異なる亜種が見つかっています。亜種の 1 つは、2018 年 9 月に報告された攻撃キャンペーン「GhostDNS」でも DNS 設定の変更に利用されました。Novidade EK は、単一の攻撃キャンペーンに限定されずにさまざまな攻撃キャンペーンで同時に確認されています。可能性として、Novidade EK が複数の集団に販売された、あるいはソースコードが流出し、亜種の作成も含めて攻撃者が利用可能な状態になっていることが考えられます。トレンドマイクロが確認した攻撃キャンペーンのほとんどは、ブラジルのユーザからオンラインバンキングの認証情報を窃取するフィッシング攻撃でした。しかし、最近、特定の地域に限定されない攻撃キャンペーンも確認されています。これは、攻撃者が対象地域を拡大したか、より多くの攻撃者が Novidade EKを利用しているかのどちらかだと考えられます。

このエクスプロイトキットの名称は、現在のすべての亜種が利用する Web ページ内の文字列「Novidade!」から取られました。「Novidade」は「novelty(新規性)」を意味するポルトガル語の単語です。

■攻撃の流れ

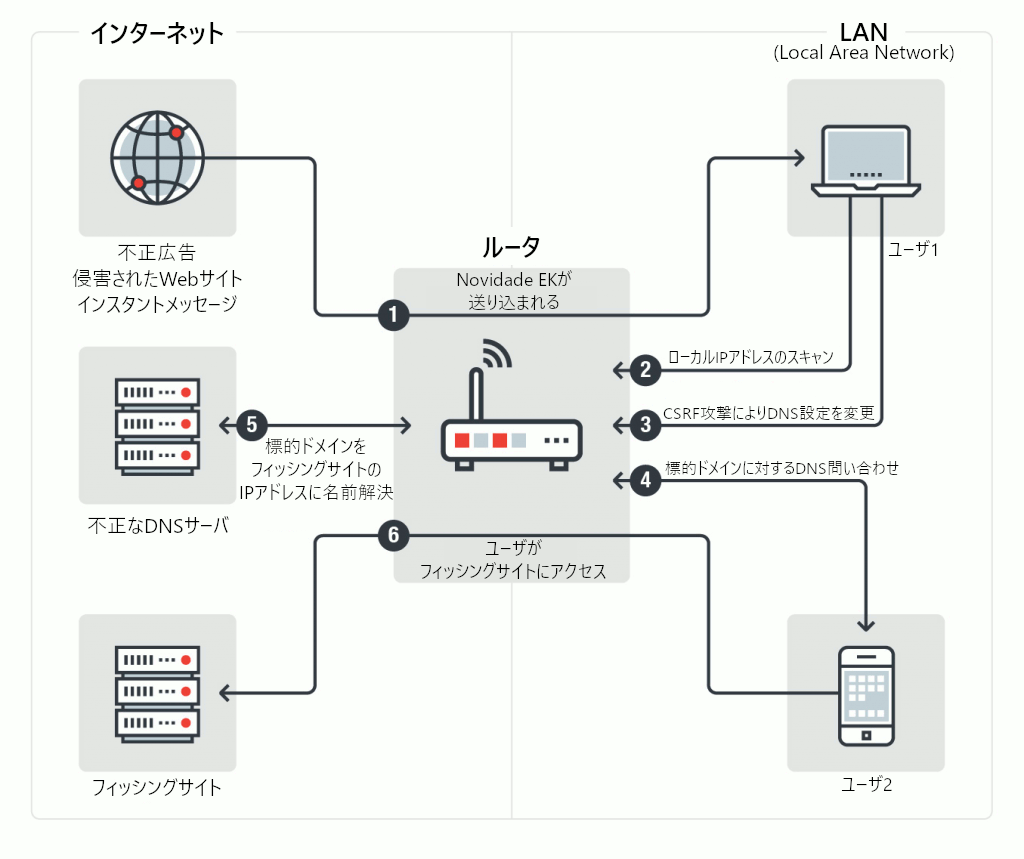

図 1 は Novidade EK の攻撃の流れです。

図 1:Novidade EK の攻撃の流れ

Novidade EK は、malvertisement(不正広告)、Web インジェクション、インスタントメッセージのようなさまざまな方法で送り込まれます。

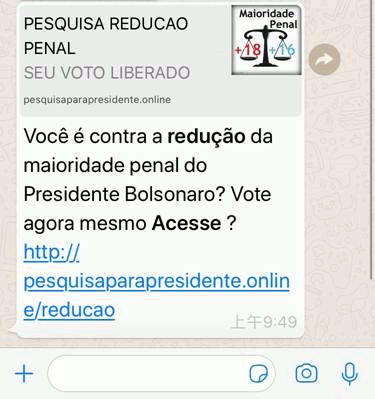

図 2:Novidade EK を拡散するインスタントメッセージの例

ユーザが不正なリンクをクリックして Novidade EK のランディングページにアクセスすると、このランディングページは、事前に定義されたローカル IP アドレスのリストに対して JavaScript の Image 関数で生成したいくつかの HTTP リクエストを送信します。次に、このスキャンによって検出された IP アドレスがランディングページに送信され、Base64 方式でエンコードされた、対応するペイロードがダウンロードされます。

Novidade EK は、検出したローカル IP アドレスに対して、Novidade EK が備えている脆弱性攻撃を手あたり次第に実行します。まず、初期設定のユーザ名とパスワードを使用してルータへのログインを試行します。次に、CSRF 攻撃により、ルータに設定されていた元の DNS サーバを不正な DNS サーバに変更します。ルータが侵害されると、配下に接続されたすべてのデバイスは、DNS設定の書き換えによって偽サイトに誘導する「ファーミング攻撃」の影響を受けるようになります。トレンドマイクロが確認した事例では、正規オンライン銀行のドメインが標的となり、アクセスしたユーザが偽のオンライン銀行サイトに誘導されていました。

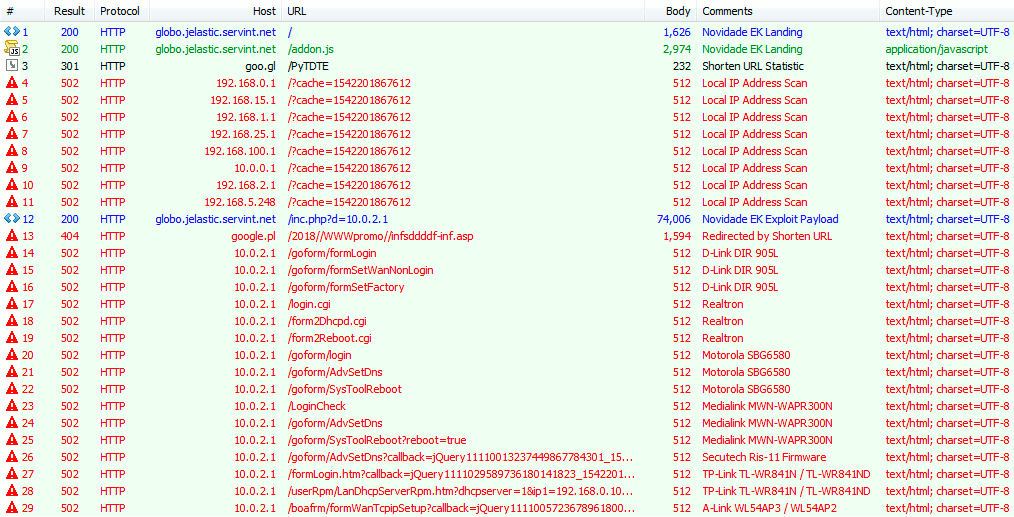

図 3 は、Novidade EK を利用する攻撃事例のほとんどで確認されたトラフィックの例です。

図 3:Novidade EK による攻撃のトラフィック例(不正広告を利用)

■Novidade EK の 3 つの亜種

Novidade EK には 3 つの亜種が確認されています。これらの亜種はすべて上述した流れで攻撃を実行しますが、より新しい亜種になるほど改良が加えられています。2017 年 8 月に攻撃が確認された最初の亜種がもっとも基本的なバージョンとして、初期の攻撃キャンペーンで最も多く利用されていました。類似したコード構造を持つ 2 番目のバージョンには、実行時に JavaScript を難読化することによって攻撃ごとにランディングページのコードを変更する機能が追加されています。前述した攻撃キャンペーン GhostDNS で利用された JavaScript のサブモジュールが、この 2 番目のバージョンの Novidade EK でした。3 番目のバージョンは、難読化機能に加え、ブラウザ間のリアルタイム通信「WebRTC」を利用して STUN サーバにリクエストを送信し、自身のローカル IP アドレスを取得する機能を備えていました。この技術は「Router EK」のような以前のエクスプロイトキットでも採用されていたものです。さらに、ランディングページに短縮 URL を埋め込むことも可能になっています。この機能は、ユーザのトラフィックをリダイレクトするためではなく、攻撃の統計情報を追跡するために利用されています。また、ランディングページのソースコードも洗練されたものに更新されていました。

現在の攻撃キャンペーンでは、2 番目と 3 番目のバージョンが確認されています。

| バージョン 1 | バージョン 2 | バージョン 3 | |

| ルータに対する CSRF 攻撃 | 〇 | 〇 | 〇 |

| 外部 IP アドレスの検出 | 〇 | × | × |

| 実行時に JavaScript を難読化する機能 | × | 〇 | 〇 |

| WebRTC を利用した STUN サーバへのリクエスト | × | × | 〇 |

| 短縮 URL による統計情報の追跡 | × | × | 〇 |

| ファイル構造 | index2.html api.ipaddress.php api.init.php |

index.php index2.php api.init.php |

index.php addon.js inc.php |

| スキャンするローカル IP アドレスのリスト | 10.0.0.1 10.0.0.2 10.0.0.3 10.1.1.1 10.0.0.138 192.168.0.1 192.168.1.1 192.168.1.2 192.168.1.254 192.168.2.1 192.168.25.1 192.168.100.1 192.168.254.254 |

10.0.0.1 192.168.0.1 192.168.1.1 192.168.2.1 192.168.15.1 192.168.25.1 192.168.100.1 |

10.0.0.1 192.168.0.1 192.168.1.1 192.168.2.1 192.168.5.248 192.168.15.1 192.168.25.1 192.168.100.1 |

以下のリストは、不正コード、ネットワークトラフィック、および公開された概念実証(Proof of Concept、PoC)のコードに基づいて、Novidade EK の影響を受ける可能性のあるルータのモデルを列挙したものです。ただし、影響を受ける可能性のあるルータがこれらのモデルに限られるわけではありません。これらのモデルのいくつかは、2018 年 9 月の攻撃キャンペーン GhostDNS に関してセキュリティ企業「Netlab 360」が公開した投稿でも言及されています。

- A-Link WL54AP3 / WL54AP2 (CVE-2008-6823)

- D-Link DSL-2740R

- D-Link DIR 905L

- Medialink MWN-WAPR300 (CVE-2015-5996)

- Motorola SBG6580

- Realtron

- Roteador GWR-120

- Secutech RiS-11/RiS-22/RiS-33 (CVE-2018-10080)

- TP-Link TL-WR340G / TL-WR340GD

- TP-Link WR1043ND V1 (CVE-2013-2645)

■Novidade EK を利用した攻撃キャンペーン

トレンドマイクロは、Novidade EK を利用してルータを攻撃するキャンペーンを複数確認しています。これらのほとんどはブラジルのユーザを対象に、不正広告を介して Novidade EK を拡散し、銀行情報を窃取する攻撃です。Novidade EK に埋め込まれた短縮 URL の統計情報によると、確認された中で最大のキャンペーンは、2018 年 3 月以降、Novidade EK を約 2,400 万回送り込んでいました。この他にも、別の手法を利用して Novidade EK を拡散する 2 つのキャンペーンが、2018 年 9 月および 10 月に確認されています。

2018 年 9 月に確認された攻撃キャンペーン

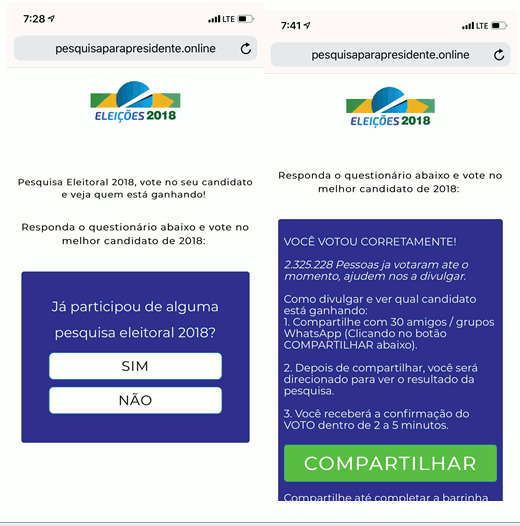

1 つ目のキャンペーンは、2018 年のブラジル大統領選挙をソーシャルエンジニアリングに利用したインスタントメッセージによって Novidade EK を拡散していました。メッセージ内のリンクは、大統領選挙に関するアンケートに偽装していましたが、ユーザがアンケートに回答している間に、埋め込まれた Novidade EK がルータを攻撃し、DNS サーバを「144[.]217[.]24[.]233」に変更していました。残念なことに、解析を行った時点でこのDNS サーバはシャットダウンされていたため、ファーミング攻撃の標的ドメインについては調査することができませんでした。アンケートへの回答後、ユーザは、結果を受け取るためにインスタントメッセージを通して 30 人にこのアンケートをシェアするように促されます。

図 4:Novidade EKが埋め込まれた大統領選挙に関する偽のアンケート

2018 年 10 月に確認された攻撃キャンペーン

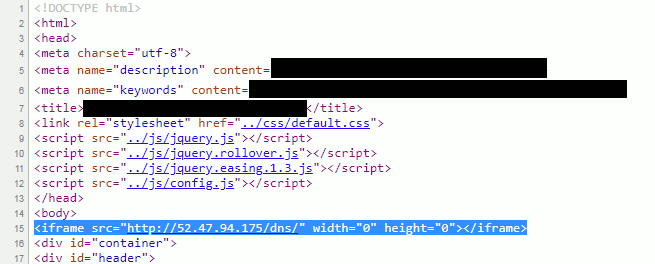

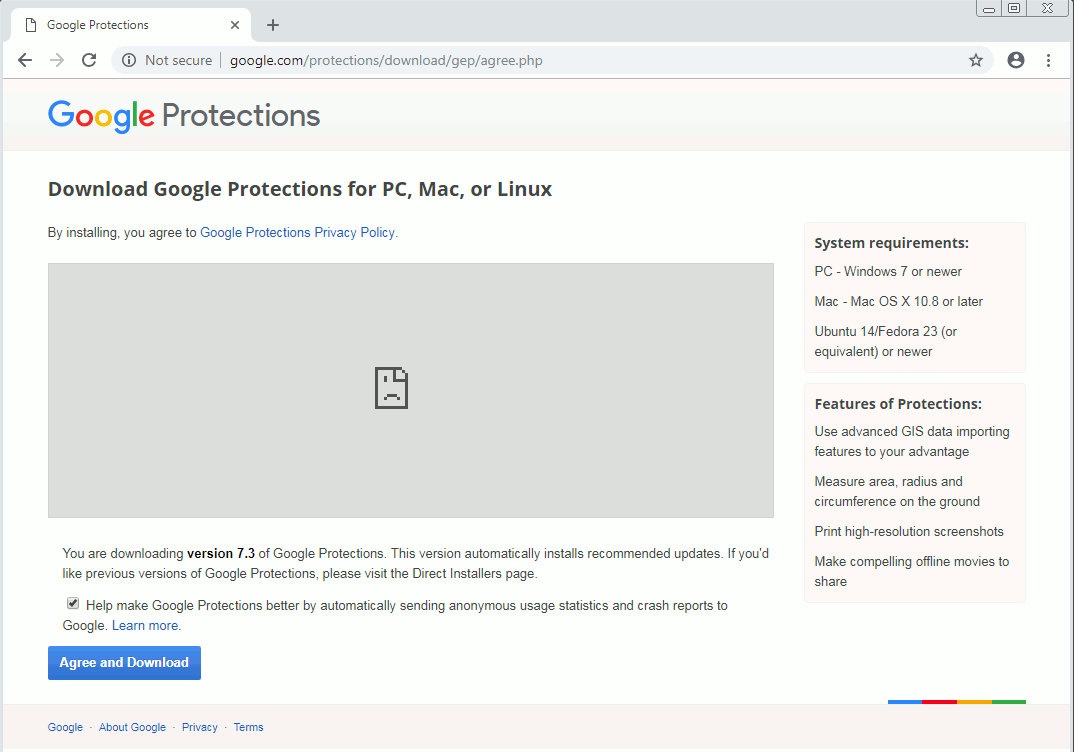

2018 年 10 月下旬に始まった攻撃キャンペーンでは、複数の Web サイトが改ざんされ、アクセスしたユーザを Novidade EK にリダイレクトするiframeが埋め込まれていました。この事例では、以前の攻撃キャンペーンとは異なり、ブラジル以外の別の国々の Web サイトも改ざんされていました。侵害されたルータの DNS 設定は、不正な DNS サーバ「108[.]174[.]198[.]177」に変更されていました。この不正な DNS サーバは、ドメイン「google.com」をフィッシングサイトの IP アドレス「107[.]155[.]132[.]183」に名前解決します。ユーザが標的ドメインにアクセスすると、ソーシャルエンジニアリングの手法を利用したファーミングサイトにリダイレクトされ、ソフトウェアをダウンロードするように促されます。このダウンロードリンクはすでに利用不可になっていたため、どのようなソフトウェアがダウンロードされるのかは確認することはできませんでした。しかし、このようなソーシャルエンジニアリングは今まで何度も利用されているありふれた手口であるため、問題のソフトウェアはマルウェアまたは迷惑アプリだったと考えられます。

図 5:改ざんされた Web サイトのソースコード

Novidade EK にリダイレクトする非表示の iframe が注入されている

図 6:偽ソフトウェアのダウンロードページ

■被害に遭わないためには

Novidade EK のようなエクスプロイトキットやファーミングサイトによる被害に遭わないために、以下のようなベストプラクティスに従ってください。

- デバイスのファームウェアを常に最新のバージョンに更新すること

- 初期設定のユーザ名とパスワードを変更し、強力なパスワードを使用すること

- ルータの初期設定の IP アドレスを変更し、不要であればリモートアクセス機能を無効化すること

- 個人情報を扱う Web サイトには HTTPS でアクセスしていることを確認すること

■トレンドマイクロの対策

トレンドマイクロのエンドポイントセキュリティ対策製品「ウイルスバスター™ コーポレートエディション XG」および「ウイルスバスター™ ビジネスセキュリティ」は、不正なファイルを検出し、関連する不正なURLをすべてブロックすることによって法人組織をこの脅威から保護します。

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスター™ モバイル」、法人利用者向けには「Trend Micro Mobile Security™」を提供しています。これらの製品もまた Novidade EK による攻撃で利用された不正な URL をブロックします。

「Trend Micro Smart Home Network™ 」をご利用のお客様は以下のルールによって本記事で紹介した脆弱性を利用した脅威から守られています。

- 1130410,WEB Multiple Devices Unauthenticated Remote DNS Change Vulnerability

- 1131093,WEB Multiple Devices Unauthenticated Remote DNS Change Vulnerability

■侵入の痕跡(Indicators of Compromise、IoC)

| IoC | 説明 |

| globo[.]jelastic[.]servint[.]net | Novidade EK のドメイン |

| landpagebrazil[.]whelastic[.]net | Novidade EK のドメイン |

| light[.]jelastic[.]servint[.]net | Novidade EK のドメイン |

| 52[.]47[.]94[.]175 | Novidade EK の IP アドレス |

| pesquisaeleitoral2018[.]online | ソーシャルエンジニアリング用のドメイン |

| pesquisaparapresidente[.]online | ソーシャルエンジニアリング用のドメイン |

| 108[.]174[.]198[.]177 | 不正な DNS サーバ |

| 144[.]217[.]24[.]233 | 不正な DNS サーバ |

| 172[.]245[.]14[.]114 | 不正な DNS サーバ |

| 192[.]3[.]178[.]178 | 不正な DNS サーバ |

| 192[.]3[.]190[.]114 | 不正な DNS サーバ |

| 192[.]3[.]8[.]186 | 不正な DNS サーバ |

| 198[.]23[.]140[.]10 | 不正な DNS サーバ |

| 198[.]46[.]131[.]130 | 不正な DNS サーバ |

| 23[.]94[.]149[.]242 | 不正な DNS サーバ |

| 23[.]94[.]190[.]242 | 不正な DNS サーバ |

| 23[.]95[.]82[.]42 | 不正な DNS サーバ |

| 107[.]155[.]132[.]183 | ファーミングサイト |

| 178[.]159[.]36[.]75 | ファーミングサイト |

| 91[.]234[.]99[.]242 | ファーミングサイト |

参考記事:

- 「New Exploit Kit “Novidade” Found Targeting Home and SOHO Routers」

by Joseph C Chen (Fraud Researcher)

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)