オンライン銀行詐欺ツール「DRIDEX」は、2016年5月にはわずか数日間の活動が確認された程度であったため、一見すると減少傾向にあると思われました。これは過去5ヶ月間の「DRIDEX」の活動から見ても不自然な現象でした。案の定、減少傾向と見られたのは「中断」に過ぎなかったようで、2016年5月25日、トレンドマイクロでは「DRIDEX」を拡散するスパムメールの急増を確認しました。このスパムメール送信活動では、主に米国、ブラジル、中国、ドイツ、日本のユーザが影響を受けました。ただし日本国内のネットバンキングを狙った「DRIDEX」はまだ確認できておらず、日本に関してはスパムメールの流れ弾的な流入であるものと言えます。

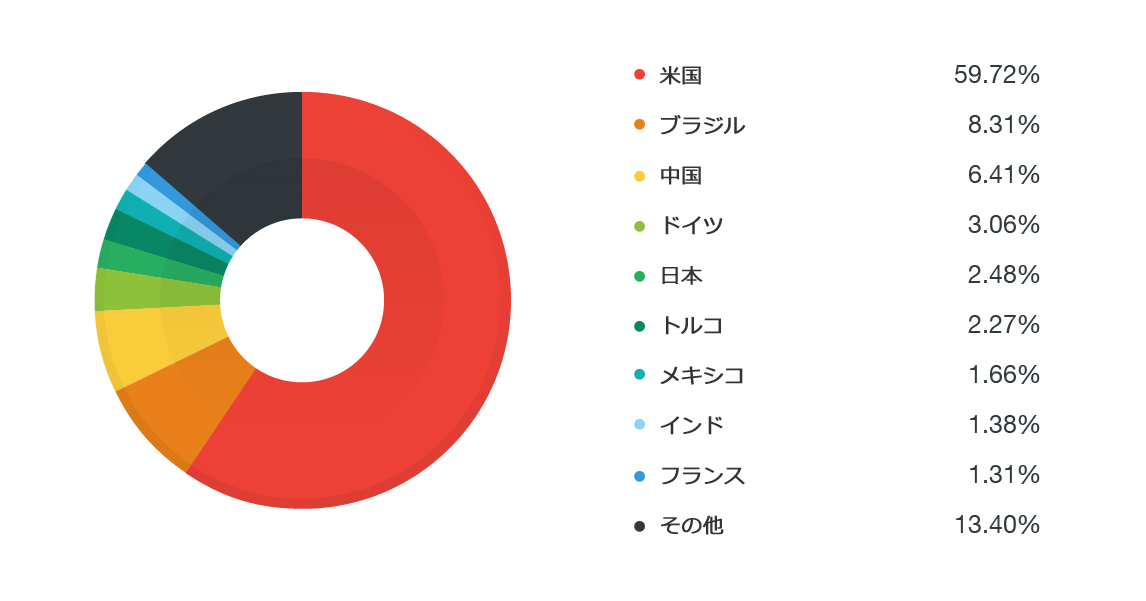

図1:DRIDEX を拡散するスパムメールの影響を受けた上位10カ国(2016年5月25日現在)

確認された「DRIDEX」のスパム活動は、これまでの活動に比べていくつか顕著な違いが見られます。今回の活動では、「偽の請求書や通知でユーザの関心を引く」という通常の手法の代わりに、「アカウントが乗っ取られたかもしれない」というユーザの不安感につけ込みます。こうしてメールの件名を変え、さらなる新しい手法も隠し持っています。その手法とは、マクロ機能と証明書サービス関連のコマンドラインツール「Certutil」の利用です。Microsoft の正規ツールである「Certutil」は証明書形式のファイルになりすました Base64 エンコードのデータをバイナリデータに復元することが可能です。このように「マクロ」と「Certutil」という2つの要素を組み合わせた手法で「DRIDEX」を拡散させ、検出を困難にしています。

■ 不安感につけ込む手口

今回のスパムメール活動でサイバー犯罪者はどのような手口を使うのでしょうか。スパムメールの件名には「Account Compromised」(訳:アカウントが乗っ取られました)と記され、本文には第三者がログオンを試みたことを知らせる内容が、本物らしく見せるための IPアドレスと共に記載されています。ただし本物らしく見えるとはいえ、スパムメールのメッセージには1つ重要な情報が欠けています。乗っ取られたのがメールアカウントなのか、銀行口座なのか、ソーシャルメディアのアカウントなのか、どのタイプのアカウントが乗っ取られたかが記載されていない点です。通常、遠隔の第三者がログオンを試みたことを知らせる通知メールでは、アカウントのタイプが明記されています。

恐らくサイバー犯罪者は、ユーザが不安感から詳細が記載されているはずの添付 ZIPファイルを開封することを期待したのでしょう。ユーザが添付ファイルを開封すると、白紙の書類が表示され、マクロを有効にするように指示されます。もちろんマクロを有効にすれば、ユーザの PC上で「DRIDEX」が活動を開始します。

図2:スパムメールの例

弊社の解析によると、今回の「DRIDEX」のスパム活動は、マクロの利用法やメールのテンプレートの点から暗号化型ランサムウェア「Locky」との類似性も確認されています。

■ Certutil の利用

ランサムウェア関連のスパム活動が注目される現在、脅威状況において「DRIDEX」の存在が希薄になったように感じられたかもしれません。しかし実際は、「Certutil」や電子証明書の公開鍵と秘密鍵の格納に使用されるファイル形式である「Personal Information Exchange(拡張子「.PFX」)ファイル」などの新たな手法を利用しており、「DRIDEX」がオンライン銀行詐欺ツールの脅威としてトップの座を奪回するかもしれません。

今回の「DRIDEX」スパム活動では、若干の変更点も見られます。ユーザが添付の ZIPファイルを解凍して Wordファイル(「W2KM_DRIDEX.YVD」として検出)を開封すると、拡張子「.PFX」のファイルが作成されます。このファイルは正式な PFXファイルとして利用可能な形式であるわけではなく、単に実行可能な EXEファイルを Base64形式にエンコードしただけのものであり、このファイルだけでは不正プログラムは PC上で実行されません。ここでコマンドラインツール「Certutil」が登場し、Base64形式のファイルをデコードして EXEファイルに変換します。こうして最終的に実行可能な EXEファイルが作成されることで、「DRIDEX」(「TSPY_DRIDEX.YVD」として検出)が活動を開始します。

サイバー犯罪者はなぜ感染PC上でこのようなステップを追加したのでしょうか。最初に作成されるファイルが PFXファイルを装った Base64形式であるため、検出回避が可能ということがその理由となります。PFXファイルと Certutil を利用することで、不正ファイルは正規証明書として通過させられます。そして一旦感染PC上で不正なファイルが正規の証明書として認識されてしまうと、以降同様の証明書や不正ファイルもブロックされず、検出もされません。こうして「DRIDEX」の検出や対策が困難になります。この新しい手法が登場する前は、「仮想環境(サンドボックス)」技術による検出を回避するためにマクロが利用されていました。この点からも、「DRIDEX」がオンライン銀行詐欺ツールの脅威として君臨するため、手持ちの札を駆使してレベルアップを試みていることが分かります。

■ 推奨事項およびトレンドマイクロの対策

「DRIDEX」の脅威に対してユーザ側の取り組みも一定の効果を発揮します。個人ユーザや企業側では「添付ファイルを開封しない」、「未知の送信元からのメールのマクロを有効にしない」などの簡単な予防対策が可能です。「アカウントが乗っ取られた」という通知メールを受信した場合、まず送信元を確認することです。「通知メールの指示に従う前にまずはメール自体の信ぴょう性を確認する」ということが有効な対策となります。特に企業の場合は、「未知の送信元からのファイル添付付きメールをブロックする」というセキュリティポリシーを施行することも有効です。さらに従業員へは、今回のような脅威についての情報や遭遇した場合の対処方法になど、セキュリティ教育の徹底を推奨します。

トレンドマイクロのエンドポイントセキュリティ対策製品「ウイルスバスター クラウド™」、「ウイルスバスター™ ビジネスセキュリティ」、および「ウイルスバスター™ ビジネスセキュリティサービス」は、不正なファイルやスパムメールを検出し、関連する不正なURLをすべてブロックすることによって個人ユーザおよび中小企業をこの脅威から保護します。また、弊社の「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」は、搭載されている「Deep Discovery™ Email Inspector」によって、不正な添付ファイルや URLリンクをブロックして企業を保護します。また、DRIDEX を検出し、システムの感染および情報の窃取を防ぎます。

ネットワークセキュリティ対策製品「TippingPoint」では、以下の MainlineDVフィルターにより今回の脅威をブロックしています。

- 24747: TLS: Malicious SSL Certificate Detected (TSPY_DRIDEX.YVD)

今回の脅威に関連するSHA1ハッシュ値、URL、およびIPアドレスについてはこちらを参照してください。

※協力執筆者: Michael Casayuran、 Rhena Inocencio、 および Jay Yaneza 協力解析者:Lala Manly

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)