サイバー犯罪者は、利益獲得に余念がありません。さまざまなオペレーティングシステム(OS)に応じて、攻撃対象、ツール、手法等を多様化します。そこで OS を問わず攻撃できるクロスプラットフォームの便利なマルウェアが作成されます。しかもそのようなマルウェアがサービスとして販売され、他のサイバー犯罪者達も手軽に入手できるとなれば、その影響範囲はさらに拡大します。

今回解説する「ADWIND(アドウィンド)(「JAVA_ADWIND」ファミリとして検出。別名:jRAT)」は、そのようなクロスプラットフォームの「Remote Access Tool(RAT)」です。Windows、Mac OS X、Linux、Android など複数の OS で、Java がインストールされていれば感染可能です。

トレンドマイクロは、スパムメールの送信活動で ADWIND が拡散されるのを再び確認しました。今回の攻撃では、スイス、ウクライナ、オーストリア、米国などを中心とした各国の航空宇宙産業関連企業を主に攻撃対象としていました。

■活発に ADWIND を拡散するサイバー犯罪者

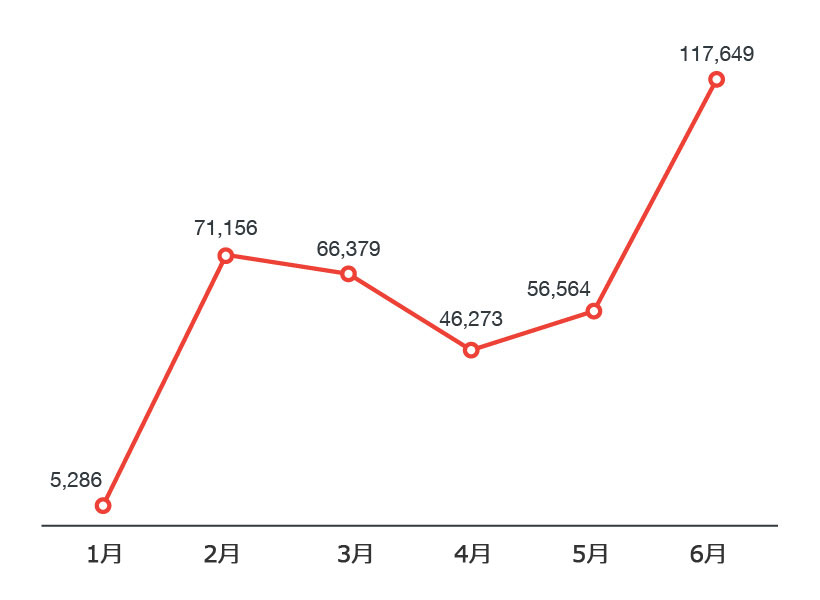

スパムメールの送信活動は、「JAVA_ADWIND」の足跡と一致しています。「JAVA_ADWIND」の検出数は、2017年初期から着実に増加しています。2017年1月には 5,286 だった検出数は、6月には 117,649 に急増しました。2017年5月から 6月には 2倍以上の増加が見られ、サイバー犯罪者が ADWIND を活発に拡散していることを示しています。

ADWIND は、認証情報の窃取、キー入力情報の記録・収集、写真やスクリーンショットの撮影、動画の記録・収集等の機能、そして得た情報を送出する機能を備えています。さまざまな ADWIND の亜種が、銀行やデンマークの企業への攻撃に利用され、さらには感染機器をボット化しています。

複数のプラットフォームに対応し、カスタマイズできる RAT として悪名高い ADWIND は、「jRAT」、「Universal Remote Control Multi-Platform (UNRECOM)」、「AlienSpy」、「Frutas」、「JSocket」といった多様な別名を持っています。2014年には仮想通貨の「発掘(マイニング)」機能を追加した Android版の ADWIND が確認されています。この RAT は、サービスとして販売されています。サイバー犯罪者が目的に合わせた機能を組込みカスタマイズすることが可能で、広く利用される脅威となる可能性があります。

図1:「JAVA_ADWIND」の検出数(2017年1月~6月)

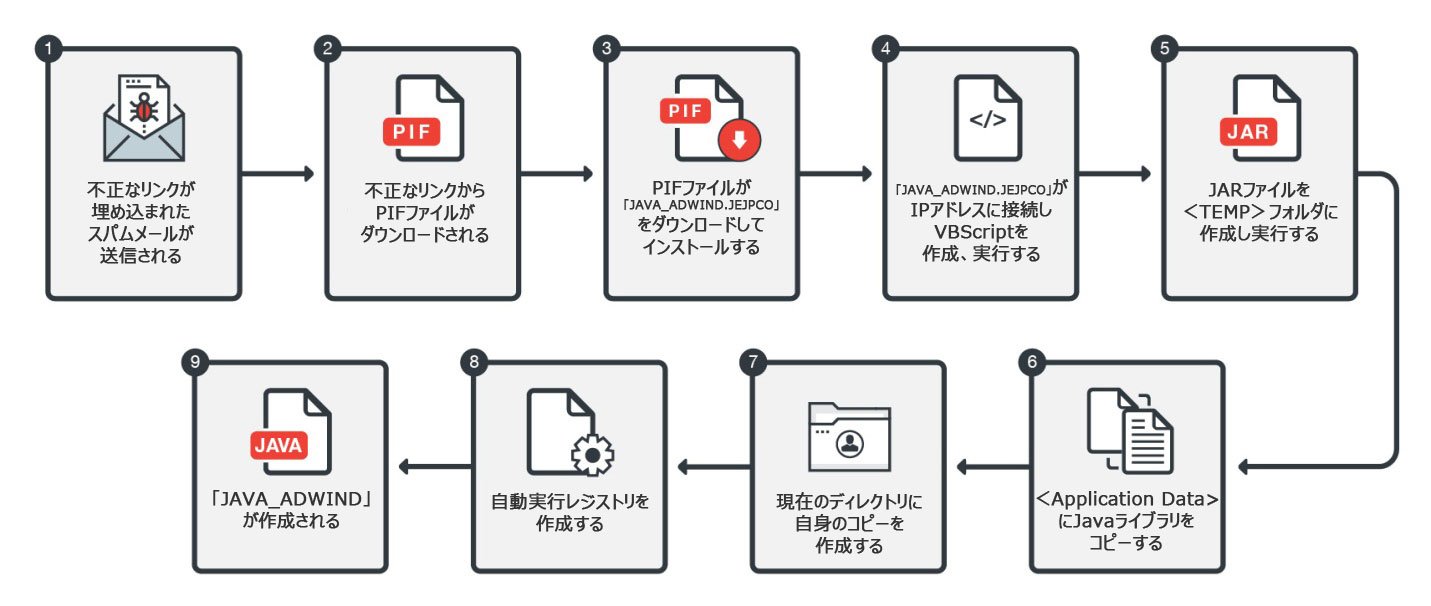

図2:ADWIND の感染フロー

■スパムメール送信活動の第一波と第二波が確認される

トレンドマイクロは、スパムメールの送信活動が 2回に渡って実行されたことを確認しました。ADWIND は、「.NET Framework」で作成されている、情報収集機能を備えたマルウェアへとユーザを誘導するため、不正なURLを利用します。2017年6月7日の第一波で確認されたURLは、6月14日に確認された第二波では利用されず別の URL が利用されていました。第二波では、マルウェアやコマンド&コントロール(C&C)サーバをホストするための複数のドメインが利用されていました。第一波第二波ともに、ユーザに不正なリンクをクリックさせるため、似たような古典的なソーシャルエンジニアリングの手法を利用していました。

スパムメールは、「Mediterranean Yacht Broker Association (MYBA)」のチャーター委員会委員長からのEメールを偽装しています。スパムメールの件名「Changes in 2017 – MYBA Charter Agreement(訳:2017年の変更点 – MYBAチャーター協定)」は、Eメール受信者に緊急感を抱かせようと意図したものです。スパムメールは、偽造された送信者の Eメールアドレス「info [@] myba [.] net」、そして本物らしく細工した内容で、ユーザに不正な URL へのリンクをクリックするよう誘導します。

図3:C&C サーバに送信された情報

図4:スパムメールの内容

■ADWINDの攻撃を解析する

不正なリンクをクリックすると、ユーザの機器に「Program Information file(PIF)(「TROJ_DLOADR.AUSUDT」として検出)」が作成されます。拡張子「.pif」のファイルは Windows で MS-DOS プログラムを動作させるための設定用ファイルですが、通常、拡張子「.exe」などの実行可能ファイルと同様に起動できます。「.NET Framework」で作成されているこのファイルは、ダウンローダとして機能します。このファイルが生成したプロセスによって最初にシステム証明書(System Certificate)を改変し、感染が開始します。

不正な PIF を作成するリンクをたどると、他にもさまざまなフィッシングメールやスパムメール関連の HTMLファイルが含まれていました。これらの HTMLファイルは、リンクをクリックしたユーザが不正な PIFファイルへと誘導される際のランディングページである可能性があります。

図5:Windows API を呼び出して、証明書を改変するダウンローダ

図6:証明書が変更されたことが示される

この不正な PIFファイルは、証明書を改変すると、特定のファイル共有プラットフォームから 7-Zipインストーラ、Java ファイル、「ダイナミックリンクライブラリ (Dynamic Link Library、DLL)」をダウンロードします。

そして、7-Zip インストーラから、ラッパー関数を利用する Javaアーカイブファイルがインストールされます。ラッパー関数は、追加の計算資源を使わずに、別のライブラリから別の関数を直接呼び出すことを可能にするため、通常 RAT に利用されています。この Javaアーカイブファイル(JAR)は、「JAVA_ADWIND.JEJPCO」として検出され、C&Cサーバに接続し、実行時に ADWIND を作成します。

「JAVA_ADWIND.JEJPCO」のインポートヘッダを見ると、感染システムのインターネット接続についてチェックする機能があることがわかります。 また、Java で動的なコードを生成できるリフレクションも実行可能です。リフレクションは、実行時に属性やクラスを動的に検査・呼び出し・インスタンス化することができるJavaの機能で、開発者やプログラマにとって大変便利です。しかしサイバー犯罪者に悪用された場合、従来のセキュリティ対策製品による静的解析を回避するために利用される可能性があります。

図7:「JAVA_ADWIND.JEJPCO」をダウンロードする PIFファイルのコード。そして「JAVA_ADWIND.JEJPCO」は「JAVA_ADWIND」を作成する

図8:攻撃者が利用するファイルホスティングサーバのドメイン ”nup[.]pw”

図9:「JAVA_ADWIND.JEJPCO」の難読化された Javaクラス

図10:「JAVA_ADWIND.JEJPCO」のインポートヘッダ

図11:トレンドマイクロが逆コンパイルした「JAVA_ADWIND.JEJPCO」のバイトコード

「JAVA_ADWIND.JEJPCO」はまた、174[.]127[.]99[.]234:1033という別の C&C の IPアドレスに接続しようとします。トレンドマイクロでは攻撃者が合法的なホスティングサービスを悪用したものと推測しています。「JAVA_ADWIND.JEJPCO」は VBScript を利用して、システムの特徴、特にインストールされたセキュリティ対策製品とファイアウォールを収集します。また、<Tempフォルダ>ディレクトリにJARファイルを作成して実行し、不正なJavaライブラリを<Application Data>フォルダにコピーするようにプログラムされています。 そして現在のディレクトリに自身のコピーを作成し、システムに常駐するため自動実行レジストリを作成します。

しかし、解析中には上記の IPアドレスが既にダウンしていたため、このIPアドレスに関する情報はこの以上得られませんでした。

図12:感染システムの情報を収集する不正なVBSファイル

図13:ADWIND のプロパティ

トレンドマイクロは、セキュリティリサーチャの Michael Helwig 氏による ADWIND のラッパー関数を利用する機能についての報告から、マルウェアのプロパティを復号することができました。弊社が解析した検体の設定ファイルでは、ネットワークトラフィックがループバックアドレス 127[.]0[.]0[.]1:7777 にハイジャックされるように設計されていました。

解析時には、「JAVA_ADWIND.JEJPCO」が接続するはずの C&Cサーバはすでにアクセス不能となっていたため、プロキシ設定について測定できませんでした。しかし、今回の ADWIND の例では、C&Cサーバとのアクセスにが成功していた場合、C&Cサーバによってユーザのプロキシ設定が変更されると推測しています。

また、攻撃者は意図的に C&Cサーバを停止したのかもしれません。攻撃者は、感染システムで必要な情報の入手に成功した後に C&Cサーバを停止することで、解析を回避することができるからです。あるいは、ホスティングサービス会社かインターネットサービスプロバイダが、不正行為の対策として閉鎖した可能性もあります。

図14:ADWIND の設定ファイルの一部

■被害に遭わないためには

ADWINDは、Java でプログラムされているクロスプラットフォームのマルウェアです。このようなマルウェアからの被害を防ぐには、侵入口、エンドポイント、ネットワーク、サーバ、モバイル端末まで幅広く対応する多層防御対策が必要です。システム管理者、情報セキュリティの専門家、開発者やプログラマは、Javaを安全に使用するため、ベストプラクティスを導入し定期的にJavaの更新プログラムを適用する必要があります。

ADWIND主にスパムメールを介して侵入します。Eメールを利用してシステムとネットワークへ侵入するマルウェアの被害を軽減するためには、 Eメールのセキュリティ確保が重要です。被害を軽減するために採用できる対策には、Eメールのフィルタリング、セキュリティポリシーの管理、不正な URL をブロックする機能の導入などがあります。また、ユーザ およびシステム管理者は、BYODのベストプラクティスを実践し、重要な情報を窃取するADWINDのような脅威からネットワークを保護する必要があります。

ADWIND の攻撃の鍵となる要素は、ソーシャルエンジニアリングです。ユーザがソーシャルエンジニアリングに対抗するためには、サイバーセキュリティの認識を高め、Eメールによる詐欺への危機感を育成することが重要です。クリックする前に確認すること、不明なメールや迷惑メールを開封しないようにすること、そして、サイバー犯罪者によるソーシャルエンジニアリングの戦略を理解することが必要です。これらのベストプラクティスによって、企業はADWINDのようなマルウェアによる被害を軽減することができます。

■トレンドマイクロの対策

今回のような調査を通じ、トレンドマイクロではさまざまな攻撃についてより迅速な対応を可能にしています。マルウェアスパムについては、「E-mailレピュテーション(ERS)」技術で受信前にブロックします。「InterScan Messaging Security™」、「Trend Micro Hosted Email Security™」、「Cloud Edge™」などのメール対策製品では ERS技術により危険な電子メールの着信をブロックします。特に「Deep Discovery™ Email Inspector」や「Trend Micro Cloud App Security™」などではサンドボックス機能により受信時点で検出未対応の不正プログラムであってもその不正活動を警告可能です。

不正プログラムについては「ファイルレピュテーション(FRS)」技術により検出を行います。「ウイルスバスタークラウド」、「ウイルスバスターコーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品では「FRS」技術によりウイルス検出を行っています。同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。特に「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現しています。

マルウェアが活動開始後にアクセスする遠隔操作サーバ(C&Cサーバ)をWRS技術でブロックすることにより、不正プログラムの侵入や被害の拡大を抑えられます。これらの不正サイトについては「Webレピュテーション(WRS)」技術でアクセスをブロックします。「InterScan Web Security」、「Cloud Edge™」などのゲートウェイ製品ではWRS技術により、LAN内全体からの不正サイトへのアクセスをブロックできます。「ウイルスバスター クラウド」、「ウイルスバスター™ コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品でもWRS技術により端末から不正サイトへのアクセスをブロックします。

自組織ネットワーク内の不審な通信に早期に気づくことにより、全体的な被害を軽減させることが可能です。トレンドマイクロのネットワーク監視ソリューション「Deep Discovery™ Inspector」ではネットワーク内に侵入した不正プログラムの通信を検知し、感染端末の存在を早期に警告します。

侵入の痕跡(Indicators of Compromise、IoCs)

ADWIND 関連ファイルおよび URL

- hxxp://ccb-ba[.]adv[.]br/wp-admin/network/ok/index[.]php

- hxxp://www[.]employersfinder[.]com/2017-MYBA-Charter[.]Agreement[.]pif

- hxxps://nup[.]pw/e2BXtK[.]exe

- hxxps://nup[.]pw/Qcaq5e[.]jar

関連するハッシュ

- 3fc826ce8eb9e69b3c384b84351b7af63f558f774dc547fccc23d2f9788ebab4 (TROJ_DLOADR.AUSUDT)

- c16519f1de64c6768c698de89549804c1223addd88964c57ee036f65d57fd39b (JAVA_ADWIND.JEJPCO)

- 97d585b6aff62fb4e43e7e6a5f816dcd7a14be11a88b109a9ba9e8cd4c456eb9 (JAVA_ADWIND.AUJC)

- 705325922cffac1bca8b1854913176f8b2df83a70e0df0c8d683ec56c6632ddb (BKDR64_AGENT.TYUCT)

関連する C&C サーバ

- 174[.]127[.]99[.]234 Port 1033

- hxxp://vacanzaimmobiliare[.]it/testla/WebPanel/post[.]php

※調査協力:Ryan Maglaque

【更新情報】

| 2017/07/18 | 19:15 | 本文の一部を修正しました。 |

参考記事:

- 「Spam Campaign Delivers Cross-platform Remote Access Trojan Adwind」

by Rubio Wu and Marshall Chen (Threats Analysts)

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)