標的型サイバー攻撃では、巧妙なソーシャルエンジニアリングの利用、情報収集、脆弱性の利用、ネットワーク内での情報探索のように、目的に応じてさまざまな手法が利用されます。チェスのプレイヤーが持ち駒を駆使して戦術を組み立てるように、攻撃者はそれらの手法を組み合わせて自身の攻撃に利用します。

こうした攻撃の一例が、標的型サイバー攻撃キャンペーン「ChessMaster(チェスマスター)」です。この攻撃キャンペーンでは、日本の学術界、テクノロジー系企業、報道関連企業、「Managed Services Provider(マネージド・サービス・プロバイダ、MSP)」、政府機関などが標的となっており、標的型メールに添付されたマルウェアがさまざまな攻撃の発端となります。添付ファイルには、おとりとなる通常の文書ファイルも含まれています。本記事では、ChessMaster が利用する手法やツールのみならず、攻撃者集団「APT10(別名:「menuPass(メニューパス)」、「POTASSIUM」「StonePanda」「Red Apollo」「CVNX」)」との関連についても解説します。

ChessMaster という名称は、彼らが主に利用する遠隔操作ツール(RAT)「ChChes(チェチェスまたはチャイチェス)」(「BKDR_CHCHES」として検出)のリソースセクションに、「chess/checkers/draughts」のようなチェス関連の用語が確認されたことに由来しています。

ChessMaster は、以下のような独特な手法やツールを利用します。

- 不正なショートカットファイル(拡張子 LNK)と「PowerShell」の利用

LNK ファイルからコマンドプロンプトを実行し、Microsoft が開発したコマンドコンソールおよびスクリプト言語「PowerShell」で記述されたスクリプトをダウンロードします。このスクリプトは、PC に直接 ChChes を直接ダウンロードするか、メモリに読み込むかします。後者の場合、ファイルは物理的に作成されません。 - 自己解凍型ファイル(拡張子 SFX)

不正な SFX ファイルは、実行ファイル(拡張子EXE)や「ダイナミック・リンク・ライブラリ(Dynamic LinkLibrary、DLL)」、バイナリファイル(拡張子BIN)を作成します。これらのファイルが SFX ファイルから解凍される際、正規のファイルまたはアプリケーションのプロセスに不正なコードを注入する「DLLハイジャック」が実行されます。不正な DLL の関数は、「Load-Time Dynamic Linking」によってプログラム実行時に動的に呼び出されます。 - ランタイムパッカー

攻撃キャンペーンを通して、ChChes が、自身を難読化して検出を回避するために 3 つの圧縮ツールを利用したことが確認されています。1 つ目の圧縮ツールには暗号化の機能は無く、他のファイルを読み込むさまざまな「ローダ」のコードも含まれていませんでした。2つ目には、エミュレーション対策のために排他的論理和(XOR)方式で暗号化を実施する機能が追加されています。3 つ目には、XOR 方式に加え、「AES 方式」による暗号化アルゴリズムが実装されていました。これら 3 つの圧縮ツールは、短期間に集中してコンパイルされており、ChChes の作成者が、攻撃キャンペーンを実行しながらマルウェアを微調整していったことが分かります。 - 2 段階でマルウェアを作成

持続的な攻撃を実施するため、感染 PC に追加のマルウェアが作成されます。このマルウェアは ChChes の亜種で、似たような侵入経路を取るものの、暗号化された異なる方式でコマンド&コントロール(C&C)通信を行います。 - ハッキングツール

ChessMaster は、E メールとブラウザのパスワードを復旧および出力するため利用される正規ツールを改造し、悪用します。このツールは、忘れたパスワードを復旧し、出力および回収することが可能です。その後、窃取した情報を利用して、情報探索やさらなる攻撃が実行されます。 - 「TinyX(タイニーエックス)」

TinyX は、新機能を追加するプラグインを搭載していない「PlugX(※1)」の簡易バージョンです。別のファイルとして標的型メールに添付され、送り込まれます。 - 「RedLeaves(レッドリーブス)」

RedLeaves は、ファイルを利用しないオープンソースの RAT である「Trochilus

(トロチラス)」のような挙動を示すバックドア型マルウェアで、第二ステージで利用されます。Trochilus は、感染 PC 上で情報を探索することが知られています。また、RedLeaves には PlugX の機能が採用されています。2017 年 4 月には、「himawari(ヒマワリ)」と名付けられた RedLeaves の亜種が確認されています。この亜種は、当時リリースされた YARA ルールによる検出を回避する能力を備えていました。

■ChessMaster と menuPass は同一のサイバー諜報活動集団

サイバー諜報活動集団「menuPass」は、関心を持つ標的が利用する MSP を狙って標的型攻撃キャンペーン「Operation Cloud Hopper(クラウドホッパー作戦)」を実行した集団です。その悪名は、標的型メールから感染および攻撃に至る執拗な活動と共に、さまざまな情報窃取型マルウェアと脆弱性攻撃ツールを多用することで知られています。この集団もまた、正規あるいはオープンソースの RAT を悪用し、情報を窃取します。

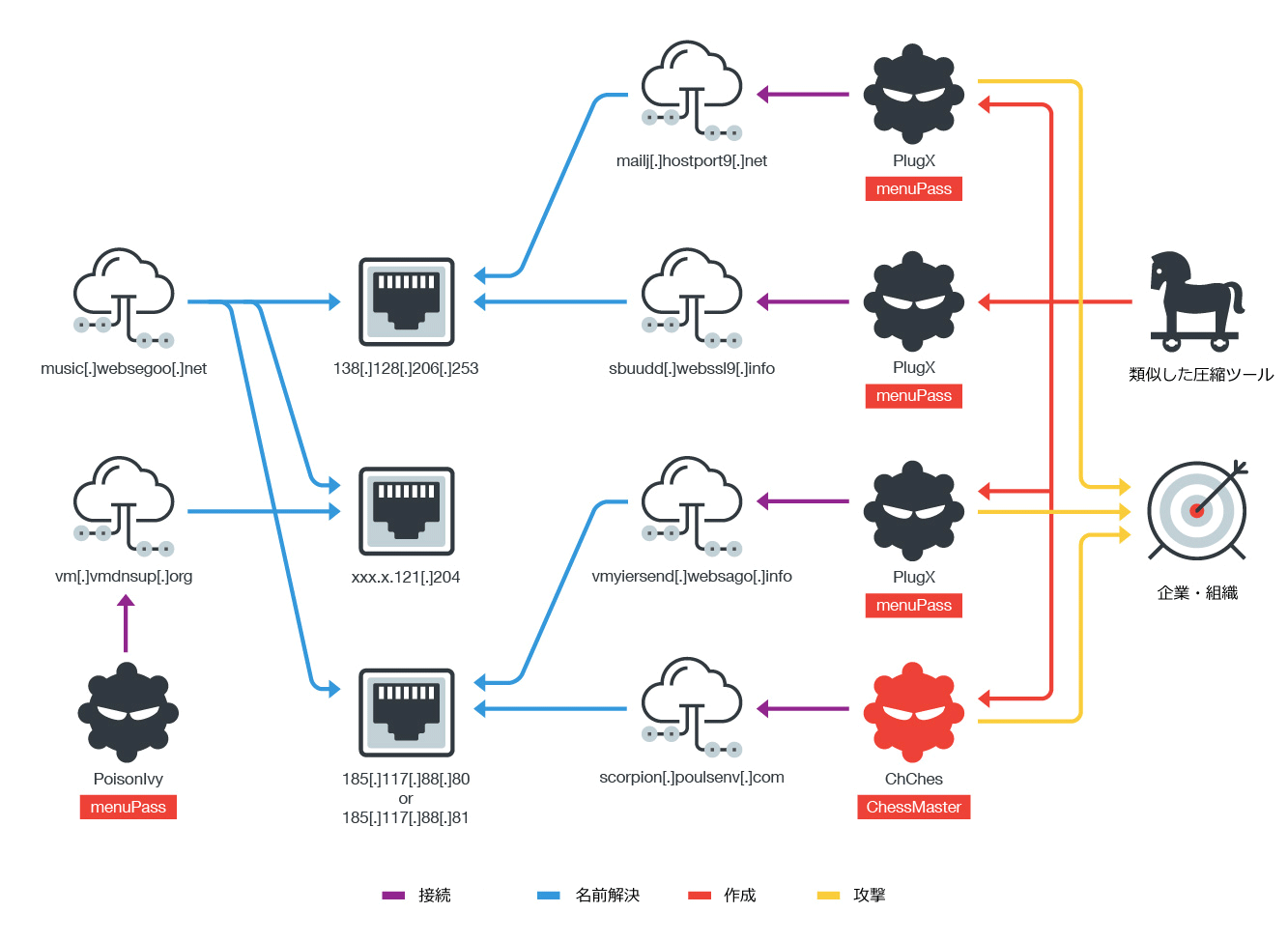

このような特徴は、ChessMaster による攻撃と非常に良く似ています。実は、ChessMaster と menuPass は同一のサイバー諜報活動集団だと考えられています。図 1 は、ChessMaster と menuPass の攻撃経路を図示したものです。

図 1:ChessMaster と menuPass の攻撃経路

弊社はまず、ChChes の標的が、menuPass が長期に渡って狙い続けてきた企業・組織と同一であることを確認しました。その後、入手した ChChes の検体をより詳細に解析するに従い、専用の圧縮ツールや標的とする企業・組織、C&Cの重複など、両集団の攻撃に非常に多くの類似点があることが判明しました。

例えば、ChChes の圧縮ツールは、menuPass が利用した古い PlugX の検体のものと類似しています。DNS の記録からは、両集団が利用した C&C サーバとドメインのいくつかが、同一のあるいは同一サブネット内の IP アドレスに名前解決されることが確認されています。このような共通点から、それら 2 つの攻撃が、同一の集団によって実行されたものであると考えられます。異なる攻撃が同一の集団によって実行されていた事例としては、他に「BlackTech」によるサイバー諜報活動キャンペーンが挙げられます。

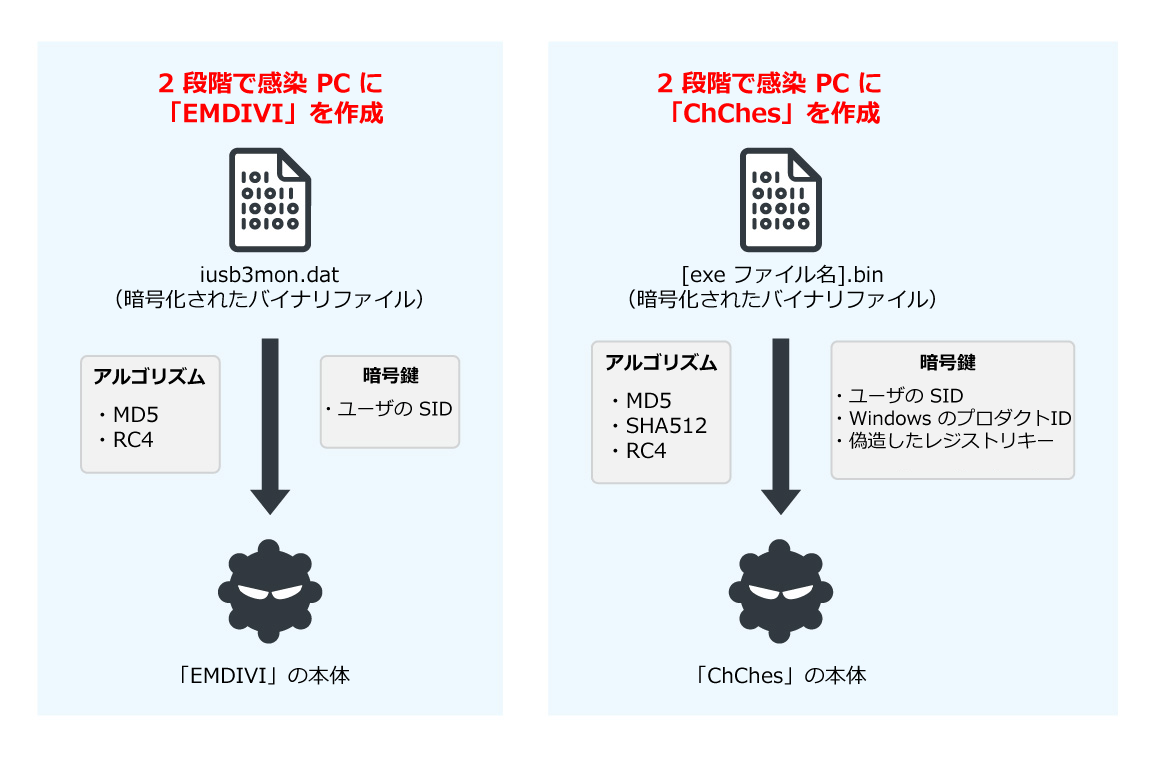

図 2:「EMDIVI」と「CHCHES」の比較

ChessMaster の ChChes は、日本国内で 2015 年に騒動を起こした別のバックドア「EMDIVI(エムディビ)」との類似性も指摘されています。両方とも、感染した PC でのみ実行可能とするために「SecurityIdentifier(セキュリティ識別子、SID)」を暗号鍵として利用し、最初に侵入した後の二段階目に潜伏用の RAT 本体が作成されるタイプのマルウェアです。EMDIVI と ChChes の違いは複雑性にあり、後者は、調査・解析を困難化するために、復号化鍵の一部と本体をレジストリキーの中に隠ぺいしています。

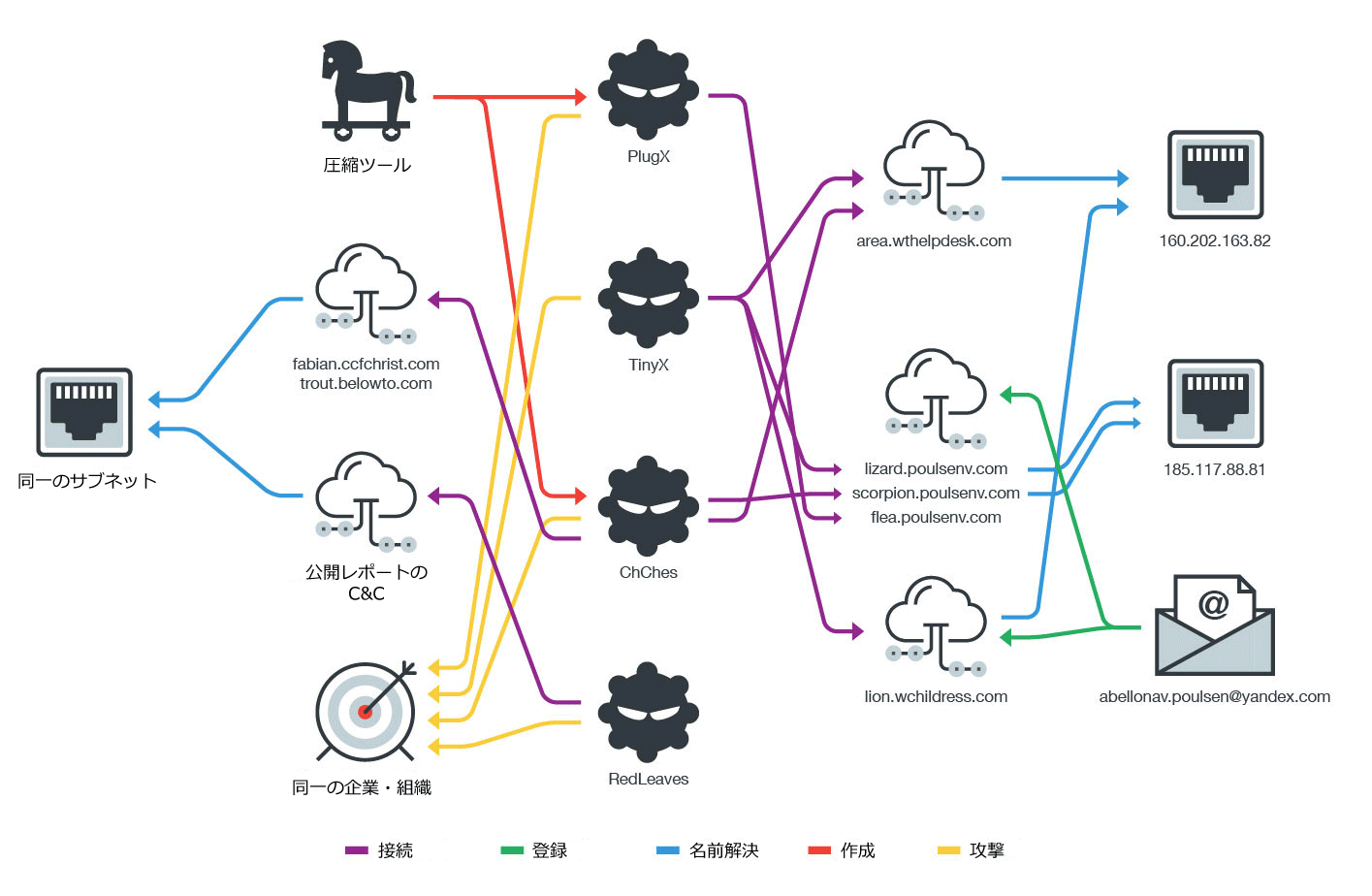

上記のような共通点は、弊社が確認した一部の例に過ぎません。他にも、PlugX と EMDIVI が同一の PC で検出された事例があります。この PlugX の亜種は、menuPass が保有するドメインに接続することが確認されましたが、圧縮ツールは ChChesと類似していました。この PC が、不幸にも 2つの異なるキャンペーンによって二重に攻撃を受けていた可能性もあります。しかし、さらなる解析の結果は、そうではないということを示しています。2 つの検体は、同じ日にたった数時間の差でコンパイルされています。弊社が検体を入手したのはその翌日であることから、同じ PCで検出されたこれらのバックドアは、両方ともコンパイルの翌日に標的に送り込まれたということが分かります。

図 3:ChessMaster と menuPass の類似点

■被害に遭わないためには

ChessMaster によるキャンペーンのような標的型攻撃で、攻撃者は最終的に、PC、ネットワーク、端末およびそのユーザを手駒に変え、それらを利用して各企業・組織の重要資産を入手します。このような攻撃に備えるために、企業は、準備、対応、復旧、そして学習まで含め、事前に対策を練っておく必要があります。攻撃に利用される手法とその防御策を踏まえ、事前に計画を立ててください。状況を精査して被害を軽減するためには、ただ感染 PC の電源コードを抜くだけでなく、何が起きているのかを理解する必要があります。また、事後には、何がうまく行き何がそうではなかったのか、そしてどこを改善できるのかを振り返り、対応計画を微調整してください。徹底した防御策は、特に IT/システム管理者および情報セキュリティの専門家がこのような標的型攻撃を監視する上で決定的な役割を果たします。

企業の重要資産を守るためには、ネットワーク、エンドポイント、サーバ、モバイル端末、そして Web および電子メールのゲートウェイのようなシステムの構成要素を守り、攻撃可能な経路を減らすことが重要です。標的型攻撃への対策には以下のようなものがあります。

- PC を最新の状態に保つために、定期的に更新プログラムを適用してください。

- 最小権限の原則を適用し、挙動監視とアプリケーションコントロールを採用してください。

- 侵入検知および侵入防御システムだけでなく、ファイアウォールを設定してください。

- URLのカテゴリ分け、ネットワークのセグメント化および情報の分類を実施してください。

ChessMaster の侵入経路は標的型メールです。そのため、Eメールのゲートウェイをフィルタリングし、守ることが特に重要です。標的をだますために、依然として正規のものに偽装したアイコンやおとり文書が利用されていることを考えると、サイバーセキュリティ意識を持った職員の養成も大切です。最も重要なことは、インシデント対応および復旧のための手順を積極的に準備することです。その際、脅威の専門家の助けを借りることも、攻撃に備え、被害を軽減する上で役に立つでしょう。チェスのように、敵の動きを理解すればするほど、上手に攻撃を回避することが可能になります。

本記事は、2017 年 7 月 27 日、シンガポールの「Marina Bay Sandsホテル」で開催された、「RSA Conference 2017 Asia Pacific & Japan」にて、「ChessMaster: A New Campaign Targeting Japan Using the New CHCHESBackdoor」と題して発表された内容です。

※1:遠隔操作ツール「PlugX」は、株式会社 地理情報開発から提供されている PlugX(R) シリーズとは無関係な不正なプログラムです

参考記事:

- 「ChessMaster Makes its Move: A Look into the Campaign’s Cyberespionage Arsenal」

by Benson Sy, CH Lei and Kawabata Kohei

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)