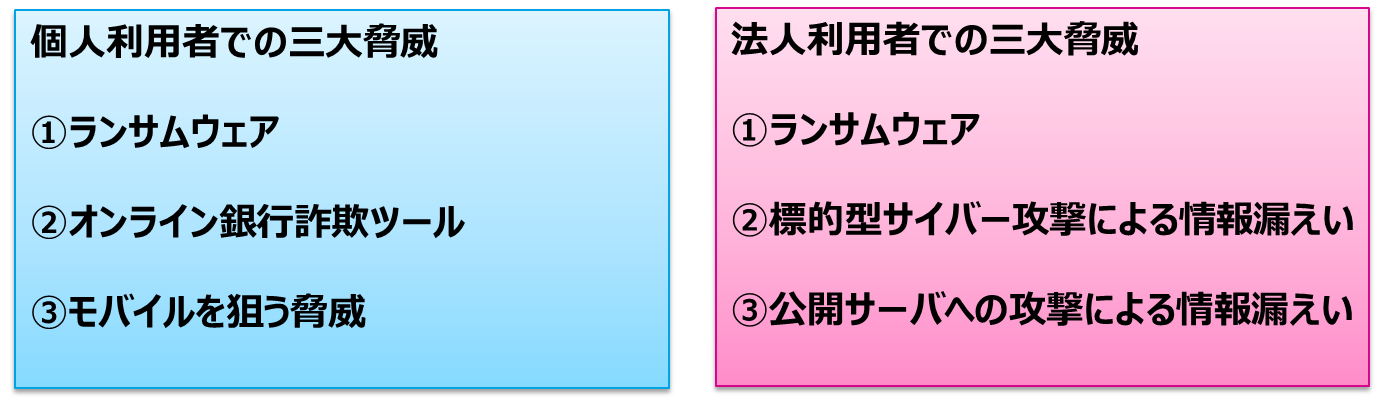

本ブログでは日本における 2016年個人と法人の三大脅威について、連載形式で解説しています。第 5回の今回は、法人が持つ情報を狙う「公開サーバへの攻撃」について解説します。法人組織が運営する「公開サーバ」と言えば Webサイトですが、デジタル化、インターネット化の流れの中で、そのビジネス上の重要性は増す一方です。

図1:2016年国内の個人と法人における三大脅威

■公開サーバを狙う攻撃

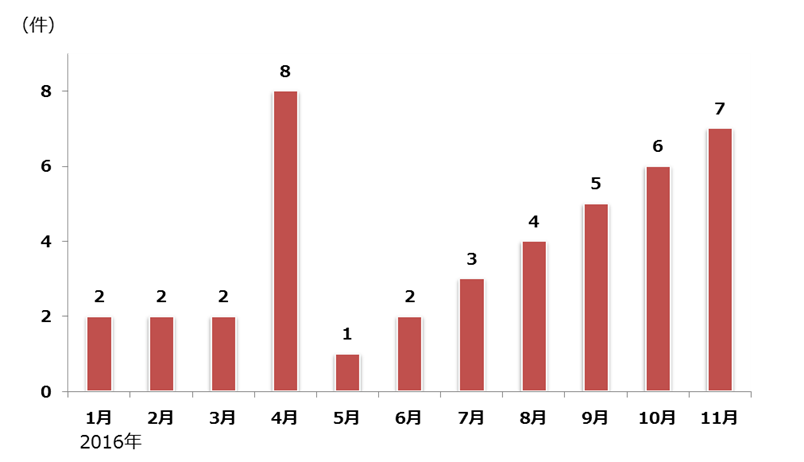

法人組織からの情報漏えい事例は 2016年にも継続して発覚していますが、その 1つの「漏えい源」となっているのが公開サーバ、特に Webサイトへの攻撃です。Webサイトの中でも、通販サイトや各種 Webサービスと言った ECサイトは、運営する法人組織の観点からも利用者の観点からも、既になくてはならない重要な存在と言えます。サイバー犯罪者の視点で考えた場合、利用者の個人情報や決済のための情報が集まる ECサイトは格好の攻撃対象となります。Webサイトはその性格上、必ず公開されている、つまりインターネット上のどこからでもアクセス可能な存在であるため、攻撃対象として認識されやすくもあります。このような公開サーバを狙った攻撃による情報漏えい事例として、2016年1~11月の期間には42件が公表されています。

図2:公開サーバからの情報漏えい事例の件数推移(公表情報を元にトレンドマイクロが独自に整理)

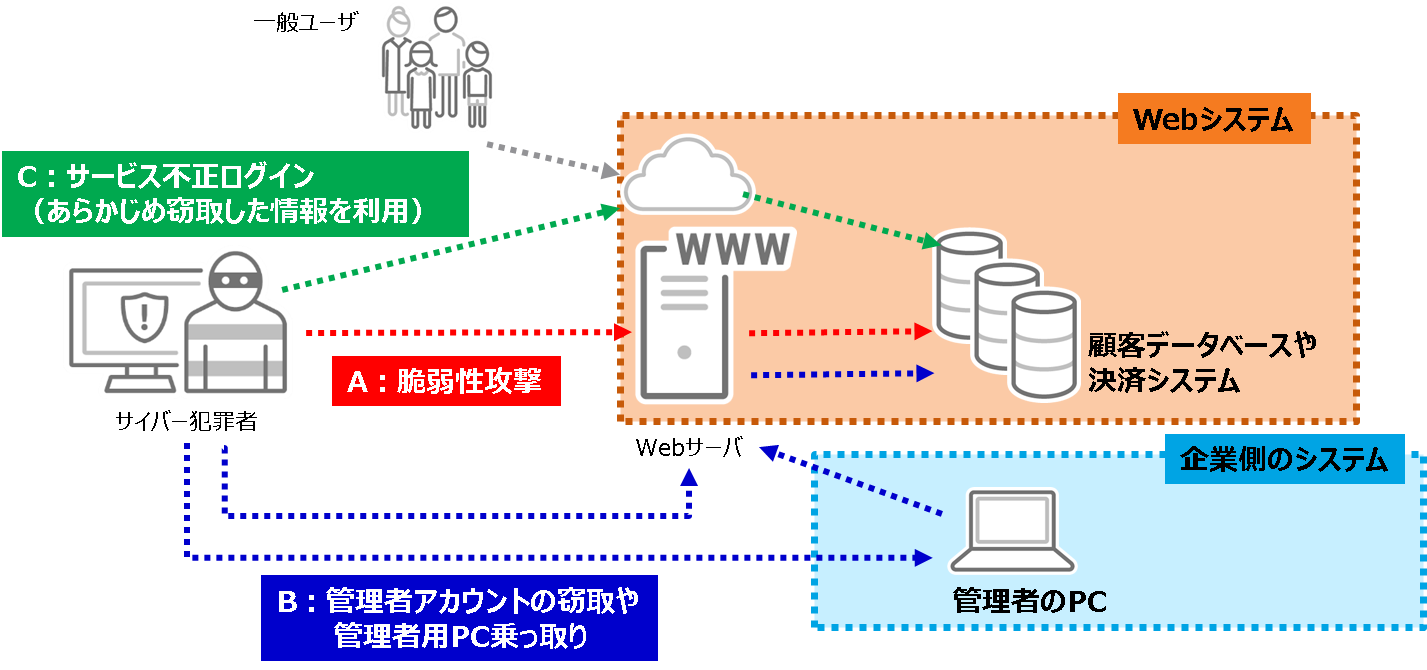

公開サーバへの攻撃方法としては、大きく分けて脆弱性を利用したものと、アカウント乗っ取りの 2つがあります。これに加え、ECサイトなどで提供されている Webサービスを侵害する方法として利用者になりすまして不正ログインする方法もあります。本記事ではこの 3種の攻撃を、情報を狙う公開サーバへの攻撃として扱います。

図3:「公開サーバへの攻撃」概念図

- 脆弱性攻撃:

サイバー犯罪者は Webサーバや Webアプリを含めた Webシステム中の脆弱性を見つけ出し、それを利用する攻撃コード(エクスプロイト)を使って Webシステムを侵害します。例えば SQLインジェクションのように脆弱性攻撃によって直接情報が窃取できる場合と、脆弱性攻撃によりバックドアを仕掛け遠隔操作を行って最終的に情報を盗み出す場合があります。また、脆弱性攻撃により管理アカウントの情報を窃取し、B)の管理者アカウントの乗っ取りに移行する場合もあります。 - 管理者アカウントの乗っ取り:

多くの Webシステムでは管理を容易にするため、遠隔管理のシステムが組み込まれています。サイバー犯罪者はこの仕組みを悪用し、管理アカウントの認証情報を窃取することで Webシステムの侵害を実現します。アカウント情報の窃取方法としては前出の脆弱性攻撃による方法のほか、フィッシング詐欺により詐取する方法もあります。また、より巧妙な攻撃としては組織内のネットワークに侵入し、管理用の PC をのっとってそこから侵害を行う場合もあります。 - サービス不正ログイン:

これは Webシステム自体を侵害する A)、B)とは異なり、Web上で提供されているサービスの利用者になりすましてログインし、情報を窃取する手法です。サイバー犯罪者は不正ログインに成功した正規利用者の情報のみ、窃取したり不正利用したりすることができます。なりすます方法としては事前に収集しておいたアカウント情報を利用して不正ログインを試みる「アカウントリスト攻撃」が挙げられます。

■公表内容から見える被害事例の問題点

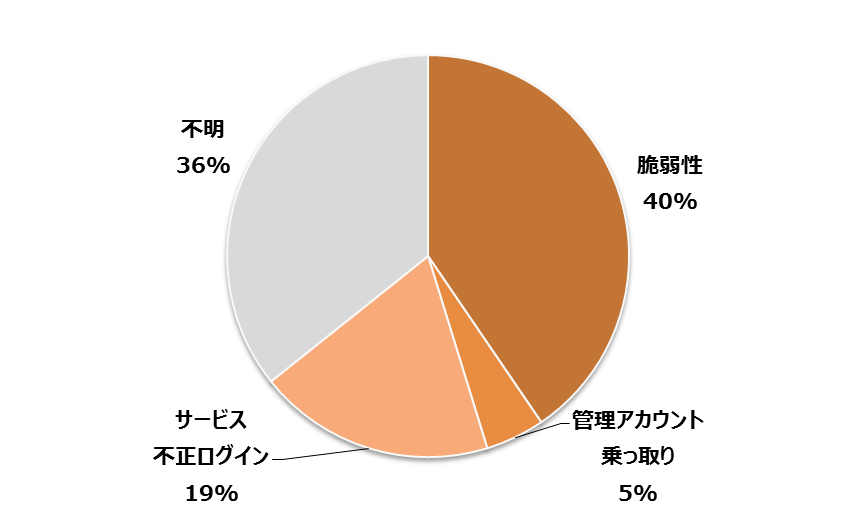

2016年 1~11月に判明した 42件の情報漏えい事例について発生原因を公表内容から確認したところ、脆弱性攻撃によるものが 40%と最も多いことがわかりました。一方で、公表の時点で原因が特定できていない「不明」が 36%を占めており、管理アカウントの乗っ取りは全体の 5%しかありませんでした。脆弱性攻撃の場合、その原因は攻撃を受けた Webシステム内にあるため、調査による原因特定がしやすいものです。しかし、管理アカウント乗っ取りは正規の管理方法の悪用のため、特定にはより詳細なアクセスログやログイン履歴の解析作業などが必要です。このため、36%の「不明」中に管理アカウント乗っ取りの事例が多く埋もれている可能性があります。

図4:公開サーバからの情報漏えい事例の発生原因割合(2016年 1~11月の公表情報を元にトレンドマイクロが独自に整理)

またこれらの事例では、合わせて 200万件以上の情報が流出した可能性が公表されています。公表内容を元に、流出情報の内容を確認したところ、83.7%の事例で流出情報に個人情報が含まれていました。同様に、クレジットカード情報が含まれていた事例は 41.9%に及んでいました。また、ポイントが不正利用された事例も9.3%ありました。これらのことからは、やはりサイバー犯罪者は Web上で扱われる情報の中でも、特に金銭利益につながる情報を目的として攻撃を行っているものと言えます。

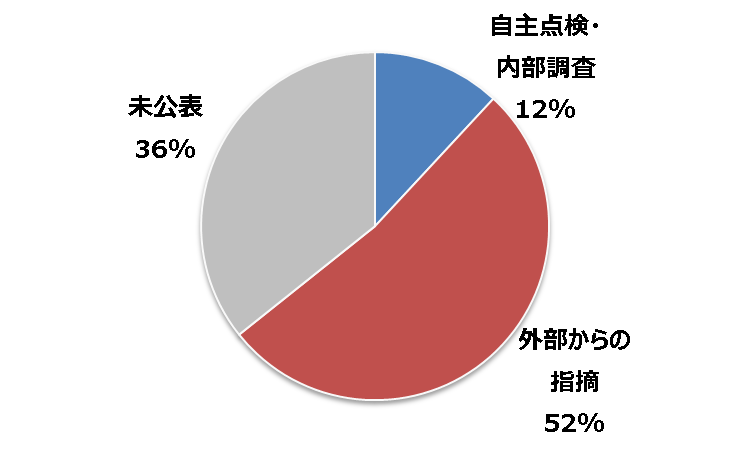

そして、公開サーバからの情報漏えい事例における最も大きな問題点が、公表された被害発覚理由から読み取れます。自主点検や内部の異常調査など、自身で情報漏えい被害に気づけたのは全体の 1割強、12%に過ぎませんでした。特にクレジットカード情報の漏えい事例では、そのほとんどでクレジットカード会社や決済代行業者からクレジットカードの不正利用の発生を指摘されたことが、被害の発覚理由となっています。これはつまり、決済情報を扱うような重要なサイトであったとしても、運営する組織自身では被害に気づけなかったということであり、自組織にとって重要な存在であるはずの公開サーバのについて、その侵害に気づくための対策が十分でなかったことの証明となってしまっています。

図5:公開サーバからの情報漏えい事例の発覚理由割合(2016年 1~11月の公表情報を元にトレンドマイクロが独自に整理)

■「公開サーバへの攻撃」まとめ:

ECサイトなど、重要な情報を扱う公開サーバはサイバー犯罪者の攻撃対象として確立しており、2016年にはその被害が多く公表されました。サイバー犯罪者は、脆弱性攻撃、管理アカウント乗っ取り、サービス不正ログインと言った手法で公開サーバ上の情報を狙う攻撃を実行しています。このうち、脆弱性攻撃が被害の原因として最も多く特定されていますが、管理アカウント乗っ取りも特定された割合よりは多くの攻撃があるものと推測されます。サイバー犯罪者は個人情報やクレジットカード情報など、金銭につながる情報を狙い、公開サーバを攻撃します。重要情報を扱っている通販サイトや会員サービスなどの ECサイトではビジネス上の重要度が高いにもかかわらず、侵害を受けたことを早期に気づくような対策が行き届いていないことが、これらの被害に対する公表内容から読み取れます。

■被害に遭わないためには

公開サーバが侵害を受ける原因は、最終的には脆弱性か管理アカウントの乗っ取りのいずれかに帰着します。まず、Webサーバやアプリなど Webシステム全体を含めた脆弱性対策が必須です。サービスを止めないために脆弱性の修正作業を積極的に行えない事情がある場合も、何らかの脆弱性の回避策を必ず実行し、根本解決となるアップデートのスケジュールを立てて実行する、といった対応を欠かさないでください。管理アカウントの乗っ取りに関しては、脆弱性攻撃、不正プログラム感染、もしくはフィッシングによるアカウント情報の窃取に加え、社内ネットワークへの侵入から管理PC を乗っ取られる可能性もあります。これらに対しては、一般的なセキュリティ対策や対策の心がけを徹底することが重要です。また、被害を受けた組織の 1割強でしか自身で気づくことができていない現状にかんがみると、侵害を受けた場合の異常にすばやく気づくために、ログ監視、侵入防止、変更監視などの対策を行うことも必要となります。

また、公開サーバの管理・運営に関しては外部業者へ委託している場合も多いものと思われます。セキュリティに関しては管理・運営業者任せにせず、選定の段階から自組織と業者双方の責任範囲を明確にし、必要な対応を求めていくことが重要です。

サービスへの不正ログインの攻撃に関しては、正規のログインの中から不審なアクセスに気づくための対策が必要です。ログイン失敗や普段のアクセス元とは異なる場所からのアクセスが急増する、などの条件で警告をあげられる対策を導入してください。

■トレンドマイクロの対策

トレンドマイクロでは、公開サーバの防護を可能にする対策を提供しています。

サーバ&クラウドセキュリティ対策製品「Trend Micro Deep Security」は公開サーバを仮想化・クラウド・物理環境にまたがって、脆弱性の攻撃や不正プログラムの侵入からサーバを防護します。特に仮想パッチ(脆弱性ルール)機能は、サーバが持つ脆弱性を確認し必要なアップデートが適用されるまでの間、外部からの脆弱性攻撃をブロックします。また、システム上の変更監視、セキュリティログ監視などの機能は、サーバで発生している異常の早期発見に有用です。

一般的なセキュリティ対策としては、法人利用者では、複数のレイヤーを複数の技術で守る、多層防御が特に効果的です。防護のポイントとして、メール、Webなどのゲートウェイでの防御、エンドポイントでの防御、内部ネットワークとサーバでの防御が特に重要です。

ゲートウェイでの防御としては、「InterScan Messaging Security Virtual Appliance」、「Trend Micro Hosted Email Security」、「Cloud Edge」などのメール対策製品や、「InterScan Web Security Virtual Appliance & InterScan Web Security Suite Plus」などの Web対策製品が有効です。メール対策製品「Deep Discovery Email Inspector」や「Trend Micro Cloud App Security」などで使用可能なサンドボックス機能も検出未対応の不正プログラムの検出に有効です。

法人向けのエンドポイント製品「ウイルスバスターコーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」では、「FRS」技術によりウイルス検出と同時に、挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロックできます。特に「ウイルスバスターコーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現します。

ネットワーク型対策製品「Deep Discovery™ Inspector」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などにより不正プログラムの侵入を警告します。また、ネットワーク内に侵入した不正プログラムが外部の不正サーバと通信する挙動をとらえて警告します。

■「2016年個人と法人の三大脅威」連載記事リンク:

- 2016年個人と法人の三大脅威:日本におけるサイバー脅迫元年「ランサムウェア」

/archives/14229 - 2016年個人の三大脅威:ネットバンキングを狙う「オンライン銀行詐欺ツール」

/archives/14247 - 2016年個人の三大脅威:転換点を迎えた「モバイルを狙う脅威」

/archives/14307 - 2016年法人の三大脅威:法人の持つ情報を狙う「標的型サイバー攻撃」

/archives/14338 - 2016年法人の三大脅威:法人の持つ情報を狙う「公開サーバへの攻撃」

/archives/14353