本ブログでは日本における 2016年個人と法人の三大脅威について、連載形式で解説しています。第 4回の今回は、法人が持つ情報を狙う「標的型サイバー攻撃」について解説します。多数の被害が発覚した 2015年に続き、2016年も複数の事例が散発的に発覚しています。しかし、2015年と 2016年では表面化した標的型サイバー攻撃の様相はまた異なるようです。

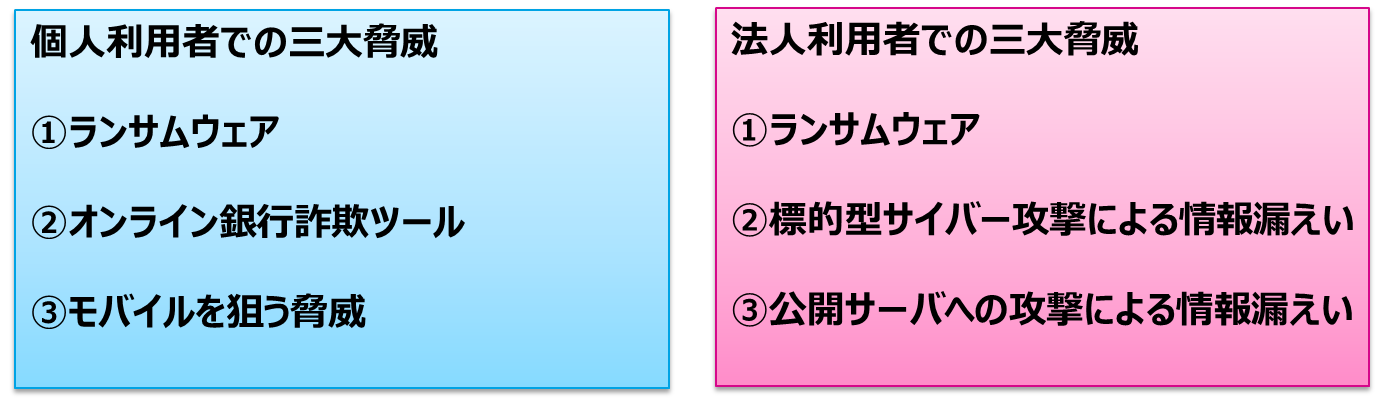

図1:2016年国内の個人と法人における三大脅威

■標的型サイバー攻撃は減少傾向?

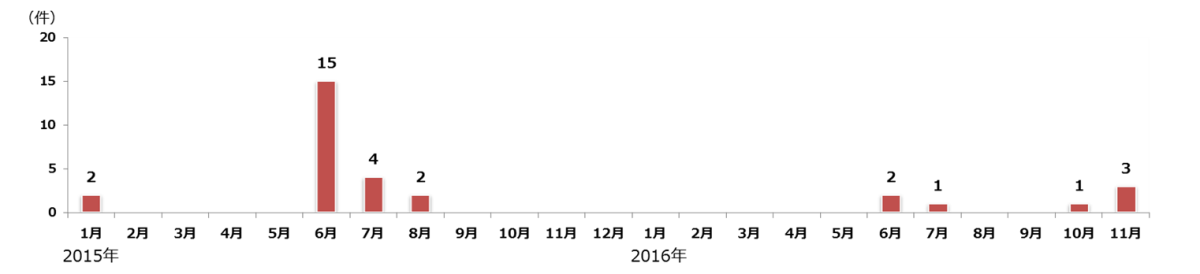

2016年には 6月以降複数の標的型サイバー攻撃事例が散発的に公表されており、継続的な攻撃の存在がうかがえます。しかし、2015年に集中して発覚した多数の被害と比べた時に、「減少傾向」と感じてしまうこともまた致し方ないことかもしれません。諺に「喉元過ぎれば熱さを忘れる」とありますが、残念ながら、大きなインシデントが発覚した直後に集まった大きな注目は、時と共に薄れていくのが実情と言えます。

図2:標的型サイバー攻撃事例件数推移(公表情報を元にトレンドマイクロが独自に整理)

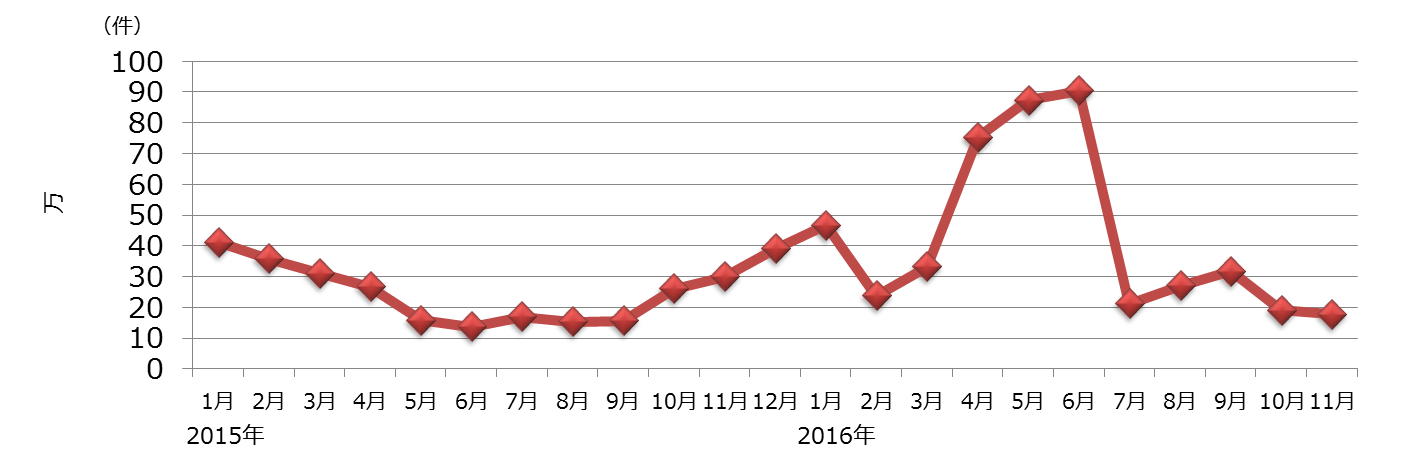

しかし、標的型サイバー攻撃は、組織の持つ情報を狙い、発覚しないよう侵入の痕跡を隠蔽しつつ、継続的に行われる攻撃です。2015年 1月から2016年 11月までのトレンドマイクロのネットワーク監視によれば、外部との C&C通信やネットワーク侵入後の基盤拡大時の攻撃など、標的型サイバー攻撃の疑いのある通信の検出数は、最低でも月 10万件以上で推移しています。これらの検出のすべてが組織内ネットワークへの侵入事例を表しているとは言えませんが、被害の発覚が全くないときであっても組織内ネットワークへの侵入を狙う標的型サイバー攻撃の活動が、継続して行われることを示しているものと言えます。

図3:標的型サイバー攻撃の疑いのある通信の検出件数推移(トレンドマイクロ調べ)

■「4社に1社」で侵入発生済み

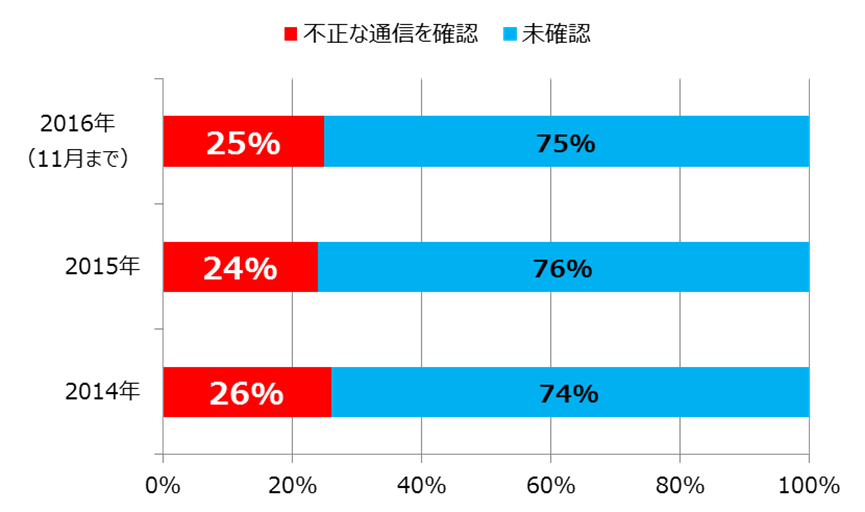

標的型サイバー攻撃の継続を示す、もう 1つのデータがあります。RAT によるものと考えられる外部との C&C通信の検出有無に着目した時、トレンドマイクロがネットワーク監視を行った組織の 25%前後での検出が継続していることがわかります。

図4:標的型サイバー攻撃の疑いのある通信を確認した法人組織の割合推移(トレンドマイクロ調べ)

これらの不審な通信はあくまでもネットワーク監視下で発生したものであり、その存在に気づいたあと、すぐに対応が行われ深刻な被害は発生していないものと言えます。しかし、同様のネットワーク監視を行っていない組織でも同じ割合で侵入が発生しているとすれば、およそ 4社に 1社で標的型サイバー攻撃の侵入が発生していることになります。そして、侵入した環境でネットワーク監視などの侵入に気づく対策が行われていなかった場合には、侵入に気づくことなく重要情報の侵害にまで至り、最悪の場合は被害の発生自体に自身では気づけないままとなっている可能性もあります。

■気づけた組織、気づけなかった組織

2016年 1月から 11月までに発覚した標的型サイバー攻撃事例を公表内容から読み解いてみると、自組織で気づけた組織が多くなっていることがわかります。

| 公表 | 組織 | 発覚 | 内容 |

| 6月 | 旅行会社 | 自組織で確認 | メール開封から 5日後に不審な通信を確認し発覚 |

| 6月 | 大学 | 自組織で確認 | メール開封から 5日後に不審な通信を確認し発覚 |

| 7月 | 大学 | 外部からの指摘 | メール開封から 1日後に外部の指摘を受け発覚 |

| 10月 | 大学 | 外部からの指摘 | 2015年 11月にメールから侵入、侵入から 6カ月以上経過 |

| 11月 | 金融機関 | 自組織で確認 | メール開封当日にマルウェアダウンロードに気づく |

| 11月 | 経済団体 | 自組織で確認 | 内部調査の結果不審な通信の存在を確認 |

| 11月 | 出版社 | 外部からの指摘 | 侵入時期不明 |

表:標的型サイバー攻撃事例件数推移(公表情報を元にトレンドマイクロが独自に整理)

サンプル数が少ないため定量的なことは言えませんが、「気づけなかった組織」の事例、つまり外部からの指摘を受けて発覚した事例では侵入後数か月が経過していたり、侵入時期の特定自体ができていなかったりなど、対応が迅速に行えていないことをうかがわせる事例がみられます。逆に、「気づけた組織」の事例では、早期に侵入自体に把握できており、その後の対応も迅速性を持って行われている事例が多いようです。特に 6月に公表された旅行会社の事例では、外部との不審な通信を確認した後、5日間で事態終息の対応を終えており、侵入時期の特定から抽出したデータファイルが削除されていたことなどの特定までも行えていることがわかっています。

■「標的型サイバー攻撃」まとめ:

大きなインシデントの公表がない間でも、組織の持つ情報を狙う標的型サイバー攻撃は常に継続しています。トレンドマイクロが行ったネットワーク監視の結果からは、4社に 1社でその侵入を受けているものと考えられます。2016年には発覚した事例自体が少ないものの、侵入を受けた場合に自ら「気づけた」組織と「気づけなかった組織」に事例は二分されてきているようです。これは 2015年に確認された多数の被害を受けて多くの組織が侵入を前提とした「侵入に気づくための対策」を進めたことの表れと考えられます。また、実害の発生を防ぐという面からは、侵入に気づいた後どのような対応を行うべきかも重要です。気づけなかった組織では侵入を受けてから数か月後に外部から指摘されて被害が発覚、というケースがありました。これらの事例から見ると、「侵入に気づくための対策」が十分に行われていない組織では、そもそも被害の発生自体に気づけていない状況である可能性があります。

■被害に遭わないためには

標的型サイバー攻撃の対策には、「多層防御」の考えが重要です。「多層防御」とは「入口、出口、内部」のような複数のレイヤーを複数の対策技術で守ることです。特に侵入を前提とした内部対策として、ネットワークの挙動監視の効果が高いことがわかっています。脅威の侵入を防ぐ入口対策としては不審なファイルを解析結果から判定する「サンドボックス」が、また出口対策としては外部との C&C通信をブロックするような Web対策も効果が上がっています。

技術的対策に加え、組織的対策も欠かせません。技術的対策で侵入に気づけた場合にどのような対応を取るべきかを事前に決定しておかなければ、有事の際に適切な対応を迅速に行うことはできません。対応が遅れる間に情報の外部送信や痕跡の消去などが行われてしまい、致命的な実害が発生したり、影響規模の特定ができなくなったりしてしまう可能性があります。

■トレンドマイクロの対策

トレンドマイクロでは、標的型サイバー攻撃への多層防御を可能にする対策を提供しています。防護のポイントとして、メール、Webなどのゲートウェイでの防御、エンドポイントでの防御、内部ネットワークとサーバでの防御があります。ゲートウェイでの防御としては、「InterScan Messaging Security Virtual Appliance」、「Trend Micro Hosted Email Security」、「Cloud Edge」などのメール対策製品や、「InterScan Web Security Virtual Appliance & InterScan Web Security Suite Plus」などのWeb対策製品が有効です。特に、メール対策製品「Deep Discovery Email Inspector」や「Trend Micro Cloud App Security」などではサンドボックス機能が使用可能です。

法人向けのエンドポイント製品「ウイルスバスターコーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」では、挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロックできます。特に「ウイルスバスターコーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現します。

ネットワーク型対策製品「Deep Discovery™ Inspector」は、ネットワーク内に侵入した不正プログラムが外部の不正サーバと通信する挙動や、ネットワーク内部で行う横展開の挙動をとらえて警告します。サーバ&クラウドセキュリティ対策製品「Trend Micro Deep Security」は仮想化・クラウド・物理環境にまたがって、不正プログラムがサーバに侵入することを防ぎます。

法人組織で行うべきインシデント初動対応についてトレンドマイクロでは、『すぐ役立つ! 法人で行うべきインシデント初動対応~「不審な通信」その時どうする~』をまとめておりますので参照ください。

■「2016年個人と法人の三大脅威」連載記事リンク:

- 2016年個人と法人の三大脅威:日本におけるサイバー脅迫元年「ランサムウェア」

/archives/14229 - 2016年個人の三大脅威:ネットバンキングを狙う「オンライン銀行詐欺ツール」

/archives/14247 - 2016年個人の三大脅威:転換点を迎えた「モバイルを狙う脅威」

/archives/14307 - 2016年法人の三大脅威:法人の持つ情報を狙う「標的型サイバー攻撃」

/archives/14338 - 2016年法人の三大脅威:法人の持つ情報を狙う「公開サーバへの攻撃」

/archives/14353