すべての HTTPトラフィックを暗号化(HTTPS化)することは、セキュリティ対策における重要な目標です。しかし、2つの大きな課題があります。まず、HTTPS化に必要な証明書が無料ではなく、多くの Webサイト所有者がそのコストを払いたがらないことです。そして、もう 1つは、証明書は Webサイト所有者が必ずしも自身で設定できるものではないことです。

Let’s Encrypt プロジェクトは、こうした課題を解消する目的で設立されました。このプロジェクトの目標は、すべての Webサイト所有者に無料で証明書を発行することです。また、プロセスを可能な限り自動化するために、ソフトウェアは Webサーバ上に実装できます。Let’s Encrypt は、Akamai、Cisco、Electronic Frontier Foundation(EFF)、Facebook、Mozilla といった多くの大手インターネット企業や非営利団体から支援を受けています。なお、Let’s Encrypt ではドメイン認証(Domain Validated、DV)証明書のみを発行します。Webサイト所有者の身元に関して追加の確認を行う Extended Validation(EV)証明書は発行しません。

しかし、残念なことに、この Let’s Encryptプロジェクトが提供する仕組みが悪用される可能性が以前からありました。そのため、トレンドマイクロでは、Let’s Encrypt の証明書を悪用する不正サイトが登場しないかを監視していました。

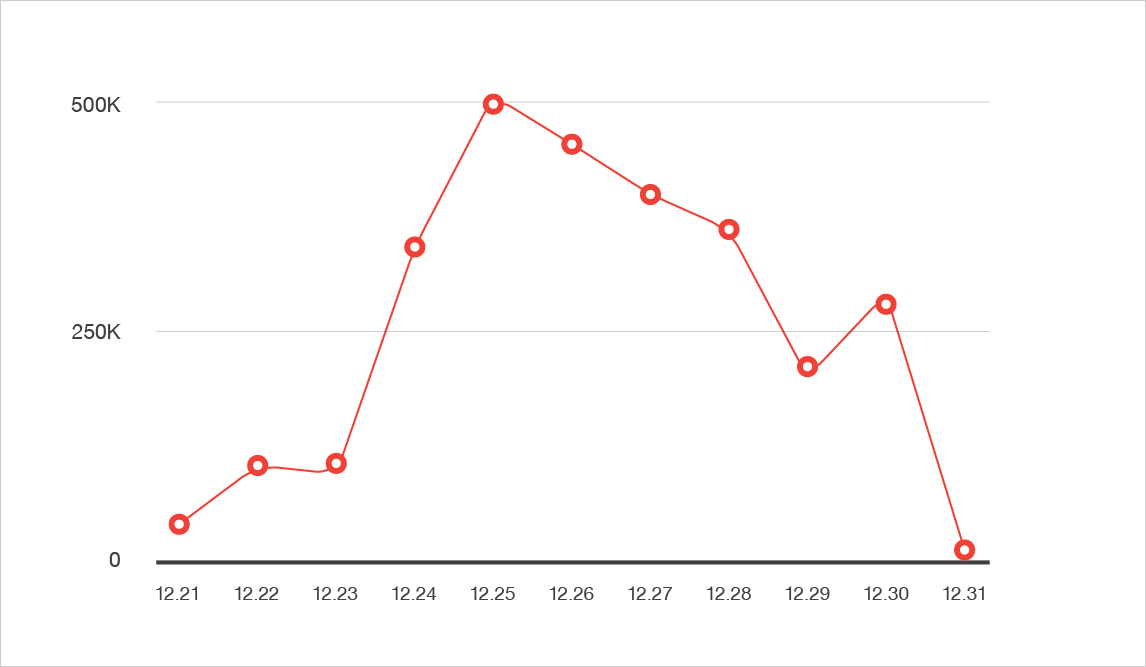

2015年12月21日以降、弊社は、日本のユーザからのトラフィックが「malvertisement(不正広告)」をホストするサーバに誘導されているのを確認しました。この攻撃では、ユーザは「Angler Exploit Kit(Angler EK)」が埋め込まれた Webサイトに誘導され、最終的にオンライン銀行詐欺ツール(「BKDR_VAWTRAK.AAAFV」として検出)が PC上にダウンロードされました。

図1:不正広告をホストしたサーバへのアクセス数

この攻撃は、2015年9月の記事で言及した日本のユーザを対象とした不正広告攻撃が、継続しているものと弊社は考えています。

この不正広告攻撃の実行者は、「Domain shadowing(ドメイン・シャドウイング)」と呼ばれる手法を用いました。この手法により、攻撃者は正規のドメインの配下にサブドメインの作成が可能になり、その作成したサブドメインからユーザは攻撃者の制御下にあるサーバに誘導されました。今回の事例では、攻撃者は正規の Webサイトの配下に「ad.<正規ドメイン>.com」を作成しました。なお、Webサイトの責任者がこの問題を適切に解消するまで、弊社ではWebサイト名を非公開にしています。

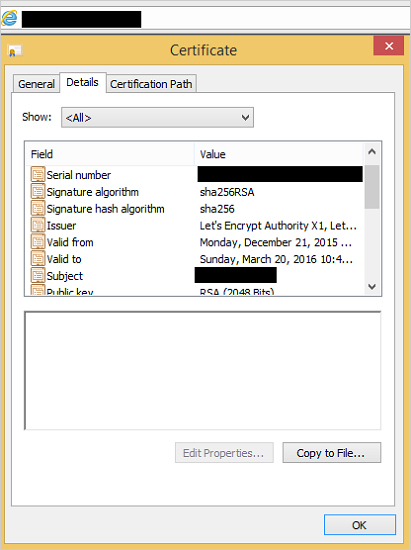

作成されたサブドメインへのトラフィックは、HTTPS と Let’s Encrypt の証明書により保護されていました(図2)。

図2:Let’s Encrypt の SSL証明書

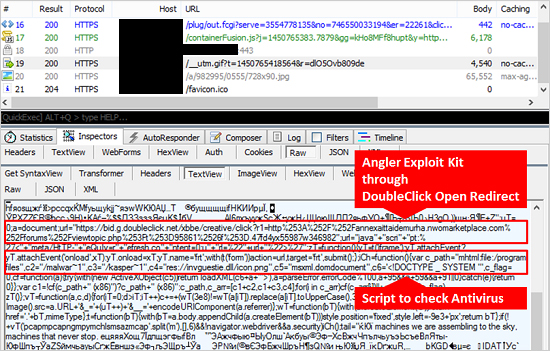

ドメインは、トラフィックを偽装するため、正規のドメインに関連したように見せかけた広告をホストしていました。また、誘導を実行するスクリプトの一部を JavaScriptファイルから GIFファイルに移動し、最終的な不正活動を実行する不正ファイルの特定をさらに困難にしました。弊社が 2015年9月の攻撃で確認したセキュリティ対策製品を回避するコードと類似したコードもいまだ存在しています。また、インターネット広告の配信会社「DoubleClick」のオープンリダイレクトを利用しています。この手法は、セキュリティリサーチャー Kafeine氏の「Malware don’t need Coffee」で以前取り上げられています。

図3:不正広告に利用されたコード

善良な目的で使われるはずの技術がサイバー犯罪者に悪用される可能性はあります。Let’s Encrypt が発行したデジタル証明書もまた例外ではありません。弊社はサーバ証明書の認証局として、SSLシステムの信頼性が悪用される可能性があることを認識しています。攻撃者が正規ドメインの配下にサブドメインを作成できることを示した今回の事例では、こうした問題が浮き彫りになりました。認証局が自動的にこうしたサブドメインに証明書を発行すると、サイバー犯罪者を不用意に手助けすることになります。また、こうした問題を認識せず、悪用を防ぐことのできないドメインの所有者も同様です。

DV証明書は、関連するドメインが特定の Webサイト運営者の管理下にあるかを確認するだけです。理論的には、運営者の身元を証明するものではありません。しかし、こうした証明書の微妙な違いに対する利用者側の認識が薄いと、結果として DV証明書はサイバー犯罪者の手助けをしてしまいます。

Let’s Encrypt は、認証局はコンテンツフィルタの役割を担うべきではないと述べており、Google の Safe Browsing API に対して発行したドメインを確認しています。

認証局は、さまざまなサイバー犯罪者に悪用され、違法な団体に発行された証明書を取り消すのが理想です。しかし、インフラ上のセキュリティが保護されるのは、ブラウザ、認証局、セキュリティ企業といった重要な役割を担う機関が一丸となって、サイバー犯罪者を駆逐するために積極的に活動した時のみです。不正広告攻撃を防ぐための重要な対策として、Webサイトの所有者は自身の Webサイトのコントロールパネルが保護されていることを確認し、管理外のサブドメインが知らない間に新しく作成されていないかを確認して下さい。

ユーザはまた、「安全な」Webサイトが必ずしも安全ではないことに留意して下さい。今回の不正広告や Web改ざんなど、正規の Webサイトを汚染しエクスプロイトキットへ誘導する攻撃は後を絶ちません。エクスプロイトキットへの最良の防御は、ソフトウェアを最新の状態に保ち、利用される可能性のある脆弱性の数を最小限にすることです。

今回悪用された証明書に関し、弊社は Let’s Encrypt に報告済みです。

Angler EK が利用した不正ファイルのハッシュ値は以下のとおりです。

- 63c88467a0f67e2f3125fd7d3d15cad0b213a5cb

協力執筆者:Kirk Hall および Stephen Hillier

【更新情報】

| 2016/1/12 | 14:00 | 本稿の英語記事は、2015年1月7日、セキュリティリサーチャー Ryan Hurst氏から指摘を受け、不正広告攻撃に関連した Let’s Encrypt への言及を明確にするために更新されました。今回の事例では、Let’s Encrypt が攻撃の対象となりましたが、他の認証局も同様の攻撃を受ける可能性があります。また、DV証明書に関する弊社の見解を明確にし、インフラ上での総合的なセキュリティ対策とその姿勢についてあらためて強調しました。本稿はこうした変更を反映させた内容となっています。 |

参考記事:

- 「Let’s Encrypt Now Being Abused By Malvertisers」

by Joseph C Chen (Fraud Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)