「TDSS」と「ZACCESS」は、多くの共通する特性を備えた脅威として知られています。どちらもルートキット機能を削除するのが難しく、クリック詐欺に関与しており、ピアツーピア(P2P)通信技術を利用します。この似通った 2つの脅威は、同一のサイバー犯罪者集団によって作成されたのではないかと考える人もいるかもしれません。

2012年9月、「DGAv14」と呼ばれる「TDSS」の亜種が複数確認されました。この亜種は、ランダムに生成されたドメインを利用することで識別されます。しかし、トレンドマイクロでは、このランダムに生成されたドメインについて興味深い事実を確認しました。弊社は、これらのドメインが「ZACCESS」でも利用されていることを確認しました。

トレンドマイクロは、弊社クラウド型セキュリティ基盤「Trend Micro Smart Protection Network」からのフィードバックを用いて、この「DGAv14」と呼ばれるTDSS(以下、DGAv14)から当初は送信されたと考えられた HTTPトラフィックを解析しました。しかし、さらに詳しく調査したところ、これらのトラフィックは「ZACCESS」の亜種から送られたことが判明しました。

トラフィックが「TDSS」からのものであると当初考えた理由は、新しい「TDSS」の亜種が「ZACCESS」の旧バージョンと同じドメインを利用していたことによります。例えば、弊社は某日「ZACCESS」によって利用された下記のURLを確認しています。

上記の URL を確認したまさにその日に、弊社が確認した「DGAv14」が利用した URL は下記の通りです。

2つのドメインは同一のものでした。また、「TDSS」および「ZACCESS」の 2つのファミリが、クリック詐欺など金銭を収集する方法も同じです。

これらの関連性に加え、「ZACCESS」の新バージョンでは、「TDSS」との別の関連性も示しています。弊社が「TDSS」と「ZACCESS」の亜種から送信されたトラフィックを調べると、類似した方法でデータを送信していることがわかりました。いずれも Base64形式を利用してトラフィックをエンコードさせており、始めと終わりに判読不能のコードが挿入されています。

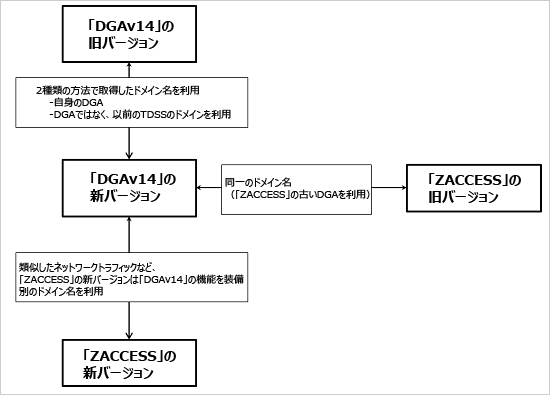

「TDSS」は従来からこの方式を利用しており、「ZACCESS」がこれを取り入れたように思えます。しかし、これは「ZACCESS」が「TDSS」を模倣したということではありません。「ZACCESS」の旧バージョンが利用していた、接続先ドメイン名を生成する仕組みである「Domain Generation Algorithm(DGA)」を「DGAv14」が取り入れたと弊社は考えています。

しかし、「TDSS」と「ZACCESS」の間には、まだ大きな違いがあります。どちらも独立したP2Pネットワークを持っており、機能は似ていますが、実装は異なります。さらに、「ZACCESS」はコンポーネント・オブジェクト・モデル (COM) オブジェクトと”service.exe”に常に感染しますが、「TDSS」はマスター・ブート・レコード(MBR)に常に感染します。また、「ZACCESS」は自身が感染させた PC上の「TDSS」を無効にします。

図1は「TDSS」と「ZACCESS」の相関図です。

|

結論として、弊社は「TDSS」と「ZACCESS」ファミリには何らかの相関性があると考えています。これは、必ずしも関与するサイバー犯罪者同士が直接的に連携を取っているという意味ではありません。DGA は第三者から入手した可能性もあり、また「TDSS」は「ZACCESS」の一部をホストすることで利益を得ているだけかもしれません。トレンドマイクロでは、ユーザーを保護するために、今後もこれらの脅威を監視し、調査していきます。

「TDSS」と「ZACCESS」に関する情報については、以下のブログ記事をご参照下さい。

http://blog.trendmicro.com/trendlabs-security-intelligence/under-the-hood-of-bkdr_zaccess/

/archives/5777

http://blog.trendmicro.com/trendlabs-security-intelligence/the-worm-tdl4-and-botcoin-miners/

参考記事:

by Yuki Hsu (Senior Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)