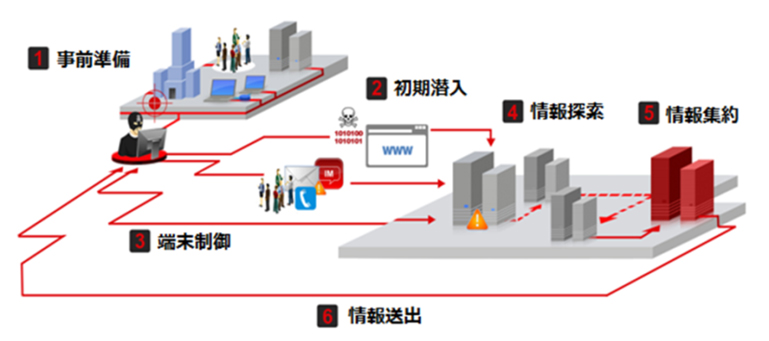

2015年、国内では日本年金機構の事例をはじめとして多くの標的型サイバー攻撃の被害が表面化しました。トレンドマイクロでは、この2015年に確認した日本国内における「標的型サイバー攻撃」に関しての分析を行いました。この分析では標的型サイバー攻撃を、「初期潜入」から「端末制御」までの「侵入時活動」と、「情報探索」から「情報送出」に至るまでの「内部活動」の2段階にわけて分析を行っていますが、攻撃者が状況と目的に応じて臨機応変に攻撃手法を変化させている様が浮かび上がってきました。

図1: 標的型サイバー攻撃の攻撃段階概念図

● 「侵入時活動」の傾向

侵入時活動の中では 93%が標的型メールによるものでした。また、Web経由の侵入である水飲み場型攻撃の場合も、使用された改ざんサイトへの誘導にメールが使用されていたことが確認されており、ほとんどすべてのケースがメールを発端とした侵入だったと言えます。また、侵入後に行われる遠隔操作ツール(RAT)による攻撃者との遠隔操作の通信(C&C通信)においては、遠隔操作用の C&Cサーバが日本国内に設置された割合が、前年(2014年)より減少しました。この減少は特に 2015年下半期に顕著であり、2015年上半期の 44%から 17ポイント減の 27%となっています。これは、2015年6月の日本年金機構などを始めとする多数の標的型サイバー攻撃被害の発覚以降、国内の C&Cサーバに対する調査や監視の目が厳しくなったことに攻撃者が敏感に反応したものではないかと思われます。

● 「内部活動」の傾向

侵入成功後の内部活動では、正規ツールや標準コマンドを利用する正規活動への偽装が継続されています。正規ツールやコマンドは一般ユーザや管理者による使用もあり得るため、単体のイベント発生を追うだけではほとんどがノイズ化し、思うような可視化効果は得られません。このような内部活動に対しては、攻撃手法をシナリオ化し、それに沿った挙動の相関の観点で監視する手法が効果的です。

また、これまでの長期間にわたる攻撃という標的型サイバー攻撃のイメージとは反する「速攻型」の攻撃の存在が確認されました。「速攻型」の攻撃は 2014年にも一部確認されていましたが 2015年を通じて標的型サイバー攻撃の一部であることがはっきりとしてきました。これは攻撃者がその時々の状況と目的に応じて攻撃手法を並行して使い分け、最終的な目標である重要情報の奪取を達成しようとしているものと考えられます。

● 今後あるべき対策

攻撃者は活動の発覚を避けて常に攻撃を変化させていきます。1つの効果的な対策が確認されたとしても、その対策のみに固執していてはいつか攻撃者に回避されてしまいます。セキュリティにおいて、1つで万全な対策はありません。多階層にわたる防御を施す必要があります。また、このような変化を続ける標的型サイバー攻撃に対応していくためには、実際の攻撃で行われた活動を把握し、専門家の分析から脅威対策の知見(スレットインテリジェンス)化して個々の挙動の相関を基にした対策を継続して進化させていくことが、最も重要です。

この分析の詳細については、以下よりレポートをダウンロードしてご一読ください。

「国内標的型サイバー攻撃分析レポート・2016年版」

http://www.go-tm.jp/apt2016