2015年1月、北朝鮮の国営通信社「朝鮮中央通信」(www.kcna.kp)の Webサイト上に不正コードが組み込まれており、不正プログラムが拡散しているとの報道がありました。Webサイト上の写真の 1つには不正プログラムが仕組まれていることが確認され、この Webサイトや関連するページを訪れたユーザを対象にした水飲み場型攻撃の一部となっていると思われます。

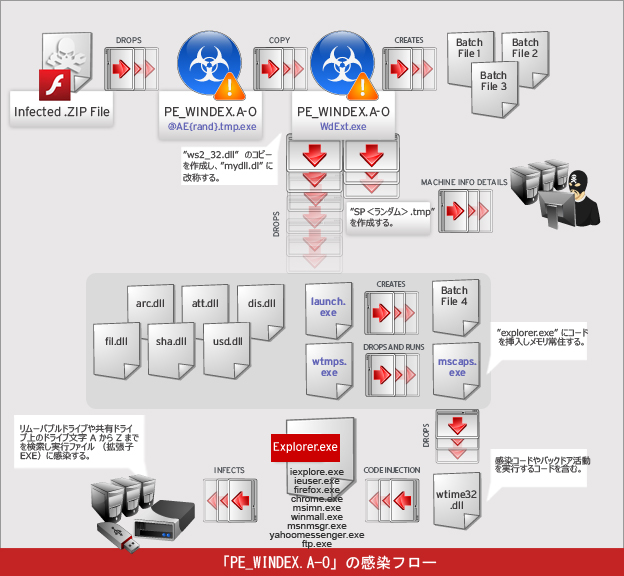

図1は、今回の攻撃に関連する感染フローです。

図1:今回の攻撃の感染フロー

この攻撃における親ファイルは、「PE_WINDEX.A-O」として検出されます。図1のとおり、実行ファイル ”mscaps.exe” は、 ”wtime32.dll” を作成します。”wtime32.dll” は、不正コードやバックドア活動を実行するコードを含んでいます。実行ファイル ”mscaps.exe” は、自身のコードを ”explorer.exe” に組み込みし、システムのプロセスに常駐します。このようにして、感染PC が起動するたびに、不正プログラムが PC上で実行され、感染活動が開始されます。

”explorer.exe” は、不正コードを実行し、リムーバブルドライブもしくは共有ドライブ上の 実行ファイル (拡張子EXE) を対象に、ドライブ文字 A から Z までを検索します。トレンドマイクロでは、固定ドライブは検索対象としないことを確認しました。”explorer.exe” の他に、このファイル感染型ウイルスは、以下のプロセスを検索し不正コードを組み込みます。

- iexplore.exe

- ieuser.exe

- firefox.exe

- chrome.exe

- msimn.exe

- msnmsgr.exe

- outlook.exe

- winmail.exe

- yahoomessenger.exe

- ftp.exe

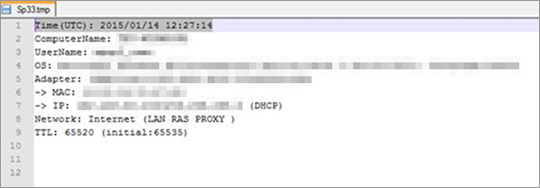

Webサイトには、”FlashPlayer.zip” という感染した圧縮ファイルが組み込まれています。弊社の初期解析では、古いバージョンの Flash Player のインストーラが主となる不正活動を行うファイル感染型ウイルス ”WdExt.exe” (「PE_WINDEX.A-Oとして検出)を作成することが確認されています。このファイルは、コピーしたファイルを、”Ws2_32.dll” に改称します。”Ws2_32.dll” は、ネットワーク接続を処理するために多くのネットワークアプリケーションで使用されている Windows Sockets API のファイルです。また「PE_WINDEX.A-O」は、ファイル ”SP<ランダム>.tmp” を作成します。このファイルは、不正プログラムの情報収集活動に関与すると思われる PC 情報を含んでおり、日時および PC名、ユーザ名、オペレーティングシステム(OS)の情報、MACアドレスなどを収集します。

ファイル ”SP<ランダム>.tmp”が 6つの DLLコンポーネントと 2つの実行ファイルを作成した後、「PE_WINDEX.A-O」は他のドライブ内の実行ファイルに感染します。

図2:「PE_WINDEX.A-O」によって作成される ”SP<ランダム>.tmp” の例 ”SP33.tmp ”

Webサイトに埋め込まれた不正なコードは、以下を含むあらゆるブラウザ上で実行されます。弊社が検証したブラウザは、「/download/FlashPlayer10.zip.」を含むコードの一部が表示されました。

- Internet Explorer(IE)の複数のバージョン

- Mozilla Firefoxのバージョン10.0.9 および36.0

- Safariバージョン7.0.3および4.0

- Operaバージョン9.00および12.14

- Google Chrome バージョン41.0.2228.0.

弊社が検体 ”calc.exe ” を用いて不正活動を再現したところ、ファイルのサイズがファイル感染型ウイルスの親ファイルである「PE_WINDEX.A-O」とほぼ同じ大きさであることを確認しました。

さらに解析を進めると、「PE_WINDEX.A-O」は、開発者のメタデータを含んでおり、著作権について「©Microsoft Corporation. All rights reserved with its publisher is listed as Microsoft Corporation. 」と記載していることが分かりました。このメタデータには、Windows Defender Extension や、その他記載された情報についての記述や注釈がありました。これは恐らく、ユーザに不正プログラムに対して不信感を持たせないための偽装だと思われます。

■「Trend Micro Smart Protection Network」からのフィードバック

ファイル感染型ウイルス、DLLコンポーネントに関連し、弊社のクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network」のフィードバックによると、この不正プログラムは、主に韓国のユーザを対象に攻撃しています。弊社は、2014年11月に、感染数が急上昇しているのを確認しました。ファイル感染型ウイルスの親ファイルである「PE_WINDEX.A-O」は、昨年 10月から 12月にかけて継続的に感染数が増加しています。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

以下は、今回の攻撃に関する不正プログラムのハッシュです。

- CC5BE5261BB6FC3E9A10C1DCC696DAEAC9A43BE9 は「PE_WINDEX.A-O」

- 75A65DD394941CD78234EE100D68C8D2F53F77C6 は「PE_WINDEX.A」

- 99A9FBCAC39B9522D1D628620B69C4CD7CC110F1 は「PE_WINDEX.A」

- 3FFA43EFDC893A57DCAD3D45C9B14980DD52EB58 は「PE_WINDEX.A

- 0CEFE568D2A06BD44FE9DFAB65B1E27BD34DEF11 は「PE_WINDEX.A」

- 01E14B87B69DCE8272D84669F44F81D685DCF7C5 は「PE_WINDEX.A」

- 3DC5A017B15BA74FAE2342937380905BF7E8FBD5 は「PE_WINDEX.A」

- E2549EEEEA42A6892B89D354498FCAA8FFD9CAC4 は「PE_WINDEX.A」

- F92EA770C2DDB04CF0D20914578E4C482328F0F8 は「PE_WINDEX.A」

- 9F09E248A29311DBEEFAE9D85937B13DA042A010 は「PE_WINDEX.A」

- 4528A769DE6407F01D01D03095D5D8FA38C4B4AE as は「PE_WINDEX.A」」

※協力執筆者:Michael Marcosおよび Miguel Ang

参考記事:

- 「North Korean News Agency Website Serves File Infector」

by Homer Pacag(Threat Response Engineer)

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)